F5 Networks的安全研究人员已经发现了一个新的Linux加密僵尸网络并将其命名为“PyCryptoMiner”,它正在扩展到SSH协议上。

根据研究人员的描述,PyCryptoMiner主要包括以下五个特性:

-

基于Python脚本语言,意味着很难被检测到;

-

在原始命令和控制(C&C)服务器不可用时,利用Pastebin[.]com(在用户名“WHATHAPPEN”下)接收新的C&C服务器分配;

-

注册人与超过3.6万个域名相关联,其中一些域名自2012年以来一直以诈骗、赌博和成人服务而闻名;

-

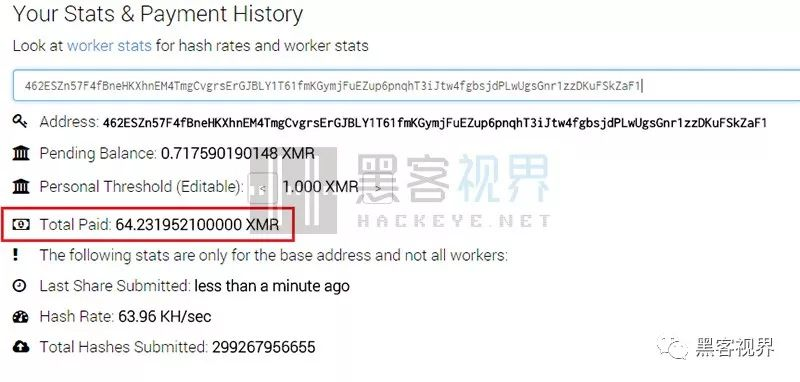

被用于开采一种深受网络犯罪分子青睐且具备高度匿名性的加密货币——门罗币(Monero)。截至2017年12月下旬,PyCryptoMiner已经开采了大约价值4.6万美元的门罗币;

-

利用CVE-2017-12149漏洞,在12月中旬推出了针对易受攻击的JBoss服务器的新扫描功。

研究人员表示,针对在线Linux系统构建僵尸网络开始变得越来越普遍,特别是在物联网设备兴起的最近几年。

与二进制恶意软件替代方案不同,基于Python脚本语言,使得PyCryptoMiner更容易被混淆、更具规避性。此外,它也是由一个合法的二进制文件执行的。

PyCryptoMiner通过尝试猜测目标Linux设备的SSH登录凭证进行传播,如果成功,它将部署一个简单的base64编码的Python脚本,用于连接C&C服务器以下载和执行额外的Python代码。

这个Python脚本还会收集有关受感染设备的信息,包括主机/DNS名称,操作系统名称和体系结构、CPU数量以及CPU使用率。它还会检查设备是否已经受到感染,以及bot(“肉鸡”)是否用于门罗币挖掘或扫描。

大多数恶意软件都会对C&C服务器的地址进行硬编码,这导致原始C&C服务器不可用时,无法告知僵尸网络切换到另一台C&C服务器。在这里,PyCryptoMiner的创建者使用了一个独特的技巧。在原始C&C服务器不可用时,他使用Pastebin[.]com托管了用于替代的备用C&C服务器地址,并且可以随时进行更新。

研究人员通过Pastebin[.]com页面提供的信息确认,PyCryptoMiner可能在2017年8月就已经启动。在调查中,该资源已被查看了177,987次,且每天大约会增加1000次左右。

另外,研究人员还发现由“WHATHAPPEN”用户创建的更多相关资源似乎都采用了相似的Python脚本,主要区别在于它们正在与不同的C&C服务器通信。

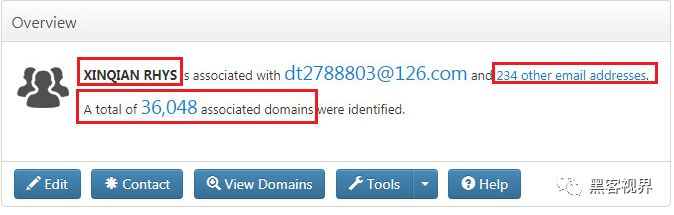

研究人员在查询域名为“zsw8.cc” 的C&C服务器时发现,注册人名称为“xinqian Rhys”。 此注册人与235个电子邮箱地址和超过3.6万个域名相关联。对注册人的快速搜索结果显示,自2012年以来,这些域名被用于诈骗、赌博和成人服务。

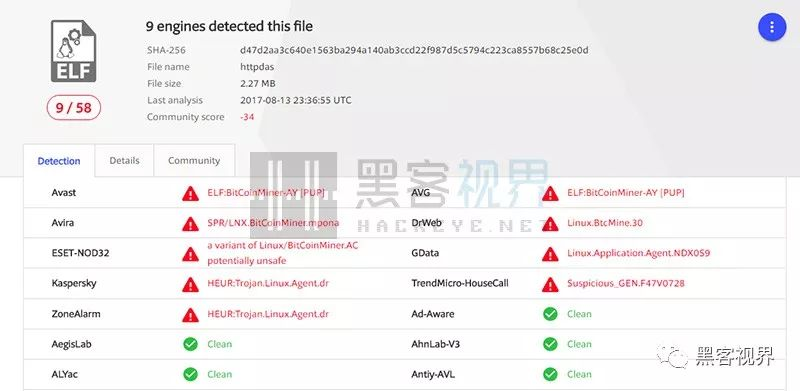

在F5 Networks的调查中,PyCryptoMiner的bot是一个门罗币矿工,同时也感染了一个名为“wipefs”的二进制可执行文件,这个文件已经被多个反病毒厂商检测到(至少自2017年8月13日)。

PyCryptoMiner使用了两个钱包地址,分别有94和64个门罗币,约价值4.6万美元。

此外,PyCryptoMiner的创建者在12月中旬在WHATHAPPEN的帐户下出现了一个名为“jboss”的新资源。根据代码来看,它是一个扫描程序,被用于寻找受CVE-2017-12149漏洞影响的JBoss服务器。

声明:本文来自黑客视界,版权归作者所有。文章内容仅代表作者独立观点,不代表士冗科技立场,转载目的在于传递更多信息。如有侵权,请联系 service@expshell.com。

联系我们

联系我们 在线留言

在线留言 京公网安备11011202100645号

京公网安备11011202100645号