趋势科技的安全研究团队最近在针对拉丁美洲金融机构的黑客攻击活动中发现了一个名为“KillDisk”硬盘擦除恶意软件的新变种,并正在对其进行更深入的研究分析。

最初的分析表明,这个变种看起来像是另一个恶意软件的滴管组件。其文件路径在恶意软件中进行了硬编码,这意味着它与其安装程序紧密结合,或者是更大程序包的一组成部分。

早期版本的KillDisk被设计为擦除硬盘,以使受感染系统无法正常运行。在2015年针对乌克兰能源部门、银行、铁路、采矿等行业的攻击活动中,它与恶意软件Black Energy(黑暗力量)中一起被使用。

BlackEnergy是一款受欢迎的犯罪软件(即一种使犯罪活动自动化的恶意软件),流通在俄罗斯的地下网络,最早能够追溯到2007年。

在乌克兰攻击事件大约一年后,研究人员报告说,开发者已经将KillDisk变成了文件加密勒索软件,影响到Windows和Linux平台。但就像Petya一样,由于KillDisk会覆盖和删除文件(并且不会将加密密钥存储在硬盘或网络上),因此恢复已加密的文件是根本不可能的。

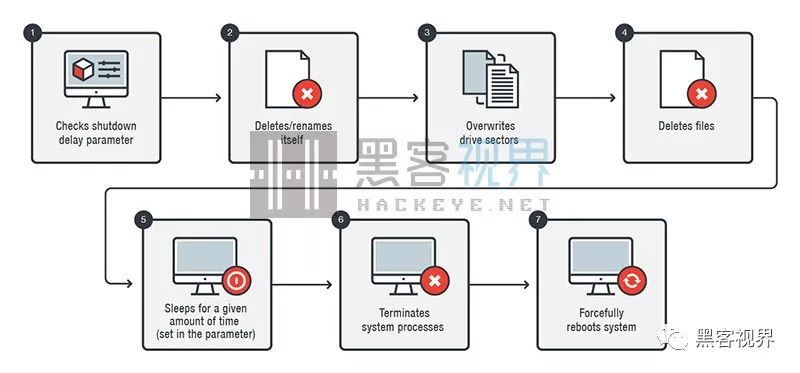

趋势科技将这个新变种追踪为“TROJ_KILLDISK.IUB”, 它的根本目的在于删除文件和擦除硬盘。根据研究人员的说法,它会扫描所有的硬盘空间,包括本地的或可移动的。除了以下系统文件和文件夹以外,其他文件都将被删除:

-

WINNT

-

Users

-

Windows

-

Program Files

-

Program Files (x86)

-

ProgramData

-

Recovery (case-sensitive check)

-

$Recycle.Bin

-

System Volume Information

-

old

-

PerfLogs

在删除文件后,它会继续擦除硬盘,其中包括读取主引导记录(MBR)并覆盖扩展引导记录(EBR)。

文件删除和硬盘擦除涉及覆盖文件和硬盘扇区,这会使得文件以及系统恢复变得更加困难。

一旦文件和分区被删除并被覆盖,恶意软件将尝试终止多个进程,这些进程包括:

-

客户机/服务器运行时子系统(exe);

-

Windows启动(exe);

-

Windows登录(exe);

-

本地安全机构子系统服务(exe)。

这样做很可能会强制受感染设备自行重新启动或迫使受害者重新启动设备。例如,终止csrss.exe和wininit.exe会导致蓝屏死机(BSOD);终止winlogon.exe将提示受害者再次重新登录;而终止lsass.exe将导致受感染设备自行重新启动。

关于KillDisk这个新变种更多的信息,趋势科技正在进行更深入的研究分析。随着调查的继续,我们会及时将这些信息进行公布。

本文由 黑客视界 综合网络整理,图片源自网络;转载请注明“转自黑客视界”,并附上链接。

声明:本文来自黑客视界,版权归作者所有。文章内容仅代表作者独立观点,不代表士冗科技立场,转载目的在于传递更多信息。如有侵权,请联系 service@expshell.com。

联系我们

联系我们 在线留言

在线留言 京公网安备11011202100645号

京公网安备11011202100645号