近日,据外媒报道称,又一家美国医院已经沦为勒索软件攻击的受害者。遭到勒索软件攻击后,医院员工被迫使用纸笔进行工作,而为了摆脱勒索软件带来的困扰,该医院最终选择支付给攻击者大约6万美元赎金。

据悉,犯罪分子使用SamSam勒索软件成功感染了印第安纳州汉考克医院的网络系统,随后要求该医院支付赎金以提供解锁密钥恢复文件。攻击事件发生在1月11日晚上9:30左右,当时犯罪分子扫描到了一个可利用的远程桌面协议(RDP)服务器,随后便将勒索软件注入连接的计算机中。

其实早在2016年初,医疗IT团队就已经收到了有关“医院将成为Samsam勒索软件的攻击目标”的警告,但是此次事件表明,这种警告并没有引起医疗行业的重视。

该恶意软件已经遍布整个系统网络,且能够加密“医院的许多信息系统”(如电子邮件、电子病历及其他内部操作系统等),迫使医院员工不得不回归到纸笔办公的时代。

因为美国流感季节已经到来,医院的工作量将大幅增加,所以汉考克健康管理人员求助联邦调查局网络犯罪专案组和第三方IT专家迅速帮其恢复加密的文件系统,但不幸的是文件无法及时恢复。在各种努力无效的情况下,该医院最终在事件发生后的第二日选择向攻击者支付了4比特币的赎金。

汉考克的首席执行官史蒂夫·隆(Steve Long)在一份声明中表示:

攻击发生时,我们医院正处于非常危险的境地,因为暴风雪的天气因素,加上流感季节的来临,医院工作量激增,所以我们迫切需要尽快恢复系统运作,避免延误治疗时机加重患者病情。尽管我们医院存有备份,但是从备份中恢复需要耽误太长时间。因此,我们决定支付4比特币的赎金,以求尽快恢复医院系统全面运作。

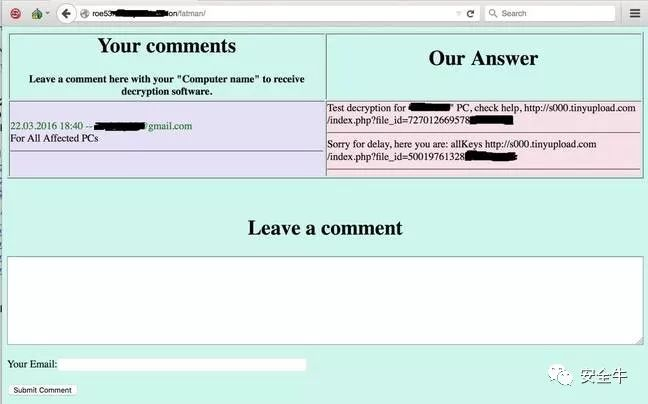

SamSam要求受害者按时缴付赎金

恢复运行

该勒索软件背后的操纵者在收到赎金后,已经为医院发去了解密密钥来解锁数据。截至本周一,该医院表示其关键系统已经恢复正常运行,服务也已经恢复如常。

此次事件看起来并不关乎数据掠夺,因为该医院声称病人的数字记录并没有在此次攻击中丢失,只是受到勒索软件影响无法访问而已。该医院发言人表示,“医院的生命维持和支持系统均没有受到此次攻击影响,因此患者的安全从未受到过威胁。”

“我们必须尽快恢复系统运作来应对流感”并不是掩饰磁盘驱动器故障的借口。医院的IT部门确实生成了备份数据,但是这些备份数据并不能立即投入使用。

保持敏感数据离线存储以免遭受勒索软件攻击是一回事,但是把这些备份保存在一个遥不可及的地方,使其无法在危机时刻立即投入使用又是另外一回事了。

此次事件再次告诫我们,在规划灾难恢复时,一定要认真考虑恢复时间以及备份硬件的配置。

备受勒索软件青睐的医疗系统

-

2016年2月,美国旧金山好莱坞长老会医疗中心遭受勒索软件攻击,该医院最终选择支付攻击者近17000美元赎金。

-

2016年2月,德国两家医院——诺伊斯市的卢卡斯医院、北莱茵-威斯特法伦州的Klinikum Arnsberg医院受到勒索软件攻击,最终两家医院都没有支付赎金,而是使用备份数据恢复了运行。

-

2016年3月,Methodist医院遭受勒索软件攻击,在接下来五天都处于“紧急状态”,但是随后他们报告称解决了该问题,并没有支付任何赎金。

-

2016年3月底,加州两家医院——Chino Valley医疗中心和Desert Valley医院被勒索,最终这两家医院都没有支付赎金,并且没有病人数据被泄露。

-

2016年4月,MedStar Health连锁医院遭遇Samsam勒索软件(或称Samas)攻击。

-

2017年5月,英国国家医疗服务体系(NHS)的至少16家医院和相关机构遭到WanaCrypt0r 2.0勒索软件的攻击,黑客索要每家医院300比特币(接近400万人民币)的赎金,否则将删除所有资料。

根据Intel Security的调查显示,自2016年起,医院已经成为勒索软件的“重灾区”。研究团队认为,越来越多的网络犯罪分子将攻击目标指向医院,原因是:此类机构仍采用旧式 IT 系统,而医疗器材亦存在漏洞或未采取安全措施,同时多间机构共用相同的第三方服务,以及医院需要即时查阅患者资料以便提供最佳的医护服务。

如今,勒索软件网络规模的扩张以及针对医院发动的攻击都在警醒我们,网络犯罪分子已经具有开发新行业领域的能力和动机,医疗行业还需加强自身安全建设,做好备份工作,最大限度降低攻击带来的损害。

声明:本文来自安全牛,版权归作者所有。文章内容仅代表作者独立观点,不代表士冗科技立场,转载目的在于传递更多信息。如有侵权,请联系 service@expshell.com。

联系我们

联系我们 在线留言

在线留言 京公网安备11011202100645号

京公网安备11011202100645号