研究人员表示,没有利用任何软件集成平台Jenkins漏洞,就在互联网上发现了暴露2万5千个Jenkins实例,从这些实例中发现了不少大型公司泄露了敏感证书和日志文件,这都可能会引发数据泄露事件。

Jenkins是最受欢迎的开源自动化服务器,由CloudBees和Jenkins社区维护。 自动化服务器支持开发人员构建,测试和部署其应用程序,在全球拥有超过133,000个活跃安装实例,用户超过100万。

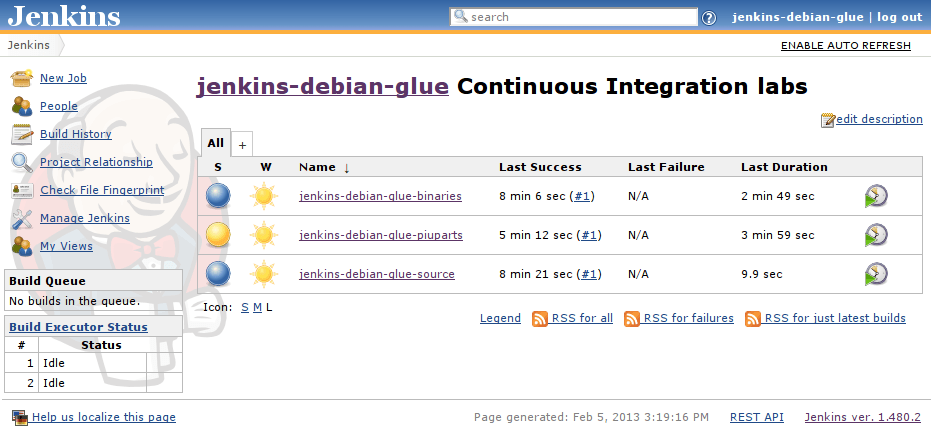

软件集成平台Jenkins是什么

持续集成是一种软件开发实践,对于提高软件开发效率并保障软件开发质量提供了理论基础。Jenkins 是一个开源软件项目,旨在提供一个开放易用的软件平台,使持续集成变成可能。

Jenkins 是一种易于使用的持续集成系统,它可以使开发者从繁杂的集成过程中解脱出来,专注于更为重要的业务逻辑实现。同时 Jenkins 能实施监控集成中存在的错误,提供详细的日志文件和提醒功能,还能用图表的形式形象地展示项目构建的趋势和稳定性。

2万5千个Jenkins实例暴露在互联网上

研究人员使用Shodan搜索引擎来查找可在线访问的Jenkins服务器,他发现了约25,000个实例。其中大约一半的分析显示,10-20%的实例存在配置错误,然后研究人员手动分析每个实例,并通知受影响的供应商。

Tunç强调,Jenkins通常需要代码存储库的凭据,并访问部署代码的环境,通常是GitHub、AWS和Azure。未能正确配置应用程序可能会使数据面临严重风险。 研究人员发现,许多配置错误的系统默认提供访客或管理员权限,而其他的一些则允许访客或管理员访问任何注册账户。

这些暴露的Jenkins实例泄露了敏感证书和日志文件

Tunç还发现一些Jenkins服务器使用了Github或Bitbucket的SAML / OAuth身份验证系统,但不幸的是,任何GitHub或Bitbucket帐户都可以登录,而不是合法的所有者。 “专家在一篇博客文章中写道。

这些配置错误通常有:

任何人都可以使用访客或管理权限在互联网上公开访问 – 访客可以拥有管理权限,这简直就是灾难

某些Web应用程序确实是在登录提示之后,但却允许“自助注册”,进而被授予访客或管理员权限

某些Web应用程序确实是使用Github或Bitbucket的SAML / OAuth登录验证,但被错误配置为允许 任何Github / Bitbucket帐户登录到Jenkins,而不是锁定到 组织的 用户池

https://emtunc.org/blog/01/2018/research-misconfigured-jenkins-servers/

Tunç报告说,他分析的这些错误配置的实例,大多也都泄露了敏感信息,包括专用源代码库的证书,部署环境的证书(例如用户名、密码、私钥和AWS令牌)以及包括凭证和其他信息的作业日志文件敏感数据。

不少大型机构的jenkins也暴露了敏感信息

研究人员还发现,Google在 jenkins 上暴露了敏感的代币,该公司在通过Google 漏洞奖励计划 得到通知后,迅速解决了这个问题。 专家发现的其他情况是:

-

伦敦政府资助的运输, 伦敦 交通运输机构 ;

-

超市Sainsbury’s和Tesco;

-

为儿童制造玩具的公司;

-

信用审查公司ClearScore;

-

报纸出版社 News UK ;

-

教育出版商 Pearson 和报纸出版商 News UK 。

在研究之后, 研究人员总结道。

“现在是2018年,大多数 组织 没有最基本的负责任的披露计划。令人惊讶的是,(或者并不是这样)大公司也是这个问题的绊脚石。“

“如果你在信息安全领域工作,或者你负责基础设施的安全性,现在梳理你基础设施的好时机,以确保你不会不知不觉地把敏感的接口暴露到互联网。只需要一个配置错误的实例就足以毁了您的业务。“

本文翻译自securityaffairs

声明:本文来自安全加,版权归作者所有。文章内容仅代表作者独立观点,不代表士冗科技立场,转载目的在于传递更多信息。如有侵权,请联系 service@expshell.com。

联系我们

联系我们 在线留言

在线留言 京公网安备11011202100645号

京公网安备11011202100645号