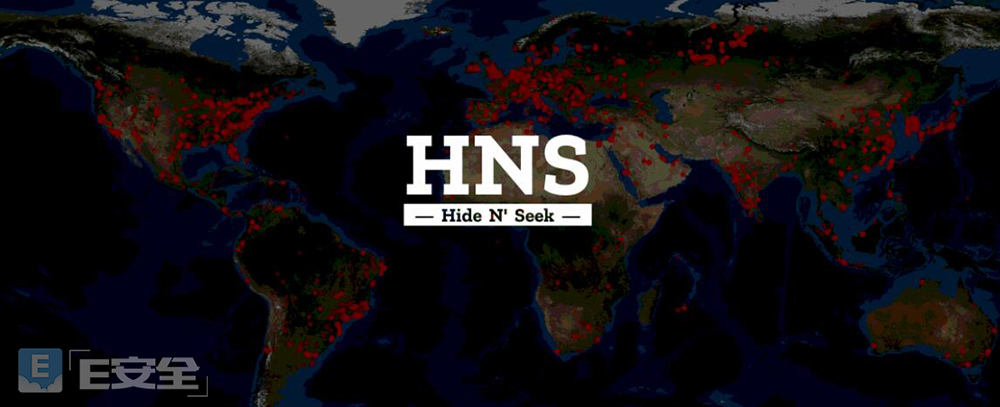

网络安全公司 Bitdefender 的安全研究人员发现新型IoT僵尸网络“捉迷藏”(HNS)。专家称,该僵尸网络于2018年1月10日初次现身,1月20日携大量“肉鸡”强势回归。截至1月25日,HNS 的“肉鸡”数量已从最初的12台扩充至1.4万台。

HNS非Mirai的变种、但与Hajime类似

Bitdefender公司高级电子威胁分析师格丹·博泰扎图(Bogdan Botezatu)指出,不同于最近几周出现的其它IoT僵尸网络,HNS并非Mirai的另一变种,反而与Hajime更加类似。

博泰扎图指出,HNS是继Hajime僵尸网络之后第二款具有点对点(peer-to-peer,简称P2P)架构的已知IoT僵尸网络。但就Hajime而言,P2P 功能建立在BitTorrent 协议的基础之上,而HNS则具有自定义构建的P2P通信机制。

博泰扎图在分析报告中指出,HNS的每台“肉鸡”都包含其它“肉鸡”的IP 列表。这个列表可随僵尸网络的规模以及“肉鸡”数量实时更新。

HNS“肉鸡”会相互传递指令和命令,类似于 P2P 协议的基础。博泰扎图指出,一个 HNS“肉鸡”能够接收并执行多种命令类型,例如数据泄露、代码执行以及干扰设备操作。

专家尚未发现 DDoS 功能

出人意料的是,研究人员并未在HNS中发现DDoS攻击功能,也就是说 HNS旨在作为代理网络进行部署,这与2017年大多数IoT僵尸网络被武器化的方式类似。此前,DDoS攻击引来太多关注,从而使得很多僵尸网络消失。

高度自定义化

HNS僵尸网络对具有开放 Telnet 端口的设备发起字典暴力破解攻击,这种传播机制与其独特的 P2P 僵尸管理协议一样,具有高度自定义化的特征。

博泰扎图解释称,该僵尸程序具有类似蠕虫的传播机制,会随机生成IP地址列表,向其发送SYN报文探测端口(232323,80,8080)开放情况。一旦建立连接,该僵尸程序就会寻找Banner(“buildroot login:”)。在获得该登录Banner后,它会尝试使用一系列预定义凭证进行登录。若获取失败,该僵尸网络会尝试使用硬编码列表发起字典攻击。

一旦与新的受害者建立会话,这个样本将会通过“状态机”运行,以此正确识别目标设备并选择最适合的攻击方式。例如,如果受害者与该僵尸程序位于同一局域网,该僵尸程序便会设置TFTP服务器,允许受害者下载这个样本。如果受害者在使用互联网,这个僵尸程序将会尝试通过特定的远程Payload传送方式让受害者下载并运行该恶意软件样本。这个列表可远程更新,并在遭遇感觉的主机中进行传播。

但值得庆幸的是,HNS 与所有 IoT 恶意软件一样,无法在被感染设备上建立持久性,也就是说设备重启时,这款恶意软件会被自动删除。这也使得相关人员要24小时全天候管理该僵尸网络,因为其创建者会持续监控该僵尸网络,以确保继续抓新的“肉鸡”。

HNS仍处在开发当中

由于 HNS 是新晋 IoT 僵尸网络,其创建者会探索新的传播方式和“肉鸡”管理技术,因此还处在不断变化的状态当中。专家表示,由1.4万个“肉鸡”组成的僵尸网络不容忽视,因为一般能够有一定“杀伤力”的僵尸网络,根本不需要几万个肉鸡,四五千就足矣。

声明:本文来自E安全,版权归作者所有。文章内容仅代表作者独立观点,不代表士冗科技立场,转载目的在于传递更多信息。如有侵权,请联系 service@expshell.com。

联系我们

联系我们 在线留言

在线留言 京公网安备11011202100645号

京公网安备11011202100645号