Palo Alto Networks公司威胁情报团队Unit 42的研究人员在最近的调查中发现了一个Internet信息服务(IIS)Web服务器后门程序,他们将其命名为“RGDoor”。

这个后门程序被发现部署在8个隶属于中东国家政府部门的Web服务器上,以及一家金融机构和一个教育机构。

根据研究人员的说法,RGDoor是一个辅助后门,用以在后门程序TwoFace shell被删除的情况下使用。

TwoFace shell是一个在前几年就已经被发现的后门程序,至少从2016年6月以来,就被伊朗APT组织OilRig用来锁定位于美国和中东国家的政府部门和金融机构。

具体来讲,当受害组织检测到并删除TwoFace shell时,OilRig会将RGDoor作为辅助后门,以重新获得受感染Web服务器的访问权限。

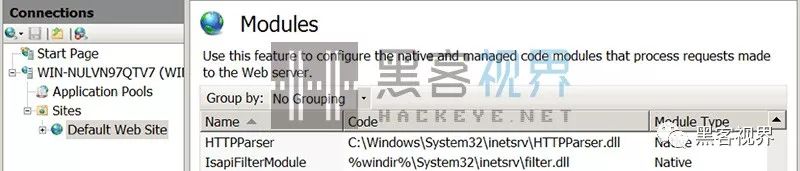

PaloAlto Networks 公司的分析报告做出了解释:“与TwoFace不同的是,OilRig并没有在C#中开发RGDoor来与目标IIS Web服务器托管的特定URL进行交互。相反,开发人员使用C++创建了RGDoor,这产生了一个编译的动态链接库(DLL)。”

从IIS 7开始,开发人员可以使用C++来创建模块,以扩展IIS Web服务器的功能,例如对请求执行自定义操作,而OilRig则正是利用了这一点。

报告中解释说:“本地代码模块可以安装在IIS管理器GUI中,也可以使用“appcmd”应用程序通过命令行进行安装。”

研究人员发现,代码使用忽略入站HTTP GET请求的参数调用RegisterModule函数,但是对IIS Web服务器看到的所有HTTP POST请求(即使POST请求通过HTTPS发出)都起作用。

当IIS Web服务器收到一个入站HTTP POST请求时,后门会解析搜索HTTP“Cookie”字段中的字符串的请求。

代码将解析明文寻找三个命令之一:

-

cmd$ [command to execute] (执行命令);

-

upload$ [path to file](上传文件);

-

download$ [path to file] (下载文件)。

研究人员强调,虽然RGDoor的命令集有限,但这三个命令提供了充足的后门功能。因为,它允许攻击者通过命令提示符运行命令,并可以上传任意文件到服务器或者从服务器下载任意文件。

声明:本文来自黑客视界,版权归作者所有。文章内容仅代表作者独立观点,不代表士冗科技立场,转载目的在于传递更多信息。如有侵权,请联系 service@expshell.com。

联系我们

联系我们 在线留言

在线留言 京公网安备11011202100645号

京公网安备11011202100645号