1月31日讯 2016年,研究人员曝光了一个僵尸网络病毒“DressCode”,被它感染的安卓手机会变成一个中转监听站,从受保护的网络中提取敏感信息。当时,谷歌称将携带恶意僵尸代码的400个 Google Play App 下架,并且采取了“必要手段”保护已感染的用户。时隔16个月,一名黑客提供证据表明,这个所谓的DressCode僵尸网络仍在活跃,且可能已经感染400万台设备。

僵尸网络病毒“DressCode”的危害

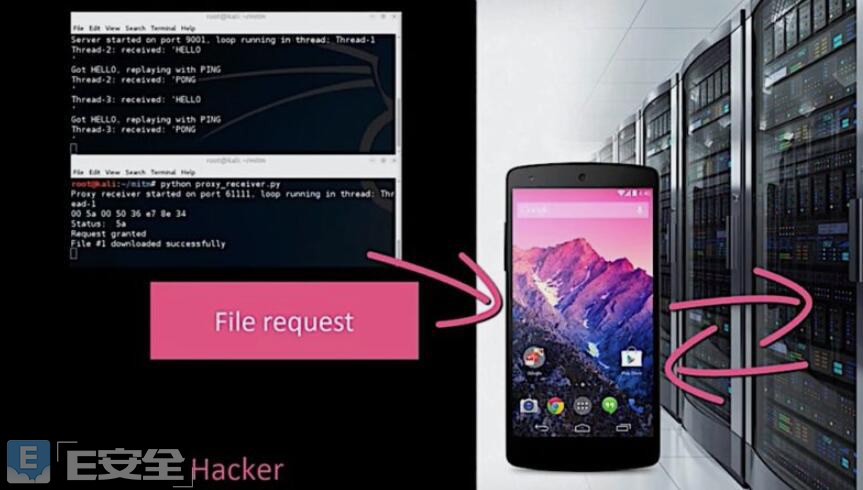

这种感染带来了严重威胁,因为僵尸代码会让手机使用 SOCK 协议,从而直接连接攻击者的服务器。攻击者可以直接通过用户手机入侵用户的家庭或公司网络,窃取路由器密码,检测电脑漏洞或未加密数据。更糟糕的是,攻击者的指挥与控制服务器用于创建连接的编程接口未经加密,无需验证,这很可能被其他攻击者利用。

时间线

- 僵尸网络 DressCode 已于2016年8月之前被公开曝光,安全公司 Check Point Software 的研究员曾强调过启用 SOCKS 协议的恶意软件具有何种威胁。而一个月后,趋势科技也报告称发现了3000个嵌入DressCode的安卓应用,其中有400个曾在Google Play出现直至谷歌将其下架。

- 2017年10月,僵尸网络病毒 DressCode 被曝光的14个月后,赛门铁克报告称在Google Play发现了一批新的恶意应用,这些应用的下载次数已达260万,当时赛门铁克将其命名为Sockbot,但该恶意代码使用与僵尸网络病毒 DressCode 相同的 C&C 服务器,而且是开放的,未经授权的编程接口,这一点更是与 DressCode 如出一辙。

恶意安卓应用曝光后谷歌的响应效率到底如何?出示 DressCode 僵尸网络仍在活跃的证据的黑客称已经彻底拿下其 C&C 服务器,并且发现 C&C 的源代码是由一个私人 GitHub 账户托管。

该黑客暗示称,尽管安全研究员已在私下反复通知谷歌,但该恶意软件内深藏的代码仍在大量设备上运行。目前,尚不清楚谷歌会否将已感染手机上携带 DressCode 和 Sockbot 的应用做远程删除。

“行业惯例”是安全公司或受影响的软件公司通过一个被称为沉库(sinkholing)的过程来控制用于运行僵尸网络的因特网域和服务器。目前还不清楚 Google 采取什么措施控制 DressCode,目前C&C 服务器以及两个公共 API 仍在活跃。

谷歌新闻发言人在邮件中表示:“我们从2016年开始就保护用户不受 DressCode 及其变种的危害。我们正持续监控这一恶意软件家族,会采取合适的措施保护安卓用户。”但此声明未提及谷歌是否会用 Sinkholing 技术拿下 C&C 服务器。

什么是sinkholing技术?

Sinkholing 技术可以将网络中的数据流量进行有目的的转发,因此既可以是针对正常的数据流量也可以在发生网络攻击时作为一种防御措施。

当一个僵尸网络中的肉鸡向服务器发送数据时,就可以使用 sinkholing 技术将这些数据流量进行有目的的转发,以此来对僵尸网络进行监控、查找受到影响的域IP地址,最终瓦解僵尸网络的攻击,让那些肉鸡无法接受命令。政府执法部门可以用这种技术来调查大规模的网络犯罪活动。其实日常生活中,各类互联网基础设施运营商和内容分发网络都会使用这种技术来保护自己的网络和用户免受攻击,调整网络内的数据流量分布情况。

5000台设备5秒一刷获取欺诈广告收益

提供证据的黑客表示,此僵尸的目的是让被感染手机每秒访问上千次广告,生成欺诈性的广告收益。其原理如下:

攻击者控制的服务器运行的大量无头浏览器点击有广告的页面,从而通过流量赚钱。为了瞒过广告商的虚假流量检测,服务器使用 SOCK 代理让流量走被感染设备,五秒刷一次流量。

该黑客表示拿下 C&C 服务器以及源代码后发现,DressCode 需要依靠五个服务器,而每个服务器运行1000个线程。所以,它随时就能使用5000个代理设备,然后每五秒换一次。

该黑客花了几个月时间搜索源代码和僵尸手机上的其他私人数据后,估计DressCode 僵尸网络至少已经控制了400万台设备,并估计称过去几年这种欺骗性的广告点击已获利2000万美金(约合人民币1.27亿元)。

Adeco Systems公司与僵尸网络存在关联

根据 DressCode 僵尸网络的编程接口和 C&C 源代码,该黑客分析表示,任何控制了Adeco Systems 公司的 adecosystems.com 域名的人都能保留这个僵尸代码。

安全公司 Lookout 的研究员 Hebeisen 对此做了几点确认:

该黑客提及的 C&C 服务器就是 DressCode 和 Sockbot 使用的服务器,它至少需要两个公共编程接口,其中一个会在感染的设备上创建 SOCKS 连接。

用于连接的API都托管在属于 adecosystems.com 的服务器上,此域名由一个移动服务供应商使用。Hebeisen 还确认第二个界面用于提供用来点击广告的用户代理。

adecosystems.com 服务器与 DressCode 和 Sockbot 代码连接的服务器之间由紧密联系。由于Lookout研究员没有访问这些服务器的私密部分,所以无法确认 SOCKS 代理是否与用户代理的界面相连,无法确定有多少设备向 C&C 报告,也无法确定该僵尸病毒产生了多少收益。

Adeco Systems 官方称,他们公司与此僵尸病毒无关,并正在调查自己的服务器为何被用于托管 API 。通过浏览器访问 adecosystems.com,就能截图查看被感染设备,包括其IP地址和图像位置。更新链接能迅速其他被感染手机的这些细节信息。因为数据未加密,所以任何知道这个链接的人都可以创建自己的SOCKS连接。

尚不知道有多少包含DressCode代码的应用

提供证据的这名黑客还访问了一个包含硬件识别符、运营商、MAC 地址以及被感染设备 ID 的数据库,并提供了相应的截图证明:这其中的许多恶意应用都可在第三方应用市场下载,如 APKPure。研究员 Hebeisen 和这名黑客都无证据表明 Google Play 最近几个月托管过 DressCode 或 Sockbot 应用。

尽管谷歌称有能力远程卸载这些恶意应用,但谷歌或许考虑批评者指出的“这类未经用户许可的操作是否越界”可能不愿意这么做。即便远程卸载存在很多麻烦,但考虑到被感染的几百万设备可轻易建立 SOCKS 连接,谷歌能不能执行这种操作?

目前,还没有一份完整的记录安装了 DressCode 和 Sockbot 代码的应用名单。如果你担心自己的手机被感染,可安装Check Point、赛门铁克或 Lookout 的反病毒应用,扫描是否存在恶意 App。在安卓机上安装应用时也应谨慎选择,尽量从官方渠道下载。

声明:本文来自E安全,版权归作者所有。文章内容仅代表作者独立观点,不代表士冗科技立场,转载目的在于传递更多信息。如有侵权,请联系 service@expshell.com。

联系我们

联系我们 在线留言

在线留言 京公网安备11011202100645号

京公网安备11011202100645号