外媒 2 月 12 日消息,安全专家近年来发现加密挖矿脚本的数量不断增加,尤其是那些通过在线黑客服务器非法部署的脚本。目前初步统计,大约 49% 的加密挖矿脚本部署在相关色情网站上。

据悉,安全专家在其 DNSMon 系统上通过 DNS 流量在线分析加密挖掘脚本,以确定哪些网站从域名中(这些域名与浏览器内的挖掘服务相关联)加载了该脚本。

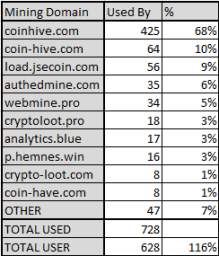

研究表明,约 49% 的加密挖掘脚本部署在相关色情网站上。其实这一结果并不意外,因为访问者会花费大量时间来观看网站上的内容,从而间接带给攻击者一定的利用空间。当然这些挖掘脚本也部署在一些欺诈网站(占 8%)、广告领域(7%)以及采矿业务(7%)上。不仅如此,研究还显示最常用的加密挖掘脚本是 Coinhive(68%+10%),其次是 JSEcoin(9%)。

△ 挖矿网站 TOP 10

△ 上图显示了采矿地点的 DNS 流量趋势

以下是大多数采矿活动新参与者的分类:

— 广告商 :一些网站的采矿活动是由广告商的外部链引入的。

— Shell 链接 :某些网站将使用 “ Shell 链接 ” 来隐藏源代码中的挖掘站点链接。

— 短域名服务提供商 :goobo.com.br 是个短域名服务商,该网站主页、包括其生成的短域名在被访问时都会加载 coinhive 的链接进行挖矿。

— 供应链污染 :www.midijs.net 是一个基于 JS 的 MIDI 文件播放器,在网站源代码中使用了coinhive 进行挖矿。

— 自建矿池 : 有人在 github 开放的源代码可用于自建矿池。

— 用户自主的 Web 挖矿 :authedmine.com 是一个正在兴起的采矿网站。该网站声称,只有已知和授权的用户才能进行挖矿活动。

消息来源:Security Affairs,编译:榆榆,校审:FOX

声明:本文来自HackerNews,版权归作者所有。文章内容仅代表作者独立观点,不代表士冗科技立场,转载目的在于传递更多信息。如有侵权,请联系 service@expshell.com。

联系我们

联系我们 在线留言

在线留言 京公网安备11011202100645号

京公网安备11011202100645号