卡巴斯基实验室在星期二报道称, 俄罗斯连接的网络间谍组织APT28(也被称为Sofacy、Fancy Bear, Pawn Storm, Sednit 或 Strontium)已将其焦点东移,从北约成员国和乌克兰转移到中亚, 甚至进一步向东,我国也在受害者行列… …

据信, APT28 是针对2016美国总统大选袭击的幕后黑手, 他的传统目标是乌克兰和北约国家。

北约是其2017年初的主要目标, APT28采取了包括0-day攻击等多种手段。 但卡巴斯基表示, 该集团下半年开始将重心转向中东和中亚。

根据其工具SPLM, CHOPSTICK 和 X-Agent的检测结果,APT28的目标越来越多的出现在中亚前苏联国家,土耳其、哈萨克斯坦、亚美尼亚、吉尔吉斯斯坦、约旦和乌兹别克斯坦等国均成为其目标对象。受害者包括:电信公司和防务相关组织。

2017年第二和第四季度其行动目标东移的速度加快,越来越多地被发现SPLM和Zebrocy出现在了中国、蒙古、韩国和马来西亚… …

被攻击者用来收集数据的Zebrocy,已被用来针对各类组织, 包括:会计师事务所、科学和工程中心、工业组织、部委、使馆和领事馆、国家安全和情报机构、新闻和翻译服务以及非政府组织。

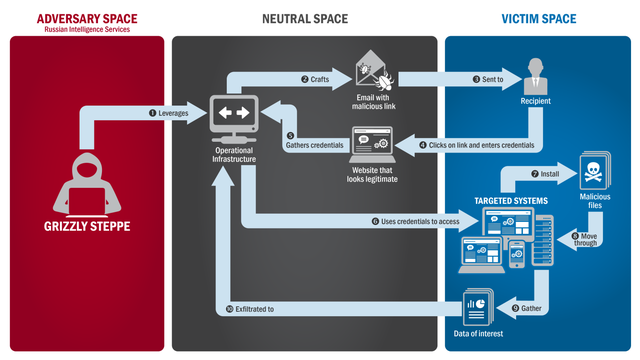

至于这些攻击所使用的基础设施(包括C&C服务器等), 研究人员指出, APT28 多年来一直相当一致, 许多技术和模式已经公开披露。因此, 卡巴斯基预计今年会出现一些变化。

卡巴斯基实验室首席安全研究员Kurt Baumgartner解释道: ” APT28是我们监视的全球范围内最活跃的威胁行为者之一。

数据和检测结果表明, 在2017年, 黑客进一步升级它的工具集。在其“东进”的过程中,大规模行为依赖的恶意软件包括:Zebrocy 和SPLM等。

MalwareBenchmark将持续关注上述恶意软件及黑客组织的发展变化,请期待进一步分析报告… …

声明:本文来自malwarebenchmark,版权归作者所有。文章内容仅代表作者独立观点,不代表士冗科技立场,转载目的在于传递更多信息。如有侵权,请联系 service@expshell.com。

联系我们

联系我们 在线留言

在线留言 京公网安备11011202100645号

京公网安备11011202100645号