网络安全形势的日益严峻让组织管理者意识到静态安全防护技术已经无法抵挡潜住威胁者的各种针对性攻击。一直备受瞩目的边界防御手段也变得千疮百孔,让攻击者总是可以找到进入“内部区域”的方法。一旦被攻陷发生或暴露,安全技术人员都会困惑在围绕攻击的三个问题:攻击者是谁?为什么攻击我?攻击是如何发生的?如何得不到答案,也就无法及时找到有效的解决方案化解危机。

前些年,SOC/SIEM类安全技术在部分用户处得到使用,通过SOC/SIEM系统的数据积累,技术人员的“火眼金睛”往往能找到攻击的蛛丝马迹以及攻击背后的因果关系。但是绝大部分普通用户很难具备如此前瞻的管理思路、丰富的基础数据以及强大的技术队伍,SOC/SIEM系统很难发挥价值,这也就是一直以来SOC/SEIM系统不温不火的原因之一。

随着新技术发展,SOC类产品也在有效迭代,大量的SOC类产品在做好本职的日志收集分析、资产统计管理、事件发现处置几部分常态工作的同时也开始插上新技术的翅膀,无论是产品生命力还是应用价值都突飞猛进,飞速提升。一般而言,主要的新技术结合会围绕在大数据、AI(人工智能)或机器学习、UEBA(用户实体行为分析)等层面,接下来聚焦SOC,同时结合这几类技术谈谈如何帮助SOC飞的更高更快。

数据之于SOC

对SOC来说,分析的对象是来自于各类数据源的各种安全数据,因此数据处理能力就会成为衡量SOC的必要条件。

过往的SOC类项目设计往往强调产品在数据处理时的速度和容量,殊不知当前阶段数据爆炸的速度已经超越我们的认知适应能力,也就是说在数据处理层面没有最大、只有更大;没有最快,只有更快。因此SOC系统在数据处理能力上提出了通用扩展能力的需求,一来当入库数据快速增长的时候能够有效被处理,不能产生容量瓶颈;二来处理的速度要能满足分析需求,不能制约分析,同时数据在格式上需要预先约定,预定义的格式标准能确保内外部数据源可以不断纳入到SOC中来,用以提升分析精度。

针对前两点问题,目前国内主流下一代SOC都会通过大数据处理的思路来解决,但大多以增加处理或存储硬件来提升适应能力。好处是快速便捷、运维要求低。但是对一些大型客户来说,无法保证跨平台扩展,会比较被动。无论大小客户、各类安全分析应用,格式归一的问题都是一致的,建立符合组织自身需求和行业发展客观性的安全数据格式标准将会在未来数据源富化时轻松很多。

有了大而全的数据就可以分析出攻击者和攻击行为吗?对于技术高手来说可能够了,但是技术高手往往凤毛麟角,怎么办?是否有自动化手段来实现数据分析的交互,比如定期给出攻击排位,甚至识别出真假攻击,如果能做到攻击者画像或者拓现攻击路径就最好不过了。这时大家一定想到了另一个热词:AI(人工智能)。

AI技术能帮SOC什么忙?

SOC最初的分析主要是把具有相同特征的静态数据进行归类,也就是把独立的威胁事件状态转化为攻击事件趋势(这其实是热点名词:态势感知中态势二字的通俗理解,而对于感知这个词则可以解读为:对感受到的安全威胁结合组织技术能力知晓处置的方法)。数据归类分析对于流量类攻击和蠕虫病毒爆发等安全威胁非常有意义。但是作用在诸如APT攻击、数据泄漏等威胁类型则误漏报较高,使用价值不大。

逐渐地,SOC产品开始通过建立分析模型针对性的作用在一些威胁场景上,比如非法外联模型可以发现服务器绕过ACL的主动访问行为、WIFI热点分析模型可以及时发现通过搭建钓鱼WIFI窃取机密数据的行为。但是攻防技术的快速发展以及特有的攻防对抗特质对模型算法适应性提出了高要求,一套算法很可能在攻击方调整攻击方式后一无是处。这时候算法训练就很重要,通过有效训练确保算法不落伍、能一直有效发现威胁。

算法的训练就好比AlphaGo从低到高挑战一个个围棋高手,在基准模型中导入大量的已知威胁,然后对这些威胁进行行为切片,通过对行为切片个体的认知来实现威胁的判断,结合数学计算完成威胁定性,对于错误判断则会修正模型和算法。认知训练的次数和维度决定了模型的最终使用价值。良好的模型算法不但能够对已知威胁进行有效识别,还可以发现隐藏在正常业务中的高恶意行为权重的未知威胁(0day攻击)。这时候的SOC不再是那个只接受工作指令的执行者,逐渐变得智慧,有思考能力。

UEBA(用户实体行为分析)的价值

目前在国内,SOC的价值主要体现在网络层、终端层攻击的发现,对于应用层乃至业务层威胁来说有些无所适从。究其原因是传统的SOC分析针对的数据主要是安全设备和操作系统,很少深入到应用内部以及和业务结合。近些年,攻击者的趋利性特征越来越明显。而应用中处理的数据和业务价值更容易引起攻击者兴趣。好比这一两年多发的勒索病毒,从早期的漫无目的散射型逐渐向定向勒索攻击转变,从高价值数据中获取高额回报。最初在互联网行业结合薅羊毛等业务威胁分析提出了UBA(用户行为分析)的概念,针对的是一个个或虚拟或真实的用户ID,从业务行为中分析出可能的威胁并处置。结合SOC系统来说,风险管控一定会涉及到设备层面,比如终端、服务端以及传输设备。彼时UEBA所体现的威胁分析价值相较UBA就会大很多。UEBA怎么作用在SOC系统上?可见的趋势至少有如下三种:

1.终端层面采集用户行为或内容数据,通过预定义的业务权限匹配和操作习惯匹配等分析方式实时捕捉违规行为。还可以一定程度上发现数据泄露行为和泄露范围。

2.终端数据结合网络侧数据拓现攻击路径,在以往的攻击拓现实例中网络侧数据对于加密和跳板行为有些力不从心,而终端数据则无法表示出整个攻击的行为和过程,两类数据的结合分析会使拓现结果准确性大大提高。

3.业务服务端作为用户行为的终点也是行为数据的汇聚点,从中量化出业务处理行为基线,对于后期的违规发现是具有实际意义的。比如对一些政务处理机构来说,量化数据表明每台终端的日处理量为100-150次业务,一旦有物理终端超出这个范围值,则可以判断存在工作效率低下或者滥用等问题。

SOC与UEBA的结合在目前来说还是一个新兴事物,面临的主要挑战还是与业务的结合,这其中寄希望通过标准产品满足UEBA需求以及尝试利用UBA单品实现业务威胁管控的用户,安全目标达成的道路会非常曲折。

可视化展现还是可视化运营?

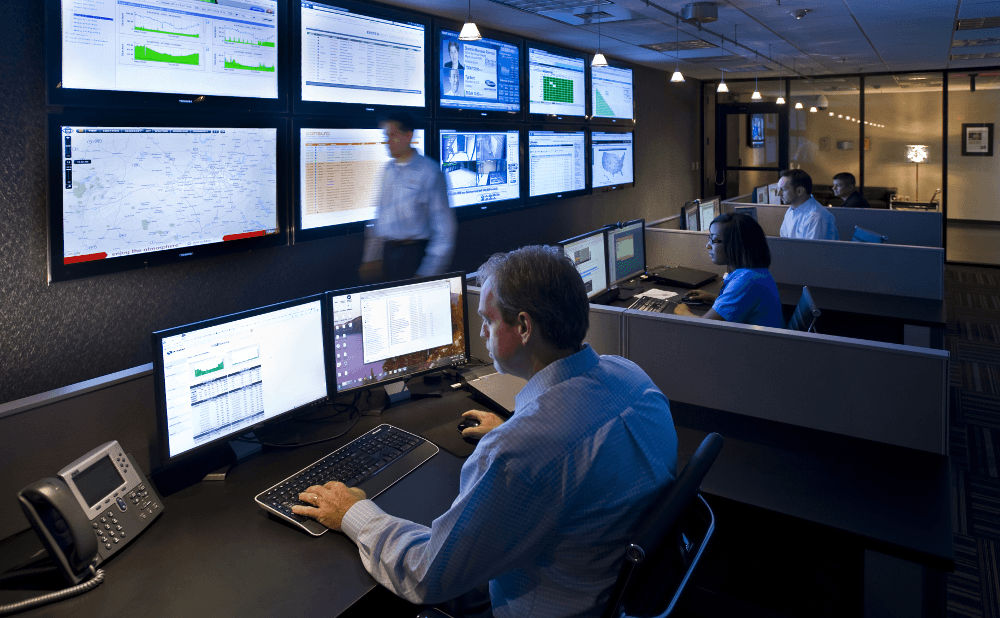

SOC和其他安全产品不同的一点就是:SOC本身不具备防护能力,而是各种防护手段的协调方,也就是说SOC是一个组织的安全大脑。大脑在输出每一条指令之前都会经过深思熟虑,这就是安全运营的价值所在。同时我们再设想一下,人在思考问题时脑海一般会浮现一些场景,通过场景图案的变换达到逻辑提取,形成结论。而我们在运营传统SOC系统的时候多是通过事件日志的罗列,文字的读取来获取信息,再把各种维度的信息在脑海中汇聚形成结论,这种方式对运营人员的技术、经验、精力的要求都非常高,同时最终结论的精准度也很难保证。

而可视化技术在网络安全领域已经是几年前的热点,在SOC产品层面大量的分析报表、地图炮成为可视化的具体表现,其实这只是完成了SOC产品价值中的可视化展现部分,并不能有效解决SOC在使用过程中多维数据结合困难的痛点。

对SOC的运营人员来说,如果具备一套可视化工具,能够把事件日志文字转化为事件标签,标签之间可以具备方向性并且可以移动,那么在安全攻击事件分析时,海量的数据标签就会全面覆盖需要分析的各个领域,结论的准确度一定会大大提升。

SOC在未来一定会成为组织进行安全决策的大脑,大脑的聪明程度将决定对组织产生的价值。大数据、AI、UEBA等新技术的利用就好比给这个大脑插上腾飞的翅膀,成为网络安全界的最强大脑。

作者:田平,360企业安全技术专家

声明:本文来自士冗科技,版权归作者所有。文章内容仅代表作者独立观点,不代表士冗科技立场,转载目的在于传递更多信息。如有侵权,请联系 service@expshell.com。

联系我们

联系我们 在线留言

在线留言 京公网安备11011202100645号

京公网安备11011202100645号