在美国东部时间 2 月 28 日下午 12:15,代码托管平台、有着“码农天堂”之称的 GitHub 几乎一瞬间收到了 1.35 Tbps(兆兆位/秒)的流量访问。这是互联网有史以来规模最大、威力最大的分布式拒绝服务(DDoS)攻击。此次攻击使用了一个越来越流行、不需要任何僵尸网络的攻击手段。

虽然 GitHub 的防御系统一直在十分努力地抵抗,但是该网站却开始间歇性掉线。在 10 分钟之内,GitHub 就自动呼叫了“援兵”:DDoS 缓解服务公司 Akamai Technologies。作为中间方,一切出入 GitHub 的数据都会先被导向 Akamai “洗刷中心”,把所有恶意数据包挑出并禁止。在 8 分钟之后,攻击者发现攻击没有产生任何作用,于是选择了撤退,停止了这次攻击。

这场毫无硝烟的“电子战”的规模之庞大,只有去年互联网基础服务公司 Dyn 被攻击一案可以媲美。那次的攻击者释放了峰值为 1.2Tbps 的数据流,并导致美国东海岸多个大型网站因域名服务的消失而无法访问。

在 GitHub 的攻击结束后,Akamai 公司的网络安全副总裁 Josh Shaul 表示说:“我们是按照互联网有史以来规模最大的攻击的 5 倍规模来设计我们的容量的。所以我很肯定我们可以承受 1.3Tbps。但是我们却从未见过 1.5T 以上的数据一瞬间流入。有信心是一码事儿,看到它如你想象一般工作则是另一码事儿了。”

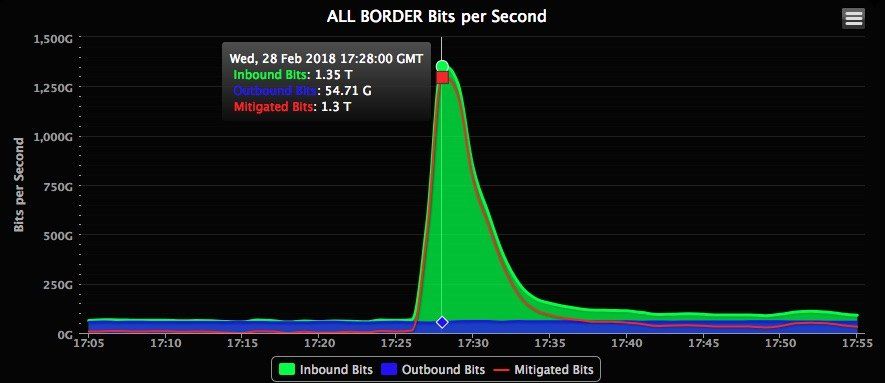

图 | 这场 DDoS 攻击的实时数据流图表(来源:Akamai)

Akamai 对此次攻击采取了多种防御手段,除了 DDoS 防御设施之外,该公司近期还设计了一种专门针对来自 memcached 服务器的 DDoS 攻击的特殊防御手段。作为网络服务加速器的 memcached 服务器本不该被暴露在公共网络上,因为任何人都可以向它们提出询问(query),它们也会回复一切询问。但目前,网上大约有 10 万台来自企业与大小组织的 memcached 服务器在没有任何认证保护下被暴露了出来。这意味着任何攻击者都可以利用它们,通过向它们传输一个指令来让它们给出一个“巨大”的回复。

与其他大规模 DDoS 攻击(比如 Dyn 和法国电信公司 OVH 事件)不同的是,memcached DDoS 攻击并不需要一个被病毒感染的僵尸网络。攻击者仅需虚拟出其目标的 IP 地址,然后用这个地址向那些暴露的 memcached 服务器高速发送询问(大约每个服务器每秒 10 个)。这些询问就是以寻求最大的回应而设计的。因此,这些 memcached 系统会将一个大 50 倍的数据包回复给目标。

这种 DDoS 手段叫“放大攻击”(Amplification Attack),已经不是第一次出现了。随着网络服务商和网络设施供应商在过去的几周里发现 memcached DDoS 攻击出现得越来越多,他们迅速做出了反应,禁止了一切来自于 memcached 服务器的数据。

“大型 DDoS 攻击,比如那些通过滥用 memcached 服务器实现的攻击已经给网络运营商带来极大的困扰。”网络安全公司 Arbor Networks 的首席工程师 Roland Dobbins 说道。Dobbins 一直在跟踪 memcached 攻击的趋势,他认为“它们巨大的数据量将极大地影响网络服务处理用户请求的能力”。

在另一方面,全球的网络供应商群体也在试图从根本上解决这个问题。它们已经向暴露的 memcached 服务器的主人提出了建议,希望它们将这些服务器从公共网络上撤下来,放在防火墙后的内部私人网络中。

而 Prolexic 这些需要抵抗 DDoS 攻击的网络安全服务商则正在对其防御系统进行紧急更新,添加可以察觉到的 memcached 数据流,并立刻对其进行禁止过滤器。甚至如果骨干网络运营商可以找出 memcached 攻击所使用的指令,它们可以先一步禁止一段网络中出现任何 memcached 数据。

网络服务供应商 CenturyLink 的首席安全战略官 Dale Drew 表示:“我们将对这种攻击所使用的具体指令进行过滤,让它们甚至无法发出攻击”。然而,各公司需要迅速实施这些防御手段,“因为我们已经察觉到了 300 个扫描器正在寻找 memcached 服务器,所以外面至少有 300 个坏蛋正在寻找暴露的服务器”,Drew 说道。

绝大多数 CenturyLink 所见到的 memcached DDoS 攻击最多只会产生 40~50 Gbps,但是已有越来越多的人开始发现 500 Gbps 以上的攻击。2 月 25 日,Prolexic 为德国慕尼黑的一个目标成功防御了一次 200 Gpbs 的 memcached DDoS 攻击。

2 月 28 日的这场攻击,并非 GitHub 遭遇的首次 DDoS 攻击。该平台在 2015 年 3 月曾遭到了一次为期 6 天的攻击。对于 2015 年的技术来说,当年那场攻击已经十分出色了。但 DDoS 攻击的技术和平台,尤其是由物联网设备组成的僵尸网络已经大幅度进化,它们的威力也因此随之暴增。而对于使用 memcached DDoS 攻击的黑客来说,这种手段的优势在于他们并不需要散布任何病毒,也不需要维持任何僵尸网络。

互联网监督与网络情报公司 ThousandEyes 全程目睹了 2 月 28 日的攻防战。其产品营销副总裁 Alex Henthorne-Iwane 表示:“这是场成功的防御战。一切在 15~20 分钟之内就结束了。如果你看一下全球的数据,你会发现仅在‘察觉’DDoS 攻击这一项上就需要一个小时以上,意味着它的背后很有可能有一个人类在进行分析,给出结论。当一切在 20 分钟之内结束,你就知道这主要是由软件驱动的。我们很欣慰能看到(软件)成功的范例。”

在攻击的峰值过去之后,GitHub 还继续的将一切数据导向 Prolexic,以确保一切真正的结束了。Akamai 的 Shaul 表示,他怀疑攻击者之所以选择针对 GitHub,可能只是因为它是一个著名的网络服务商,一旦成功攻陷将为攻击者带来极大的名气。他们也有可能希望从中获取一笔“赎金”。“这场攻击十分短暂”,Shaul 说道,“我认为因为它没有造成任何影响,攻击者就不再愿意在上面浪费任何时间了。”

不过,如果那些暴露的 memcached 服务器不能在短时间之内从公共网络上撤下来,怀有恶意的黑客们很可能再次发起一次大规模的 DDoS 攻击。

-End-

编辑:陈翔宇 校审:黄珊

参考:https://www.wired.com/story/github-ddos-memcached

声明:本文来自DeepTech深科技,版权归作者所有。文章内容仅代表作者独立观点,不代表士冗科技立场,转载目的在于传递更多信息。如有侵权,请联系 service@expshell.com。

联系我们

联系我们 在线留言

在线留言 京公网安备11011202100645号

京公网安备11011202100645号