计算机扬声器和头戴式耳机可以充当秘密小话筒,通过超声波接收数据并发回信号,让物理隔离的敏感计算机系统没有看上去那么安全。

3月9号,以色列本古里安大学的研究人员在预印服务ArXiv上发表了一篇学术论文,描述了采用听不见的超声波进行数据传输与接收的创新数据渗漏技术,可以在同一房间中没有麦克风的两台电脑之间收发数据。

论文题为《MOSQUITO:利用扬声器间通信在物理隔离计算机之间进行隐秘超声传输》,撰写此文的研发团队专精边信道攻击技术,曾开发出一系列物理隔离主机间的数据传输方法。

比如:ODINI——利用电场在法拉第静电屏蔽的计算机之间传送数据的技术;MAGNETO——用电场在物理隔离的计算机与智能手机之间传送数据的技术;以及FANSMITTER——利用风扇在物理隔离计算机之间发送音频数据的方法。

此类隐秘数据传输方法都是在NSA的TEMPEST攻击基础上发展而来的。TEMPEST攻击利用电子设备散发的电磁辐射、磁场、声音、光线和热量来收集并传送数据。

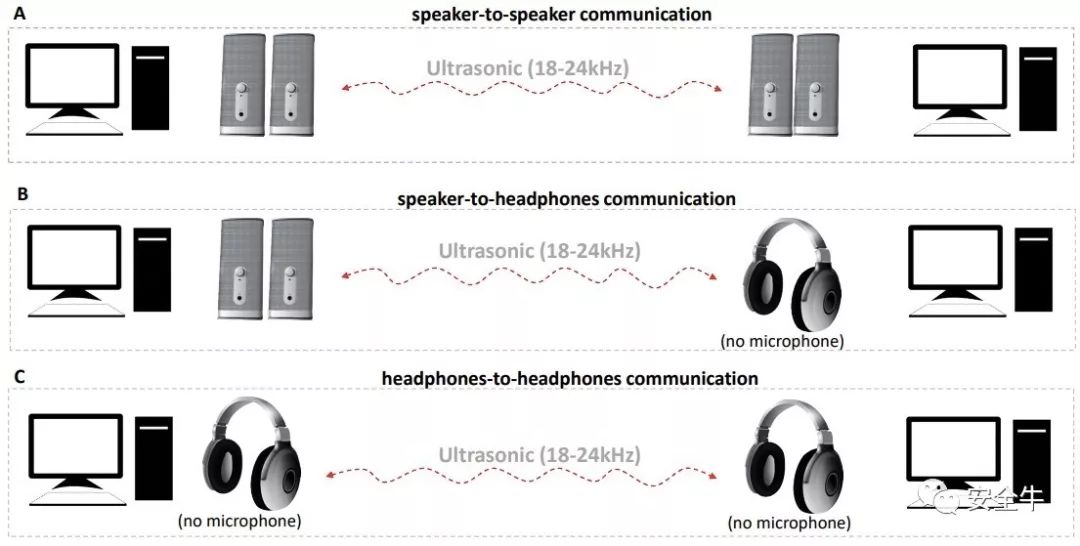

MOSQUITO证明了可以利用扬声器在相隔9米的未连接计算机之间隐秘传输数据。而且,运用该方法,无麦克风的头戴式耳机也同样可以充当数据渗漏工具。研究人员称,这是世界首例耳机间隐秘通信方法。

论文中解释道,扬声器可以被视为反向工作的麦克风:

扬声器把电信号转换为声信号,而麦克风则是将声信号转换为电信号。之所以能逆向该声电转换过程,就在于二者均使用了膜片来辅助此转换。

现代声卡,比如Realtek出品的那些,是提供通过软件更改音频端口功能的选项的。该功能被称为“插口功能重分配”。

扬声器、头戴式耳机、挂耳式耳机、入耳式耳塞等等音频输出设备,其物理构造基本与麦克风无异;再加上PC音频端口的角色还能通过软件进行修改,输出变输入毫无压力。攻击者也就能够利用该不算漏洞的漏洞进行隐秘数据传输了。

只要耳机或音箱是被动无源的,恶意软件就能将该设备重配置成麦克风。

必须提示一点:大多数现代PC的扬声器都是主动有源的;耳机和耳塞,以及老旧PC上的扬声器倒是基本上都是被动式。

论文作者之一,Morphisec首席科学官,本古里安大学网络安全研究中心研发主管莫德凯·古里称,主要问题在耳机和耳塞上,因为它们可以被逆向使用,转换成很不错的麦克风(即便里面根本没有集成麦克风)。

利用18千赫到24千赫范围内的音频,研究人员能够以166比特/秒的速率在3米距离上传输1KB二进制文件,传输错误率为1%。在4到9米距离上想要达到同样低的错误率,传输速度就要降到10比特/秒,这很大程度上是由于环境噪音的干扰。

论文中讨论了多种缓解技术,但都有各自的局限性。比如设计使用板上放大器的耳机和扬声器(可以避免被用作麦克风),使用超声干扰器,扫描超声传输,用软件防止插口功能重分配,在UEFI/BIOS层级完全禁用音频硬件等。

断开扬声器、耳机之类音频输出设备的连接似乎是最实用的解决方案,但这种方法并不总是可行。

监视超声频段是学院派做法,但有很多潜在问题,在实际运用中会出现很多误报。

超声恶意软件应该不会特别普遍。几年前有安全研究员声称发现了野生超声恶意软件。该软件被命名为BadBios,但无论如何,该软件要在扬声器和麦克风兼备的两台笔记本电脑之间才能建立通信。

听不见的音频更好营销,并催生出了名为Silverdog的防御代码。这是谷歌Chrome浏览器的超声防火墙,旨在封锁用于跨设备跟踪的超声信标。

论文地址:

https://arxiv.org/pdf/1803.03422.pdf

声明:本文来自安全牛,版权归作者所有。文章内容仅代表作者独立观点,不代表士冗科技立场,转载目的在于传递更多信息。如有侵权,请联系 service@expshell.com。

联系我们

联系我们 在线留言

在线留言 京公网安备11011202100645号

京公网安备11011202100645号