来自Minerva实验室的安全研究人员发现了一种新型的加密货币挖矿恶意软件,它使用PowerShell代码来获取无文件(fileless)执行能力,且能够扫描并停止可能在同一台受感染设备上运行的其他矿工进程。

所谓“无文件恶意软件”是指,攻击者无需将攻击工具保存到受感染设备的本地硬盘上,而是将攻击代码直接存储在受感染设备的内存中,以达到攻击的目的。攻击者实现此目的的最常见方法是:

- 先将恶意软件下载到受感染设备的本地硬盘,然后将其加载到内存中并从磁盘删除文件;

- 将攻击代码直接注入到现有进程的内存中。

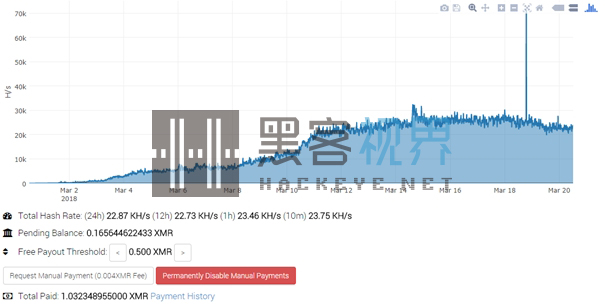

研究人员表示,尽管被称为“GhostMiner”的无文件加密货币挖矿恶意软件采用了所有这些先进的技术,但它并未能为其开发人员赚取到实质性的收入。

GhostMiner的挖矿活动可以说是“失败”的。因为根据研究人员的描述,这场挖矿活动已经开展了约三周的时间,而目前仅赚取到了1.03枚门罗币,价值约为200美元左右。

当然,GhostMiner的这种失败指的是运营方面,而非技术方面。正如前面提到的哪样,GhostMiner可能是第一个被检测到的无文件加密货币挖矿恶意软件。不仅如此,它还能干掉自己的竞争对手——终于其他挖矿恶意软件的进程。

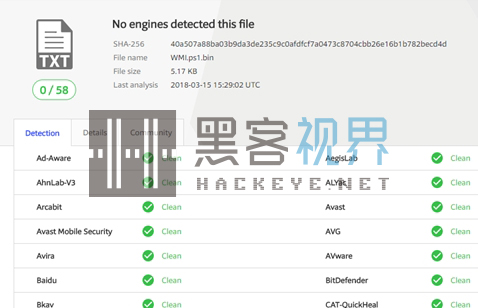

GhostMiner组件的核心活动由编译的恶意Windows可执行文件执行,这个可执行文件依赖于两个PowerShell框架——Out-CompressedDll和Invoke-ReflectivePEInjection将挖矿程序(WMI.ps1)直接解压缩到内存中,而不会被安全产品发现。

事实证明,这种逃避安全检测的技术十分有效。在使用这种无文件技术时,WMI.ps1完全未被安全产品检测到:

可一旦不使用这种无文件技术,WMI.ps1立马就被41款安全产品检测了出来:

此外,尽管在最近的活动中,GhostMiner只针对了运行Oracle WebLogic服务的服务器。但研究人员表示,它还可以感染运行MSSQL和phpMyAdmin的服务器。

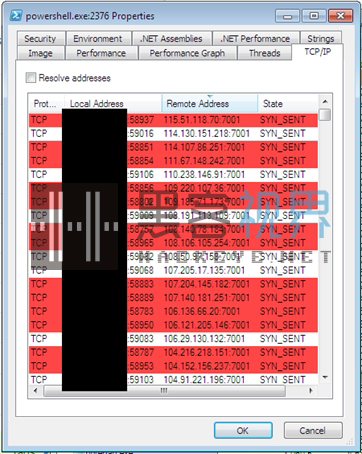

在针对WebLogic服务器的攻击中,GhostMiner会通过随机扫描IP地址,每秒钟创建大量新的TCP连接,最终找到易受攻击的目标设备。在确定目标设备之后,它会利用WebLogic WLS 组件漏洞CVE-2017-10271在目标设备上建立立足点,然后就是基于PowerShell框架的无文件技术的使用和挖矿程序的注入。

让我们再来看看GhostMiner是如何干掉它的竞争对手的。在GhostMiner的编码中,有一份采用硬编码的黑名单,无疑这里面包含了GhostMiner开发人员所知晓的一些其他挖矿恶意软件。一旦发现,GhostMiner便会使用PowerShell的“Stop-Process -force”命令来终止正在运行的挖矿进程。

声明:本文来自黑客视界,版权归作者所有。文章内容仅代表作者独立观点,不代表士冗科技立场,转载目的在于传递更多信息。如有侵权,请联系 service@expshell.com。

联系我们

联系我们 在线留言

在线留言 京公网安备11011202100645号

京公网安备11011202100645号