按照思科的惯例,他们会在每年的3月和9月披露Cisco IOS和Cisco IOS-XE操作系统中存在的安全漏洞。思科于上周六发布的IOS及IOS XE软件安全公告共包含了20项安全更新咨询,涉及22个安全漏洞。其中有3个漏洞的安全影响评级(SIR)为“关键(Critical)”,剩余的19个均为“高(High)”。

思科表示,成功利用这些漏洞可能允许攻击者未经授权访问受影响的设备、获得受影响设备的管理员权限、执行任意代码或发起拒绝服务(DoS)攻击。

被认为潜在威胁最大的漏洞被标识为CVE-2018-0171,也就是前面提到的3个关键漏洞中的一个,可能会威胁到到超过数百万台网络设备(主要是路由器和交换机)的安全。

缓冲区堆栈溢出漏洞CVE-2018-0171

思科在发布安全公告的同时也公开致谢了 GeekPwn(国际安全极客大赛),因为其中的一些漏洞是由参加去年5月GeekPwn香港站的安全研究人员发现并提交的。

CVE-2018-0171就是其中的一个,它是由来自俄罗斯安全公司Embedi的安全研究员 George Nosenko发现的。Nosenko也凭借发现这个漏洞摘得了此次大赛的“最佳技术奖”,并赢得了总计25 万元的奖金。

Nosenko表示,他在IOS 和 IOS-XE 系统 Smart Install Client 代码中发现了一个缓冲区堆栈溢出漏洞。成功利用这个漏洞可允许攻击者对设备发起拒绝服务(DoS)攻击,或在未经身份验证的情况下远程执行任意代码,这意味着攻击者可以通过利用这个漏洞来获得对受影响设备的完全控制权限。

Smart Install 是IOS 和 IOS-XE 系统下的一个交换机智能部署功能,可用于快速部署新的交换机,这会涉及到使用交换机的TCP 4786端口,而攻击者则可以通过远程向这个端口发送一个恶意数据包来触发这个漏洞。

850万台设备存在易受攻击的TCP端口

Embedi公司最初认为该漏洞只能在企业网络的内部被利用,因为在安全配置的网络中,攻击者并不能通过互联网访问到Smart Install功能。

不过,在Embedi最近做了一次短暂的扫描后发现,大约有25万台易受攻击的设备以及 850 万配备有TCP 4786端口的设备在线暴露。

Embedi表示,这是一个很危险的现状。导致这种情况的出现很大可能来源于TCP 4786端口在默认情况下是敞开的,而许多网络管理员并没有注意到这一点。

事实上,现在很多思科路由器和交换机都支持Smart Install功能。如果Embedi的猜测是正确的,那么攻击者便能够很容易利用一些搜索引擎(如Shodan)发现这些易受攻击的设备,并对设备发起攻击。

在思科发布安全补丁之后,Embedi已经公布了该漏洞的概念验证代码。因此,各位网络管理员的当务之急是验证自己的设备是否受到该漏洞的影响并尽快安装补丁。

有哪些设备受到CVE-2018-0171漏洞的影响

根据思科发布的公告显示,影响该漏洞影响的设备主要包括:

-

Catalyst 4500 Supervisor Engines

-

Cisco Catalyst 3850 Series Switches

-

Cisco Catalyst 2960 Series Switches

此外,具备Smart Install Client的设备也可能受到影响:

-

Catalyst 4500 Supervisor Engines

-

Catalyst 3850 Series

-

Catalyst 3750 Series

-

Catalyst 3650 Series

-

Catalyst 3560 Series

-

Catalyst 2960 Series

-

Catalyst 2975 Series

-

IE 2000

-

IE 3000

-

IE 3010

-

IE 4000

-

IE 4010

-

IE 5000

-

SM-ES2 SKUs

-

SM-ES3 SKUs

-

NME-16ES-1G-P

-

SM-X-ES3 SKUs

如何确认自己的设备受否易遭受攻击

首先,需要确认设备是否开启了TCP 4786端口,比如采用nmap(网络连接端扫描软件)扫描目标设备端口:

nmap -p T:4786 192.168.1.0/24

然后,可以通过以下命令来确认是否开启了Smart Install Client功能:

switch>show vstack config

Role: Client (SmartInstall enabled)

Vstack Director IP address: 0.0.0.0

switch>show tcp brief all

TCB Local Address Foreign Address (state)

0344B794 *.4786 *.* LISTEN

0350A018 *.443 *.* LISTEN

03293634 *.443 *.* LISTEN

03292D9C *.80 *.* LISTEN

03292504 *.80 *.* LISTEN

其余漏洞同样会影响到多个方面

根据思科安全公告的内容来看,在22漏洞中,有11个会影响到Cisco IOS和Cisco IOS XE软件。其中一个漏洞同时影响到Cisco IOS、Cisco IOS XE、和Cisco IOS XR软件,两个仅影响Cisco IOS软件,8个影响Cisco IOS XE软件,而只有Cisco NX-OS软件不受任何漏洞影响。

另外,这些漏洞存在于不同的功能和特性中,具体如下:

-

双向转发检测(BFD)

-

Cisco Umbrella集成

-

命令行界面(CLI)

-

动态主机控制协议(DHCP)

-

面向VPN的集成多业务模块(ISM-VPN)

-

互联网组管理协议(IGMP)

-

互联网密钥交换(IKE)

-

互联网协议(IP)

-

链路层发布协议(LLDP)

-

服务质量(QoS)

-

简单网络管理协议(SNMP)

-

智能安装(SMI)

-

基于Web的用户界面(web UI)

-

基于区域的防火墙(ZBF)

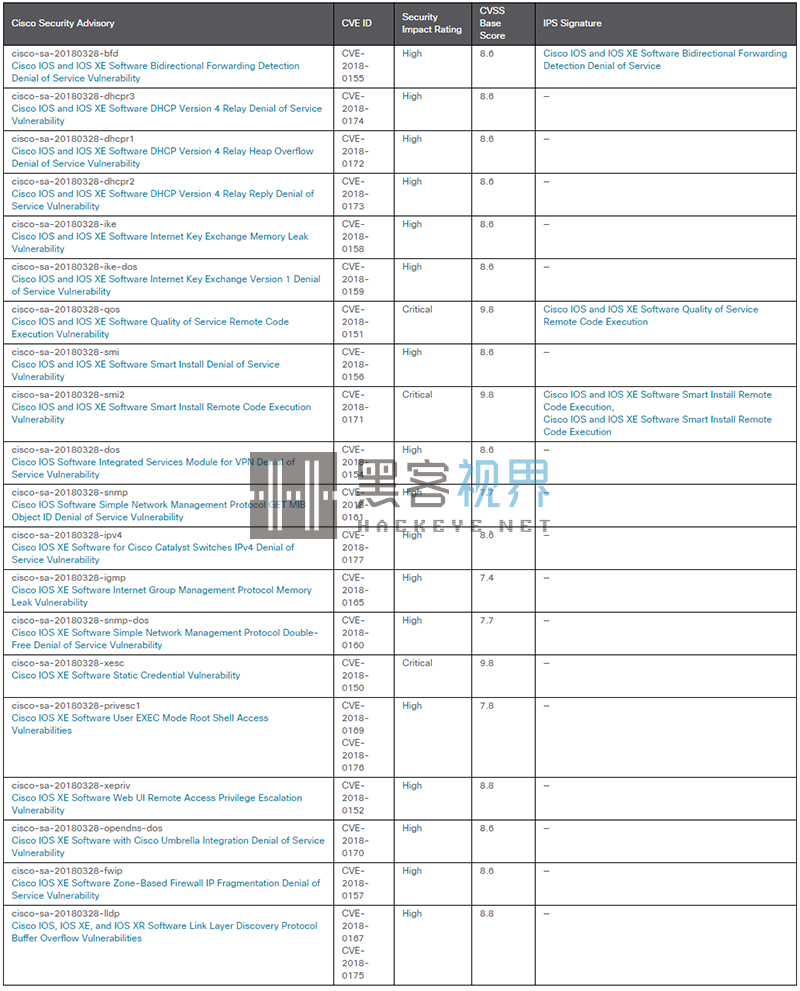

下表列出了所有漏洞的基本信息,关于漏洞的具体细节可以通过思科发布的安全公告进行查看:

声明:本文来自黑客视界,版权归作者所有。文章内容仅代表作者独立观点,不代表士冗科技立场,转载目的在于传递更多信息。如有侵权,请联系 service@expshell.com。

联系我们

联系我们 在线留言

在线留言 京公网安备11011202100645号

京公网安备11011202100645号