网络安全公司RecordedFuture的威胁研究小组Insikt Group在上周四发表的一篇博文中给我们带来了关于Mirai僵尸网络的最新动态。在今年1月下旬,Mirai僵尸网络的一个变种针对金融业企业发起了一系列DDoS攻击。

Insikt Group表示,攻击事件中的僵尸网络可能与Mirai僵尸网络的变种IoTroop(又称Reaper)存在密切联系。到目前为止,至少已经有三家欧洲金融机构成为了攻击事件的受害者。

什么是IoTroop僵尸网络?

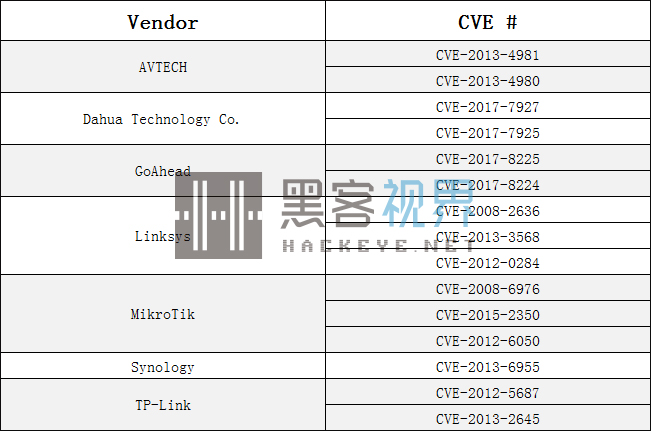

在2017年10月29日,以色列网络安全公司Check Point在其发布的技术报告中表示,他们的安全团队发现了一个代号为IoTroop的新型僵尸网络。它由多种受到感染的物联网设备组成,如路由器和无线网络摄像头,而这些设备大多数是由TP-Link、Avtech、MikroTik、Linksys、Synology和GoAhead等公司生产的。

Check Point表示,虽然IoTroop用于传播僵尸网络的恶意软件(也被称为Reaper)使用了一些Mirai的代码,但它却是一种全新的恶意软件和威胁。

它的独特之处在于恶意软件是使用灵活的Lua引擎和脚本构建的,这意味着它不会受限于Mirai僵尸网络的静态预编程攻击。其代码可以随时轻松更新,只要大规模的僵尸网络一旦构建完成,就可以发起新的且更具破坏力的攻击。

IoTroop比Mirai更加负责,除了弱凭证,它还被认定至少可以利用十几个漏洞,并能够随时添加最新披露的漏洞。漏洞详细列表如下:

三家机构在同一天遭遇DDoS攻击

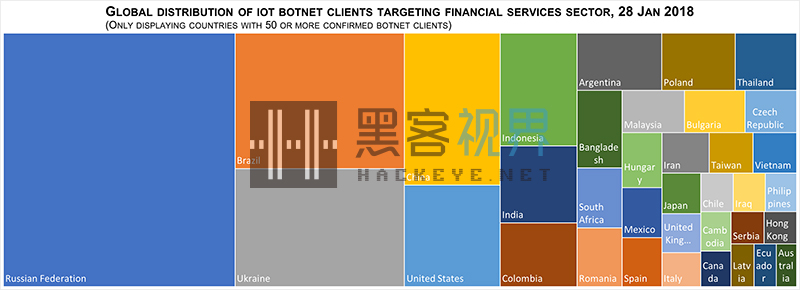

Insikt Group表示,第一起攻击事件发生在2018 年1月28日18:30左右。参与攻击的僵尸网络至少由1.3万台物联网设备组成,每台设备都有一个唯一的IP地址。另外,这起攻击实施了DNS放大技术,攻击峰值流量达到了30 Gbps。

第二起攻击事件几乎是与第一起攻击事件同时发生的。基于僵尸网络基础设施的使用和攻击的时间,Insikt Group认为这起攻击是由相同的Mirai变种僵尸网络发起的。

进一步的分析结果证实了Insikt Group的观点,这这起攻击事件中,受害者企业的IP地址与26个唯一的IP地址进行了通信,而其中19个参与了对第一家金融机构的攻击。

而第三起攻击事件则发生在2018 年1月28日21:00左右,也就是仅在前两起事件发生后的短短几个小时里。

僵尸网络主要由MikroTik设备组成

据Insikt Group称,在这个僵尸网络中有80%是受感染的MikroTik路由器,其余20%由其他多种物联网设备组成,包括易受攻击的Apache和IIS网络服务器以及由Ubiquity、Cisco和ZyXEL生产的路由器。

这些设备分布于139个不同的国家和地区,主要来自俄罗斯、巴西和乌克兰。不过,这种分布并不能反映出任何与该僵尸网络配置相关的具体内容,这可能仅仅只能反映出MikroTik的产品在这些国家相对比较流行。

Insikt Group还表示,他们还在这20%的物联网设备中发现了网络摄像头、智能电视机和数字视频录像机(DVR),而这些设备主要都是由MikroTik、GoAhead、Ubiquity、Linksys、TP-Link和大华等知名厂商生产的。

值得注意的是,虽然许多易受攻击的设备在之前的报告中已经被提到,但诸如大华CCTV DVR、三星UE55D7000电视以及基于Contiki操作系统的设备似乎是首次被发现也容易遭受IoTroop僵尸网络的攻击。这意味着IoTroop僵尸网络正在演变,通过增添能够利用新的物联网设备漏洞的代码进行着“进化”。

IoTroop僵尸网络背后开发者仍是谜

在2018年2月,荷兰警方逮捕了一名18岁的男子,因涉嫌对几家荷兰企业(包括技术网站Tweakers和互联网服务提供商Tweak)发动了DDoS攻击。Insikt Group怀疑,这名男子可能也与最近针对三家欧洲金融机构的DDoS攻击事件有关,但目前尚未得到警方的证实。

根据荷兰媒体Tweakers的报道,被捕男子似乎只是通过租用僵尸网络在2017年9月份的攻击中进行了使用。这也就是说,即使该男子最终被认定与今年1月份的DDoS攻击事件有关,他也可能仅仅是从IoTroop背后团队那里租用了这个Mirai变种物联网僵尸网络。

因此,Insikt Group表示他们并不清楚IoTroop僵尸网络的背后开发者究竟是谁,甚至目前也无法确定是谁执行了今年1月份的攻击活动。

如何避免自己的设备成为僵尸网络的一部分

Insikt Group表示,组成IoTroop僵尸网络的MikroTik设备都存在一个共同的问题,那就是启用了TCP端口2000。这是一个为MikroTik带宽测试服务器协议保留的端口,事实证明这个端口似乎成了IoTroop僵尸网络感染设备的一个突破口。更糟糕的是,对于新的MikroTik设备来说,这个端口是默认启用的。

对此,InsiktGroup对希望阻止自己的物联网设备成为无论何种僵尸网络一部分的企业提出了一系列建议,这包括:

- 在准备启用物联网设备时务必修改默认密码;

- 确保设备固件保持更新并处于最新版本状态;

- 对于需要远程访问的设备(如网络摄像头)或者系统,请使用虚拟专用网络(VPN);

- 最后,禁用不必要的服务(例如Telnet),并关闭物联网设备不需要的端口。

声明:本文来自黑客视界,版权归作者所有。文章内容仅代表作者独立观点,不代表士冗科技立场,转载目的在于传递更多信息。如有侵权,请联系 service@expshell.com。

联系我们

联系我们 在线留言

在线留言 京公网安备11011202100645号

京公网安备11011202100645号