趋势科技在本周三发文称,他们的网络监控系统在最近检测到了一起似乎是来自Mirai僵尸网络的大规模扫描活动。具体来讲,在3月31日下午1点到4月3日上午10点期间,共有3423个位于我国境内的IP地址被发现参与了这场扫描活动。其针对的目标是位于巴西的联网设备,这主要包括光调制解调器(光猫)、路由器和网络摄像头。

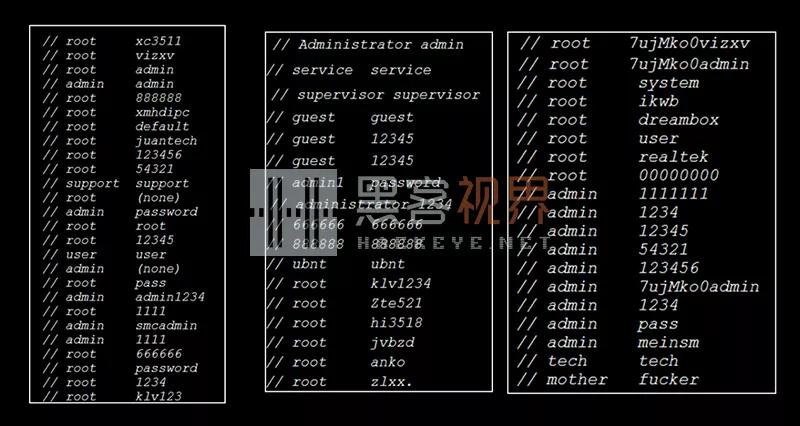

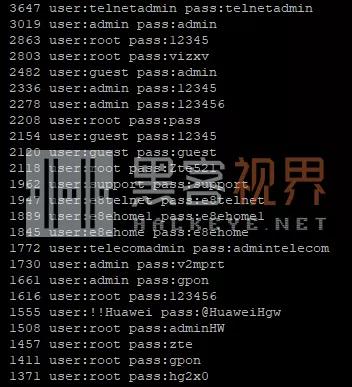

趋势科技表示,这种扫描行为与Mirai僵尸网络的扫描机制极为相似。其感染链涉及不断在互联网上搜索潜在的不安全联网设备,然后使用默认登录凭证进行劫持尝试。稍有不同的是,在此次扫描活动中,攻击者使用了一些新的用户名和密码组合。

通常来讲,一旦攻击者开始使用新的用户名和密码,这意味着他们已经将攻击目标转向了新的设备。趋势科技表示,他们发现的一些用户名和密码组合来自中国电信公司提供给用户的光猫所使用的默认设置。

其中的一些默认用户名和密码组合包括,贝尔E-140W-P光猫使用的telnetadmin:telnetadmin、华勤HGU421v3光猫使用的e8telnet:e8telnet以及华为E8C光猫使用的e8ehome:e8ehome等,而此次扫描活动的目的似乎就是在探测这些设备是否也在巴西被使用。

趋势科技将此次参与扫描的IP地址与其历史数据库中的记录进行了对比,其中发现了167个路由器、16个网络摄像头以及4个数字视频录像机(DVR)。这一结果更加有利地证明了这些设备的确就是Mirai僵尸网络的一部分,而该僵尸网络的拥有者正在使用这些设备来探测新的目标。

另外,趋势科技还指出,参与此次扫描活动的设备大多数都是基于博通(Broadcom)芯片的光猫以及路由器。从IP地址来看,它们主要分布于福建、湖南以及山东。

对于使用默认登录凭证而带来的安全隐患在这些年来已被众多安全专家以及执法机构提及,同时也有许多大大小小由于使用默认登录凭证引发的网络攻击事件被报道。但事实证明,即使这样似乎也仍然没有得到每一个人的重视。

使用默认登录凭证,意味着只要有任何人能够发现你的设备,便能够轻松地对其进行访问。而对于黑客来说,这将是发起网络攻击的一个很好的突破口,比如将其用于构建僵尸网络。为此,无论对于个人还是企业而言,在将某个设备正式投入使用之前,更改其默认用户名和密码是保护自己免于成为网络攻击事件受害者的必要步骤。

声明:本文来自黑客视界,版权归作者所有。文章内容仅代表作者独立观点,不代表士冗科技立场,转载目的在于传递更多信息。如有侵权,请联系 service@expshell.com。

联系我们

联系我们 在线留言

在线留言 京公网安备11011202100645号

京公网安备11011202100645号