目前,勒索软件攻击者已经将攻击的矛头对准企业服务器。未来,勒索软件的质量和数量还将不断攀升,并且会越来越多的使用免杀技术,这将使应对勒索病毒的难度变得越来越大。

美国成最大攻击源头 沿海发达省市成重灾区

360互联网安全中心对勒索软件攻击者的IP信息进行深入分析后发现:针对中国电脑用户的勒索软件攻击中,93.5%的攻击来自境外,其中四成来自美国。其中,来自美国的攻击最多,占比高达42.2%;其次是俄罗斯,占比为11.3%;来自中国本土的攻击量排第三,占比为6.5%;荷兰、乌克兰分别排在第四和第五。

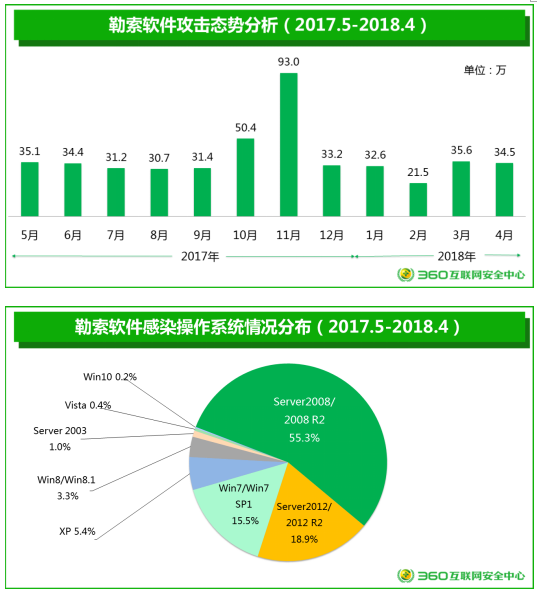

从受害者地域分布来看,受害者主要集中在广东、浙江、江苏、北京等经济发达省市,其中,75.2%的被感染电脑使用的是Windows Server操作系统,受害者多为中小企业。这也表明勒索软件攻击者已经将主要攻击目标从高价值个人转向了企业服务器。造成这种情况的主要原因可能是企业为服务器支付赎金的意愿相对更高。

企业服务器成勒索病毒攻击目标

这一年间,360互联网安全中心对勒索软件活动情况进行了持续监测和分析,75.2%的被感染电脑使用的是Windows Server操作系统,受害者多为中小企业。这再次表明了勒索软件攻击者已经将主要攻击目标从高价值个人转向了企业服务器。造成这种情况的主要原因可能是企业为服务器支付赎金的意愿相对更高。

勒索软件攻击态势依然严峻

从WannaCry大规模爆发之日开始计算,2017年5月到2018年4月,全国共有约463.5万台电脑遭到了勒索软件攻击。其中,2018年1-4月,在向360互联网安全中心求助的勒索软件受害者中,制造业是遭受攻击最多的行业,占比约为23.1%;其次是互联网企业,占比约为15.7%;外贸行业排第三,占比约为10.6%。

WannaCry暴露出国内机构单位安全意识缺失的现实

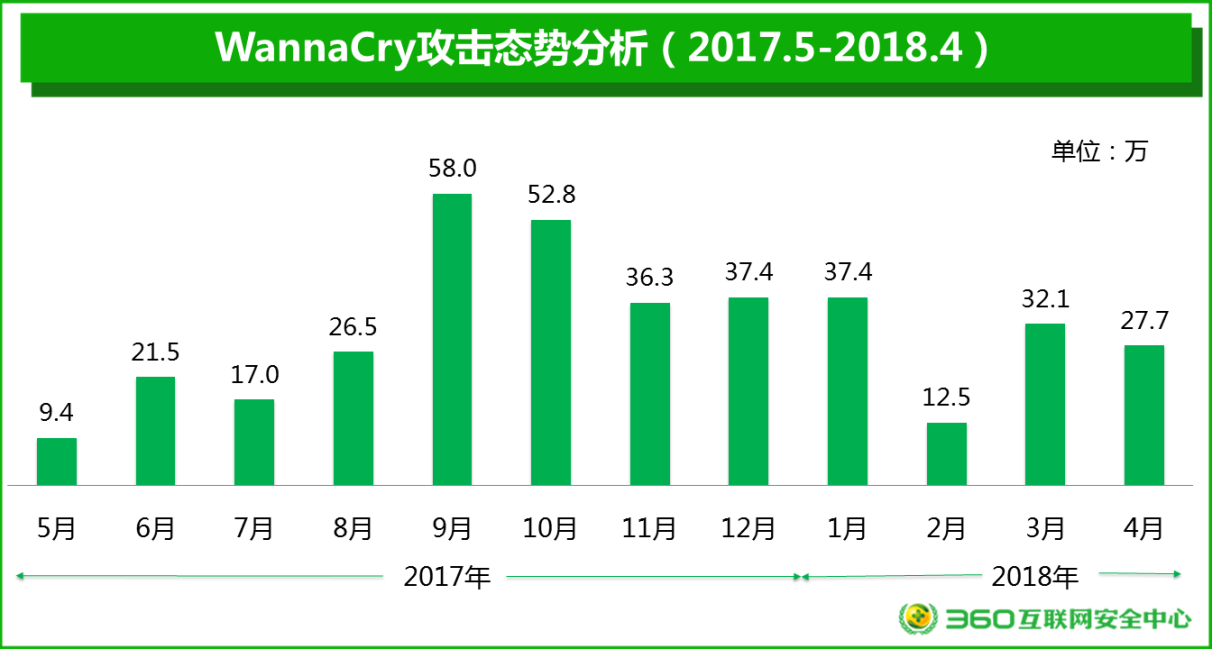

在很多人眼中,WannaCry即是勒索病毒的代名词。自从2017年WannaCry在全球范围内集中爆发之后,360互联网安全中心截获了WannaCry的首个攻击样本,并在最短时间内提供了一揽子后续应对方案。

WannaCry攻击态势分析

360威胁情报中心联合360安全监测与响应中心,对国内1700余家大中型政企机构的网络安全应急响应情况进行了抽样调研。报告指出:WannaCry之所以能够穿透内网,攻击被隔离的网络设备,主要是因为以下六种原因:一机双网缺乏有效管理、缺陷设备被带出办公区、协同办公网络未完全隔离、防火墙未关闭445端口、办公网与生活网未隔离、外网设备分散无人管理。

同时,这还暴露出政企机构员工安全意识差,轻视安全问题,在突发安全事件爆发时未能做出正确的判断。一些政企机构内部的安全管理也存在纰漏。信息化建设与业务发展不相称,安全措施缺位,设备和系统老化严重等,都给了不法分子可乘之机。

形势严峻 未来勒索软件质量和数量将不断攀升

报告总结了2017年勒索软件攻击呈现出的六个明显特点:

1、无C2服务器加密技术流行:不需要联网,勒索病毒也可以对终端完成加密,甚至是在隔离网环境下,依然可以对文件和数据进行加密。

2、攻击目标转向政企机构:主要原因在于中小企业往往安全架构单一,相对容易被攻破。同时,勒索软件以企业服务器为攻击目标,往往也更容易获得高额赎金。

3、针对关键信息基础设施的攻击:关键基础设施为社会生产和居民生活提供公共服务,保证国家或地区社会经济活动正常进行,其一旦被攻击将严重影响人们的日常生活,危害巨大。

4、攻击目的开始多样化:除了勒索钱财外,一些勒索软件开始实现数据破坏、信息窃取等其他攻击目的。

5、勒索软件平台化运营:在勒索软件服务平台上,勒索软件的核心技术已经直接打包封装好了,小黑客直接购买调用其服务,即可得到一个完整的勒索软件。这大大降低了发动勒索软件攻击的难度。

6、境外攻击者多于境内攻击者。

基于上述分析,360互联网安全中心对勒索软件趋势进行了预测:在今后相当长的一段时间内,勒索软件的质量和数量将不断攀升,勒索软件会越来越多的使用免杀技术和变种来突破杀毒软件的防线,其静默期会不断延长,并伺机发作,让安全厂商和组织机构措手不及。

从攻击目标来看,勒索软件攻击的操作系统类型将越来越多,MacOS、安卓、Linux等系统都可能成为攻击对象。因此,勒索软件带来的经济损失和赎金支付将持续升高,通过支付赎金恢复文件的成功率将大幅下降。

从报告给出的分析和结论不难看出,曾经肆虐一时的勒索软件并没有偃旗息鼓,而是以更隐蔽的形式发动更迅猛的攻势。这将会是互联网上一场旷日持久的对抗,对于广大政企机构和个人用户而言,提升安全防范意识,做好安全应对措施,同时加强同安全厂商的沟通协作至关重要。

声明:本文来自环球网,版权归作者所有。文章内容仅代表作者独立观点,不代表士冗科技立场,转载目的在于传递更多信息。如有侵权,请联系 service@expshell.com。

联系我们

联系我们 在线留言

在线留言 京公网安备11011202100645号

京公网安备11011202100645号