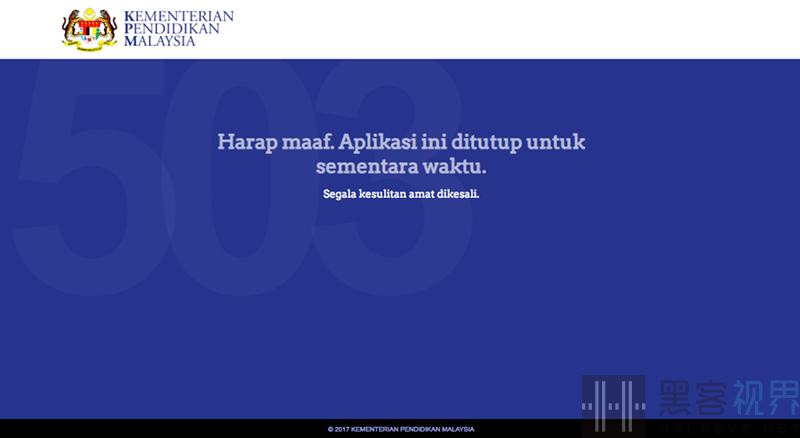

据马来西亚媒体Malay Mail报道,在发现存在一个可能暴露超过1000万公民个人信息的安全漏洞之后,由马来西亚教育部推出的学校考试分析系统(Sitem Analisis Peperiksaan Sekolah,SAPS)被迫紧急下线。

报道指出,一位要求匿名的读者在上周五晚向Malay Mail爆料称,教育部此前无视他的警告,迫使他不得不向媒体寻求帮助。

在与技术博客博主Keith Rozario(广泛涉及数据泄露)以及当地技术倡导组织Sinar Project的共同创始人Khairil Yusof进行磋商后,Malay Mail就此事向马来西亚计算机紧急响应小组(MyCERT)进行了通报。

MyCERT 在周六中午对Malay Mail出了回应,该系统之后也在同一天被下线。

SAPS是一个考试成绩查询入口,学生或者家长可以通过输入学生的MyKad号码来在线获取学生在校的考试成绩。当然,这些数据也可由地区教育办公室、国家注册部门和教育部检索。

“这是一个很好的系统,但是它的后端完全失败,他们存储了数以百万计学生的细节记录,但是他们从不隐藏这些信息。一些非常个人的细节可以未经允许被访问,他们只是忽略了它。”这位匿名读者报料说,“这个系统从上线第一天起就存在漏洞。”

SAPS于2011年推出。该读者告诉Malay Mail,这个漏洞是他最近才发现的,发生在教育部更新了SAPS的界面(也可能包括部分代码)之后。

数据泄露的程度

这位匿名读者声称,他可以从服务器上下载超过490万(4,940,203)名学生的数据,因为每一名家长的个人信息都与他们孩子的个人关联在一起,所以可能会有总计超过1030万马来西亚公民受影响。

马来西亚统计部(Department of Statistics Malaysia)在今年第一季度公布的统计数据显示,马来西亚目前共有2870万公民,也就是说数据泄露可能已经影响到了马来西亚公民总数的三分之一以上。

Malay Mail已经确定这位匿名读者从服务器上下载了将近1GB的数据,但尚未能够验证其真实性。该读者目前已经删除了他的数据拷贝,但有可能已经透露给了其他媒体。

接触过部分数据的Rozario表示,尽管受影响的人数比预期的要少,但受影响的数据类型更为广泛。

Rozario 说:“这些数据包括学生的MyKad号码以及他们家长的信息。因此,它记录了成人的婚姻状况和配偶信息,以及他们在校孩子的信息。这是一个影响整个家庭的违规行为。”

Rozario也指出,这些数据似乎只涉及1995年至2006年出生的孩子,其中包括孩子学校的详细资料、现居地址,甚至是班级和教师的信息。

值得注意的是,这些数据还涉及大约45万名教师,其中包括他们教授的科目以及他们所属的学校。由于受影响教师的范围涵盖19岁至85岁,所以对于退休人员而言也未能幸免。

在匿名读者的报料中,他说SAPS的登录信息是在没有安全HTTPS连接的情况下发送的,导致教师输入的数据可以被很轻易的截获。

他还抱怨登录机制是“一个彻头彻尾的笑话”,因为密码存储在一个纯文本文档中,没有进行任何加密处理。

他还列出了该系统的其他几个技术问题,包括未能“清理”用户输入,这可能导致入侵者将他们自己的代码插入到系统执行的输入字段中。

“漏洞利用是一个SQL注入,甚至可以由一个孩子来执行。只需要上一节课,大约5个小时,他们就可以从服务器上获取所有数据库。”他说。

漏洞如何修补?

在一封电子邮件回复中,MyCERT建议:“Web管理员应使用Web应用程序防火墙作为扩展来改进Web安全性,并定期进行渗透测试,以发现新的漏洞并及时进行修复。”

此外,它还要求管理员及时安装补丁和升级现有系统或硬件,并始终留意Web漏洞警报。更新未使用的文件夹或文件,并配置所有权设置以防止入侵者滥用。

Malay Mail目前还无法确定与开发该系统有关的公司或部门,以及他们是否在该领域有相关经验。

“对于一个国家公共网络服务如何被执行得如此之差的问题,人们非常关注,它是如何处理数以百万计的家长和学生的个人信息的?”Khairil告诉Malay Mail说,“即使经验不足的开发人员也会在审查过程中发现会的导致安全问题的编码错误,它提出了关于系统采购的问题以及信息技术服务提供商的选择标准。”

Khairil 补充说:“未来IT服务的采购还应包括安全审计,作为供应商提供的解决方案验收测试的标准部分,以减少政府机构数字服务大规模泄露个人信息的可能性。”

SAPS是马来西亚前总理Datuk Seri Najib Razak国家关键绩效领域(NKRA)的一部分,该项目始于2009年,隶属于教育部门。

Tan Sri Muhyiddin Yassin为当时国阵政府的教育部长。他现在是民政部长,隶属于民联政府。Malay Mail正在寻求他对SAPS事件的介入。

在上周五晚上,新任教育部长Maszlee Malik被告知此事,但他尚未回应评论请求。

声明:本文来自黑客视界,版权归作者所有。文章内容仅代表作者独立观点,不代表士冗科技立场,转载目的在于传递更多信息。如有侵权,请联系 service@expshell.com。

联系我们

联系我们 在线留言

在线留言 京公网安备11011202100645号

京公网安备11011202100645号