去年,Unit 42在报告了一些感染了恶意框架的谷歌应用程序。最近他们发现了类似的案例。然而,这一次有145款谷歌应用程序被恶意的Microsoft Windows可执行文件感染。目前Google安全小组已了解到这一情况,所有受感染的应用程序都已从Google Play中删除。

值得注意的是,受感染的APK文件不会对Android设备构成任何威胁,因为这些嵌入式Windows可执行二进制文件只能在Windows系统上运行:它们在Android平台上是惰性且无效的。这些APK文件被感染的事实表明开发人员正在使用受感染的Windows系统创建软件。这种类型的感染对软件供应链构成威胁,因为事实(如KeRanger,XcodeGhost和 NotPetya)已证明这是一种有效的大规模攻击策略。

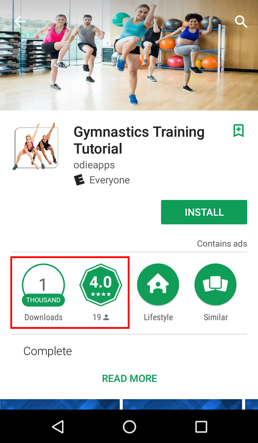

大多数受感染的应用程序的发布时间在2017年10月到2017年11月,这意味着这些应用程序已使用了半年多。在这些受感染的应用程序中,甚至有几个安装量超过1,000个,获得4星评级。

有趣的是,我们看到来自同一开发人员的应用程序既有受感染的,也有未受感染的。我们认为原因可能是开发人员在开发这些应用程序时使用了不同的开发环境。受感染的应用程序功能各有不同,有的“教人绘制设计服装”,有的“展示修改越野单车轨迹”,有的提供体操训练教程。

在这些受感染的应用程序中,一个APK文件可能包含多个不同位置的恶意PE文件,以及不同的文件名。不过所有受感染的应用程序中都嵌入了两个PE文件。

根据WildFire的分析,一个PE文件感染了142个APK文件,其中包括谷歌上的应用。在第二PE文件感染21个APK文件。其中15个APK样本都有上文提到的PE文件。在这些受感染的APK包中,Unit 42 发现了许多其他恶意PE文件。这些开发人员的计算机可能受到各系列恶意软件严重感染。

在调查了所有这些恶意PE文件后,研究人员发现有一个PE文件感染了大多数Android应用程序,并且该PE文件的恶意活动是密钥记录。在Windows系统上,此密钥记录器尝试获得键盘记录,其中可包括敏感信息,如信用卡号,社会保险号和密码。此外,这些文件伪造他们的名字,使他们的外表看起来合法。这些名称包括“Android.exe”,“my music.exe”,“COPY_DOKKEP.exe”、“js.exe”、“gallery.exe”、“images.exe”、“msn.exe”和“css.exe”。

在Palo Alto Networks的WildFire分析中,恶意PE文件在Windows系统上执行时会产生以下可疑活动:

- 在Windows系统文件夹中创建可执行文件和隐藏文件,包括复制自身;

- 更改Windows注册表以在重新启动后自动启动;

- 尝试长时间的睡眠;

- 通过端口8829与IP地址87.98.185.184进行可疑的网络连接活动。

恶意PE文件无法直接在Android主机上运行。但是,如果APK文件在Windows机器上解压缩并且意外执行了PE文件,或者开发人员也发布了基于Windows的软件,或者开发人员感染了可在Android平台上运行的恶意文件,情况会更糟糕。

开发环境是软件开发生命周期的关键部分。我们应该首先尝试保护它。否则其他安全对策可能只是徒劳的尝试。

声明:本文来自黑客视界,版权归作者所有。文章内容仅代表作者独立观点,不代表士冗科技立场,转载目的在于传递更多信息。如有侵权,请联系 service@expshell.com。

联系我们

联系我们 在线留言

在线留言 京公网安备11011202100645号

京公网安备11011202100645号