思科Talos团队在本周一(10月15日)通过一篇博文发出警告称,新发现的计算机病毒感染活动正在利用恶意RTF文档向不知情的受害者传播信息窃取类病毒。

作为攻击的一部分,攻击者使用了已知的漏洞利用脚本来进行计算机病毒的传播,但已经对其进行了修改,因此不会触发防病毒软件的安全警报。此次活动所传播的计算机病毒被证实是Agent Tesla木马以及其他恶意软件家族,包括Loki信息窃取木马。

在此次活动中,攻击者使用的恶意文档滥用了早在一年前就已经被微软修复的CVE-2017-11882(一个Office远程代码执行漏洞)。除了Agent Tesla和Loki之外,攻击者还传播了一些年代久远的计算机病毒,如Gamarue。

根据Talos团队的说法,在他们对恶意RTF文档进行分析时,VirusTotal(一个免费提供可疑文件分析服务的网站,能够通过各种知名的反病毒引擎对用户所上传的文件进行检测,以判断文件是否被病毒、蠕虫、木马,以及各类恶意软件感染)几乎没有能够将它检测出来——在58款反病毒引擎中,仅有两款将其判定为可疑文件。

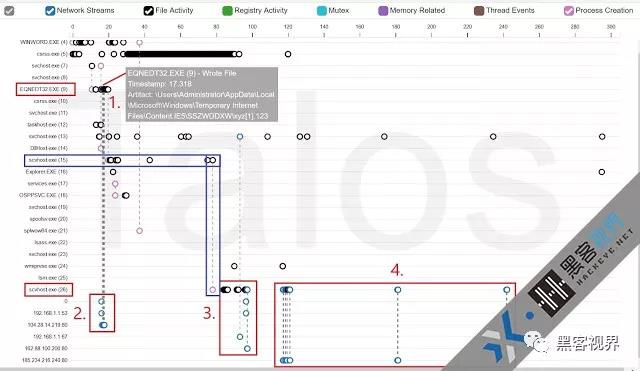

病毒感染链滥用了易受攻击的Microsoft Office公式编辑器(EQNEDT32.exe)来下载一个名为“xyz.123”的文件(最终的有效载荷文件)并创建一个名为“scvhost.exe”进程,而该进程稍后会另一个同名的进程。

Talos团队表示,虽然RTF文档不支持宏语言,但Microsoft对象链接和嵌入(OLE)对象以及Macintosh Edition Manager subscriber对象是支持的。因此,攻击者可以将对象嵌入到RTF中以通过OLE函数利用公式编辑器,并且还可以对文档本身进行高度混淆处理以避免检测。

作为被传播病毒之一的Agent Tesla木马不仅具备信息窃取功能,而且还具备下载其它恶意程序到受感染主机的能力。它是由一家提供灰色软件产品的公司出售的,该公司声称该程序是为密码恢复和儿童监控而设计的。

然而,该木马不仅可以窃取超过25种常见应用程序的密码,还包括一系列rootkit功能,如键盘记录、剪贴板窃取、抓取屏幕截图和网络摄像头访问。

就密码窃取功能而言,Agent Tesla的目标应用程序包括Chrome、Firefox、Internet Explorer、Yandex、Opera、Outlook、Thunderbird、IncrediMail、Eudora、FileZilla、WinSCP、FTP Navigator、Paltalk、Internet Download Manager、JDownloader、Apple keychain、SeaMonkey、Comodo Dragon、Flock和DynDNS等。

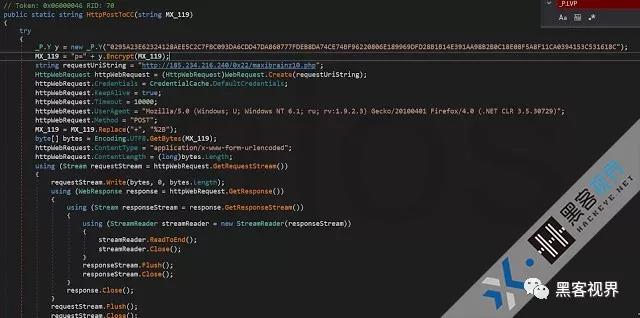

此外,在此次活动中传播Agent Tesla样本还包括对SMTP、FTP和HTTP渗透的支持,但仅使用HTTP POST方法。数据以加密方式发送到C&C,采用了3DES加密算法。

Talos团队在其博文的结尾总结说:“这是一场高效的计算机病毒感染活动,能够规避大多数反病毒软件的检测。攻击者使用了一个经修改的漏洞利用脚本来下载Agent Tesla和其他恶意软件。”

“目前尚不清楚攻击者是通过手动修改脚本,还是使用了某种工具来生成shellcode。但无论如何,这都表明攻击者或他们所使用的工具具备修改汇编代码的能力,使生成的操作码字节看起来完全不同,但仍然能够利用相同的漏洞。这种技术很可能在今后被用来以一种隐蔽的方式部署其他恶意软件。”

声明:本文来自黑客视界,版权归作者所有。文章内容仅代表作者独立观点,不代表士冗科技立场,转载目的在于传递更多信息。如有侵权,请联系 service@expshell.com。

联系我们

联系我们 在线留言

在线留言 京公网安备11011202100645号

京公网安备11011202100645号