女黑客 SandboxEscaper 披露了第四个 Windows 0day 的PoC,该漏洞可导致通过任意数据覆写目标文件。

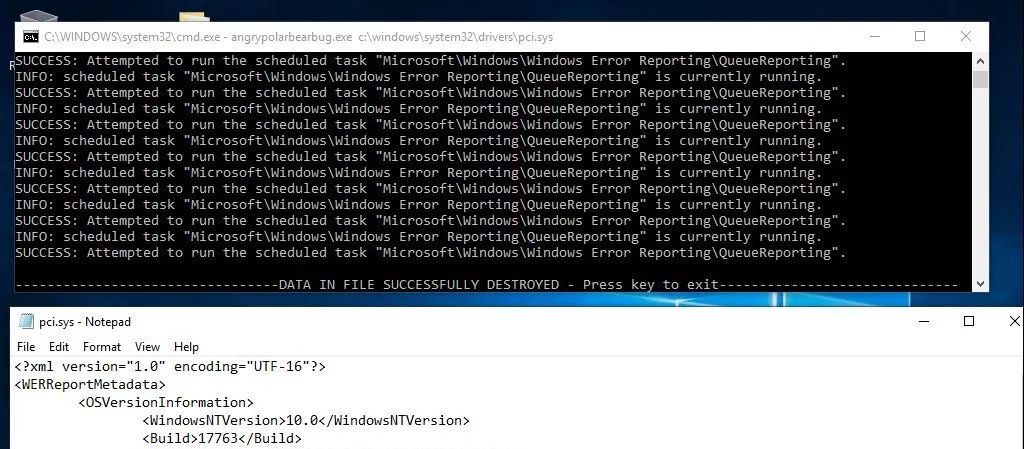

运行 SandboxEscaper 提供的 PoC 会导致‘pci.sys’覆写,显示从基于 WER 反馈基础设施收集的软件和硬件问题。

PoC 不一定100%保证有效

SandboxEscaper警告称,她编写的利用代码存在一些限制条件,可能在某些 CPU 上实现不了预期效果。例如,她无法在某台具有一个 CPU 内核的机器上复现该漏洞。

另外,她指出该漏洞可能还需要一段时间后才会发挥作用,因为它依赖的是竞争条件,而其它操作可能会破坏这个结果。

这些均被 CERT/CC 的漏洞分析师 Will Dormann 所证实,他在 Windows 10 Home, 17134 版本上成功复现该漏洞。他还表示覆写并非一直一致。

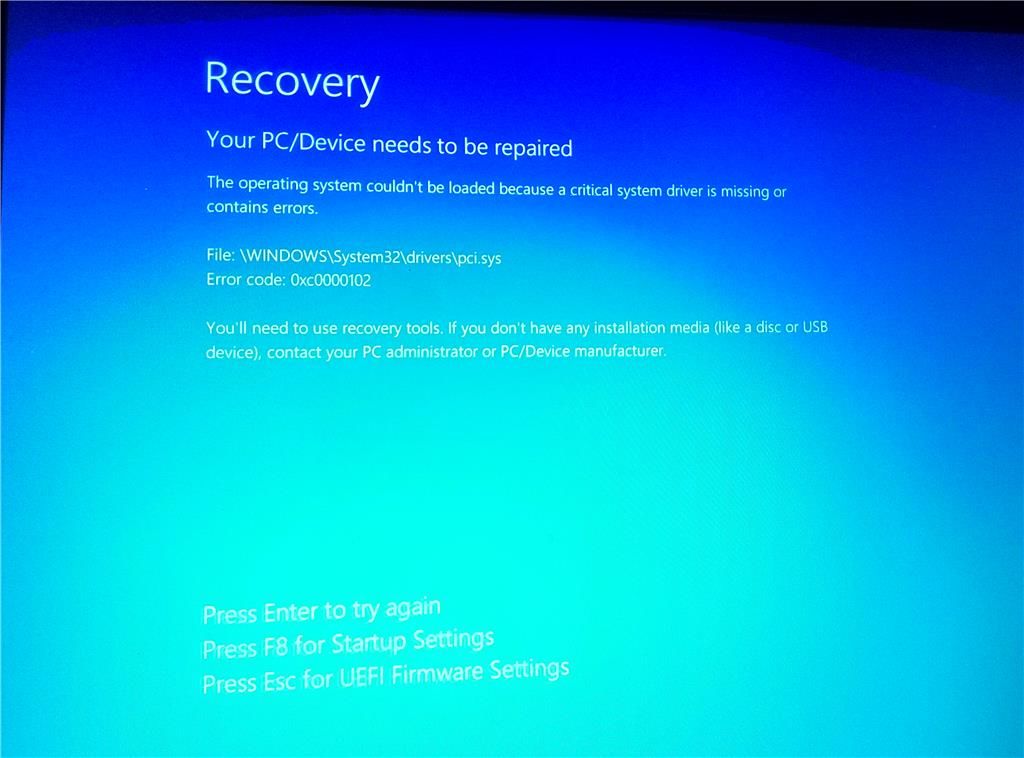

由于目标是‘pci.sys’,SandboxEscaper 发布的 PoC 能够导致不具有管理员权限的用户使机器上出现拒绝服务。 ‘Pci.sys’是正确启动操作系统的一个必要系统组件,因为它枚举物理设备对象。

不过,它可与其它文件使用。Dormann 表示,“关于 pci.sys 没有什么特殊的。它只是用于说明本不应当被覆写的文件示例。”

SandboxEscaper在 GitHub 描述该利用代码时表示,“你也可以将其用于禁止第三方的反病毒软件。”

披露 PoC 前给微软发了邮件

12月25日,SandboxEscaper 表示,她将在新年公开发布 Windows 新漏洞的 PoC,不过两天后她改变了想法并公布了详情。

她表示,自己发布推文通知了微软安全响应中心 (MSRC) 关于漏洞的情况“先给他们一个先机。”但目前微软尚未作出任何回应。

这是 SandboxEscaper 在这个月发布的第二枚 Windows 0day 漏洞。12月19日,她曾发布导致受保护文件遭访问的 PoC。

8月末,她发布可通过利用任务调度程序组件中的漏洞,将权限提升至系统级别的 Windows 利用代码。两个月后,也就是10月末,她发布了另外一个权限提升漏洞的 PoC,可在未经许可的前提下删除任意文件。

本文由360代码卫士翻译自BleepingComputer

声明:本文来自代码卫士,版权归作者所有。文章内容仅代表作者独立观点,不代表士冗科技立场,转载目的在于传递更多信息。如有侵权,请联系 service@expshell.com。

联系我们

联系我们 在线留言

在线留言 京公网安备11011202100645号

京公网安备11011202100645号