在德国莱比锡举行的35C3黑客大会上,安全研究员Dmitry Nedospasov、Thomas Roth和Josh Datko用他们的实验向我们证实,加密货币硬件钱包Trezor和Ledger很容易受到多种类型的黑客攻击。

在实验的过程中,三名研究人员分别演示了所谓的“wattet.fail(失败的钱包)”固件攻击、侧信道攻击、基于微控制器的攻击和供应链攻击。根据他们的说法,这些攻击会影响到多款畅销的加密货币硬件钱包,包括Trezor One、Ledger Nano S和Ledger Blue。

当然,这些硬件钱包的制造商也对此做出了回应,声称由这三名研究人员提出的攻击方法是不切实际的,他们的产品很安全。

什么是加密货币硬件钱包?

相比以手机APP呈现的加密货币数字钱包而言,加密货币硬件钱包是一个实体设备。它被用于存储加密货币私钥,且无需安装其他软件。因此,普遍被认为要比数字钱包更加安全。其实很好理解,这种安全性来源于硬件钱包无需联网,且将加密货币私钥单独存储在一个芯片中。当用户需要使用私钥时,只需要通过USB接口连接到计算机上来调用私钥,也就是即插即用。

从大多数加密货币钱包被盗事件来看,黑客都是通过网络来实施盗窃行为的。因此,无需联网的硬件钱包看起来确实要比数字钱包更加安全可靠。另外,由于硬件钱包还可以进行数据备份。也就是说,就算发生了设备丢失,用户的加密货币也能够找得回来。

供应链攻击

三名研究人员用实验证实,在加密货币硬件钱包设备到达最终用户手里之前,通过对设备进行改装来实施供应链攻击是很简单的。

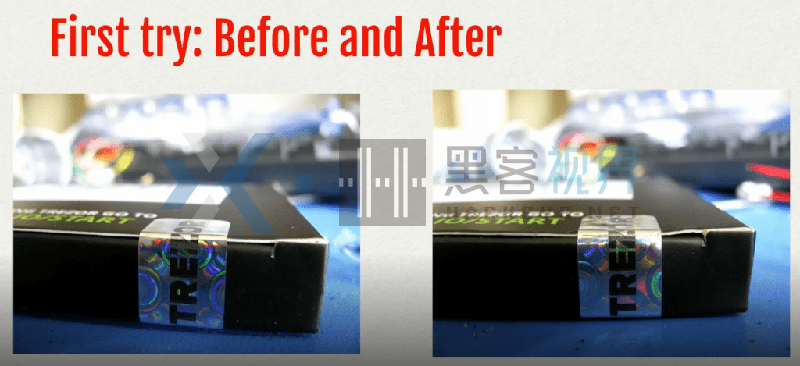

比如,使用电吹风就能够很容易地去掉包装盒上的防篡改标签。对于Trezor One、Ledger Nano S和Ledger Blue wallet来说,这个过程都很容易实现。

一旦去掉了标签,攻击者就可以用他们自己的芯片替换原有芯片,以此来使用自定义的引导加载程序(Bootloader,相当于PC主板上的BIOS)。除此之外,攻击者还可以额外安装一些硬件。比如,三名研究人员就为实验用的加密货币硬件钱包安装了一个RF发射器。如此一来,他们只要能够靠近(一定距离范围之内)该钱包,就能够触发加密货币交易。

基于微控制器的攻击

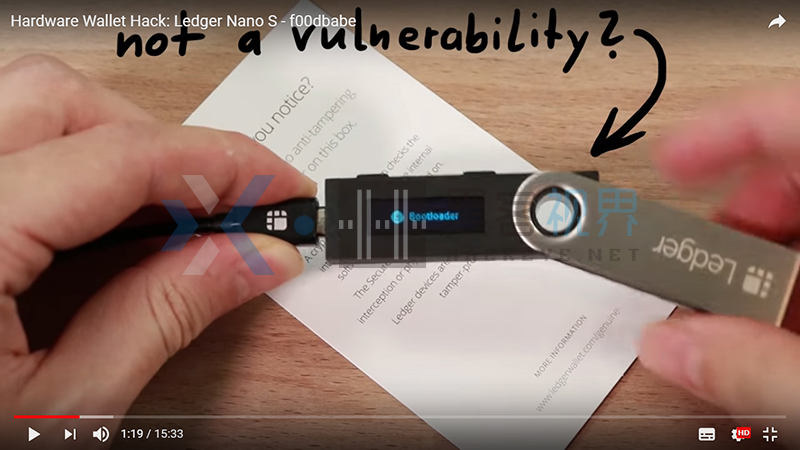

三名研究人员在基于STM32微控制器的Ledger Nano S中发现了一个漏洞,允许攻击者使用自定义的固件刷新芯片。

这种黑客攻击之所以能够成为可能,是因为Ledger Nano S的电路板上存在一个编程端口,且处于开启状态。通过这个端口,攻击者可以篡改微控制器,并危及加密货币交易。

研究人员还指出,虽然Ledger Nano S有内置的安全功能(即黑名单)可以防止这种类型的攻击,但他们找到了一种能够绕过黑名单的方法,进而能够使用自定义的固件刷新芯片。

侧通道攻击

安全研究员Thomas Roth发现,在Ledger Blue内部有一根长导体,可以将信号从计算机传输到钱包中。它可以被看成是天线,当钱包通过USB接口连接到计算机时,信号将被放大。

为此,Thomas Roth组装了一台无线电设备,用于捕获无线电波,并分析与输入的PIN码可能相关的信号。然后,解码这些信号。

在实验中,Thomas Roth的解码成功率高达90%以上。更准确来说,他只错了一次。

需要指出的是,由Thomas Roth提出的攻击方法,需要攻击者非常靠近目标钱包。

Trezor One芯片级漏洞

在针对Trezor One钱包的攻击中,研究人员利用了一个在2017年被发现且已经由供应商修复的漏洞。研究人员发现,攻击者可以利用这个漏洞从钱包的随机存取存储器(RAM)中窃取私钥和PIN码,如此一来就可以接管钱包。

声明:本文来自黑客视界,版权归作者所有。文章内容仅代表作者独立观点,不代表士冗科技立场,转载目的在于传递更多信息。如有侵权,请联系 service@expshell.com。

联系我们

联系我们 在线留言

在线留言 京公网安备11011202100645号

京公网安备11011202100645号