国际特赦组织(Amnesty International)的报告和Modlishka工具发布一个月后,人们对2FA(双因子验证)的信任感逐渐降低。

据外媒报道,2019年年初,一名波兰安全研究人员发布了一个新的渗透测试工具,名为Modlishka。该工具可以非常轻松地进行自动化钓鱼攻击,甚至可以破解登录受2FA(双因子验证)保护的账户。

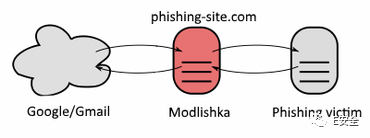

Modlishka是IT专业人士所称的反向代理服务器,但经修改后可用于登录页面和钓鱼操作。

Modlishka位于用户和目标网站(如Gmail、Yahoo或ProtonMail)之间。当受害者连接到Modlishka服务器(托管钓鱼域名),它后面的反向代理组件便向模拟的站点发出请求。受害者虽然从合法站点接收到真实的内容,但是受害者与合法站点所有的通信量和交互信息都经过并记录在Modlishka服务器上。

Modlishka位于用户和目标网站(如Gmail、Yahoo或ProtonMail)之间。当受害者连接到Modlishka服务器(托管钓鱼域名),它后面的反向代理组件便向模拟的站点发出请求。受害者虽然从合法站点接收到真实的内容,但是受害者与合法站点所有的通信量和交互信息都经过并记录在Modlishka服务器上。

用户输入的密码都将自动记录到Modlishka后端面板。当用户申请账户2FA令牌时,反向代理还会提示用户输入2FA令牌。如果攻击者能够实时收集这些2FA令牌,他们可以登录受害者的帐户并建立新的合法会话。

Modlishka设计简单,不需使用任何“模板”。所有内容能从合法站点实时获取,因此攻击者不需要花费很多时间更新和调整模板。攻击者只需要一个钓鱼域名(用于Modlishka服务器上)和一个有效的TLS证书,以避免用户收到缺少HTTPS连接的警告。

最后一步是配置一个简单的配置文件,在受害者发现自己进入钓鱼网站之前,让受害者进入真正的站点。

Modlishka的研究人员表示,与以往的钓鱼工具不同,Modlishka是一个点击式的自动化系统,维护成本很低。

该研究人员称,他在2018年初开始这个项目时,主要想编写一个易于使用的工具,这样就不需要在每一次钓鱼活动时准备静态网页模板。作为MITM(中间人攻击)的参与者,创建通用且易于自动化的反向代理似乎是最好的方法。

他还表示,这个工具改变了之前钓鱼工具的规则,点击即可实现反向代理,可对2FA自动进行钓鱼操作(但无法钓鱼基于U2F协议的令牌)。工具用于JavaScript混淆代码或是HTML标签安全属性(如integrity)时,需要手动调整。但工具也支持在这些情况下使用,后续也将继续升级工具版本。

国际特赦组织在2018年12月发布的一份报告称,由国家资助的黑客已经开始使用可以绕过2FA的网络钓鱼系统。

许多人担心Modlishka工具会降低网络钓鱼难度,“脚本小子”在几分钟内便可建立钓鱼网站。此外,网络犯罪团伙能利用这个工具轻松地自动创建钓鱼网页。

研究员为什么在GitHub上发布了这样一个危险的工具?他表示,如果没有事实能证明理论上的风险,就无法采取措施解决这些问题。

虽然Modlishka工具可以自动绕过基于SMS和一次性密码的2FA进行钓鱼,但无法绕过基于U2F协议的硬件安全密钥。

声明:本文来自E安全,版权归作者所有。文章内容仅代表作者独立观点,不代表士冗科技立场,转载目的在于传递更多信息。如有侵权,请联系 service@expshell.com。

联系我们

联系我们 在线留言

在线留言 京公网安备11011202100645号

京公网安备11011202100645号