网络安全公司Cofense于上周发文称,他们已经发现了一种被称为“Vengeance Justice Worm(Vjworm)”的新型计算机病毒。这种病毒被证实能够以多种形式给受感染系统造成破坏,包括信息窃取、拒绝服务(DoS)攻击和自我传播等。

Cofense表示,Vjworm实际上结合了蠕虫病毒(Worm)和远程访问木马(RAT)的能力,在最近的网络钓鱼活动中使用与银行业务相关的诱饵。 除了具有多重破坏性之外,Vjworm还是公开可用的。也就是说,即使是低水平的黑客也可以使用它来攻击任意组织。

技术细节

在最近的网络钓鱼活动中,一些垃圾电子邮件使用与银行业务相关的诱饵来传播上面提到的Vjworm计算机病毒。从本质上讲,VJWorm是一种公开可用的模块化JavaScript远程访问木马。除了上面提到的功能之外,它还可以被用作其他有效载荷(Payload)的下载程序(Downloader)。

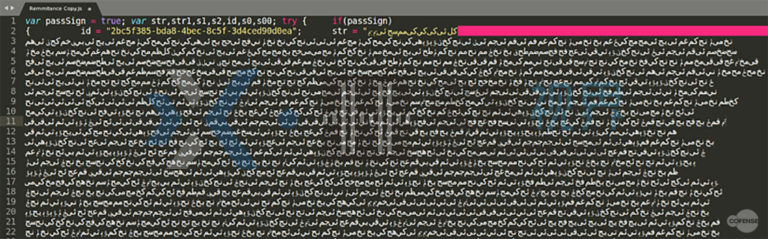

根据Cofense的说法,每个Vjworm样本都有一个对应于JS文件的唯一标识号。这个标识号可以在运行的内存字符串和JS文件中看到,会在解密算法中用的。虽然JS文件似乎是采用阿拉伯文编写的,但编码的字符串实际上是转换成阿拉伯文的JS代码字符。这是通过将主源代码解码为Unicode,然后解析字符以获取字符代码来实现的。在简单地计算了标识号的长度之后,将结果添加到字符代码中。然后,使用“String.fromCharCode()”函数将结果转换为阿拉伯文。

图1.内存字符串中的标识号

图2.JS文件中的标识号

信息窃取

如上所述,Vjworm也可以充当信息窃取程序。在成功执行之后,它便会开始收集信息,并对机器进行有效的指纹识别。然后,它会将收集到的信息附加到对C2 服务器的HTTP POST请求(的User-Agent字段)中。

默认情况下,POST将发送到主机的“/Vre”子目录。图3展示了User-Agent字段对数据和默认子目录的使用。

图3.附加到User-Agent字段中的信息

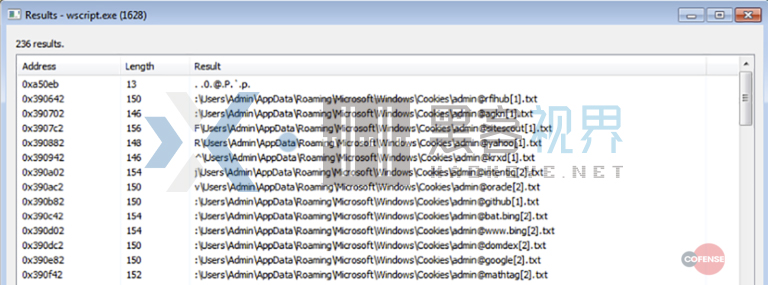

具体来讲,Vjworm会查看cookie会话数据、剪贴板字符串,并尝试窃取用户凭证。图4展示了在内存字符串中看到的cookie收集功能:

图4.Vjworm收集的cookie数据

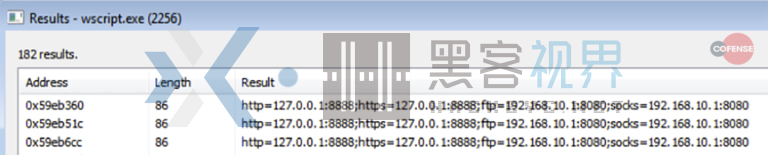

此外,Vjworm还能够通过连接到C2服务器来获取进一步的指令,并具备跨端点自我传播功能。Vjworm的操作控制面板允许攻击者通过文件传输协议(FTP)将其他有效载荷发送到端点,并在端点上进行执行。需要指出的是,这种方式甚至可以迫使端点通过指定链接下载并执行有效载荷。这使得攻击者能够随时切换C2 服务器,进而保持隐匿性。

图5.Vjworm操作控制台

图6.进程内存中的连接字符串

拒绝服务(DoS)攻击

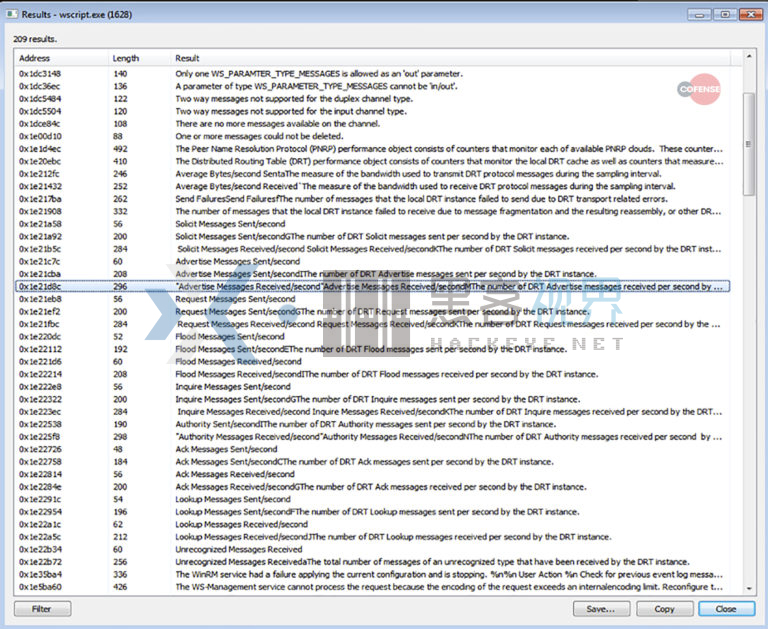

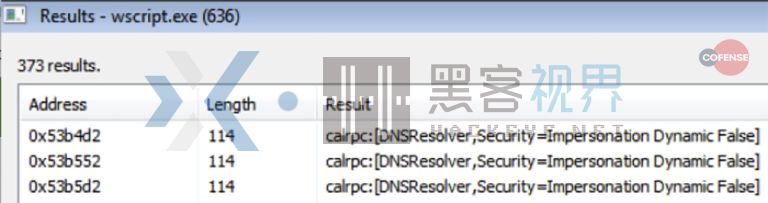

Vjworm可以部署几种不同类型的DoS攻击,包括洪泛DoS攻击。此外,它还具备一些类似僵尸网络的功能,包括域名服务(DNS)请求操作,以及发送和接收垃圾电子邮件。

图7.内存中的DoS字符串

图8.与DNS操作功能相关的字符串

自我传播

如上所述,Vjworm还具备蠕虫特性,能够通过可移动驱动器传播。具体来讲,它会通过扫描受感染系统来查找连接的任何DriveType 2设备,以便它可以将自身复制到这些设备上。一旦复制完成,它就会将这些设备上的所有文件和文件夹设置为“隐藏”。然后,创建一个图标,并使用先前隐藏的文件的文件名之一对其进行命名。这个图标实际上是一个快捷方式,打开它会导致Vjworm副本的执行。

此外,Vjworm还可以在整个操作系统和启动文件夹中进行自我复制,且能够编辑注册表项,以便脚本可以在操作系统中长期隐藏和驻留。

声明:本文来自黑客视界,版权归作者所有。文章内容仅代表作者独立观点,不代表士冗科技立场,转载目的在于传递更多信息。如有侵权,请联系 service@expshell.com。

联系我们

联系我们 在线留言

在线留言 京公网安备11011202100645号

京公网安备11011202100645号