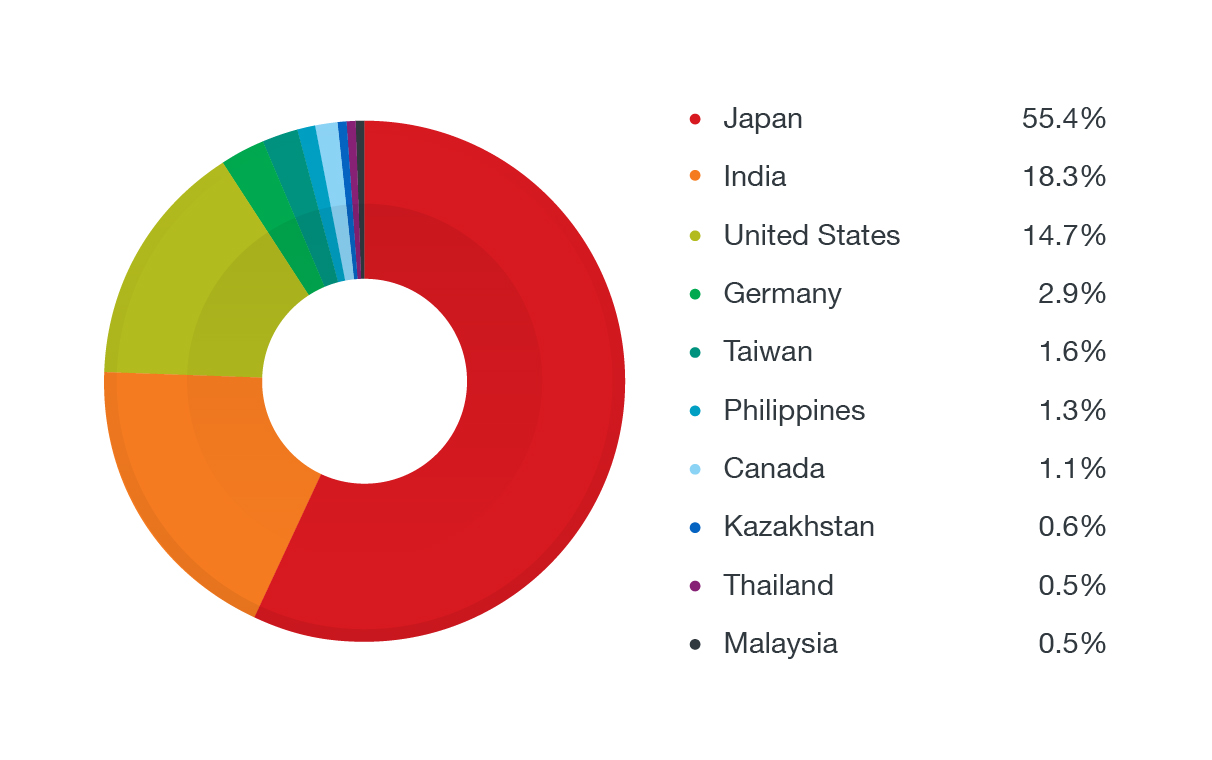

趋势科技从2018年12月31日开始,在超过72,000封电子邮件样本中观察到JavaScript恶意脚本突然激增,邮件样本至少收集并传播了至少8种其他类型的恶意软件(例如GandCrab 勒索软件和恶意旷工)。遥测数据显示,多数带有恶意脚本的邮件来自日本、印度、美国、德国、台湾、菲律宾和加拿大,其中大部分目标机构是教育,政府,制造业和银行业。截至趋势科技公开时,(发件方)IP地址已被阻止。

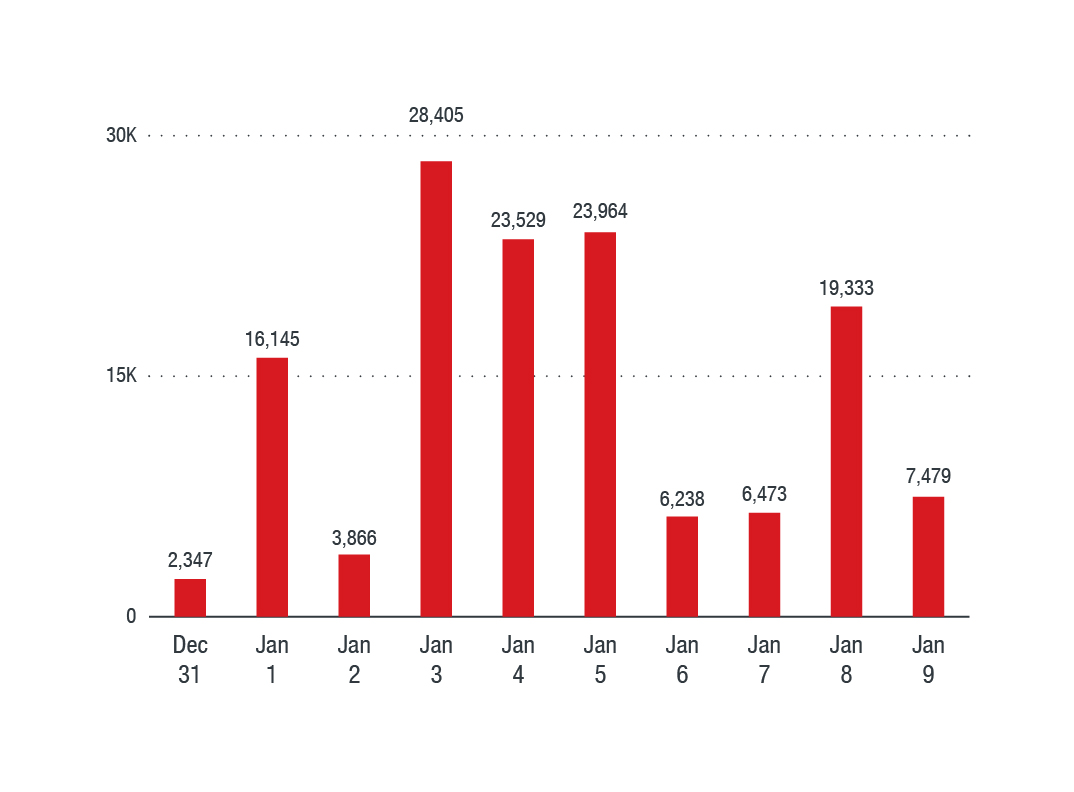

图1.从2019年开始,恶意脚本传播的数量激增,1月3日的检测数量最多

图2.感染检测次数最多的国家/地区

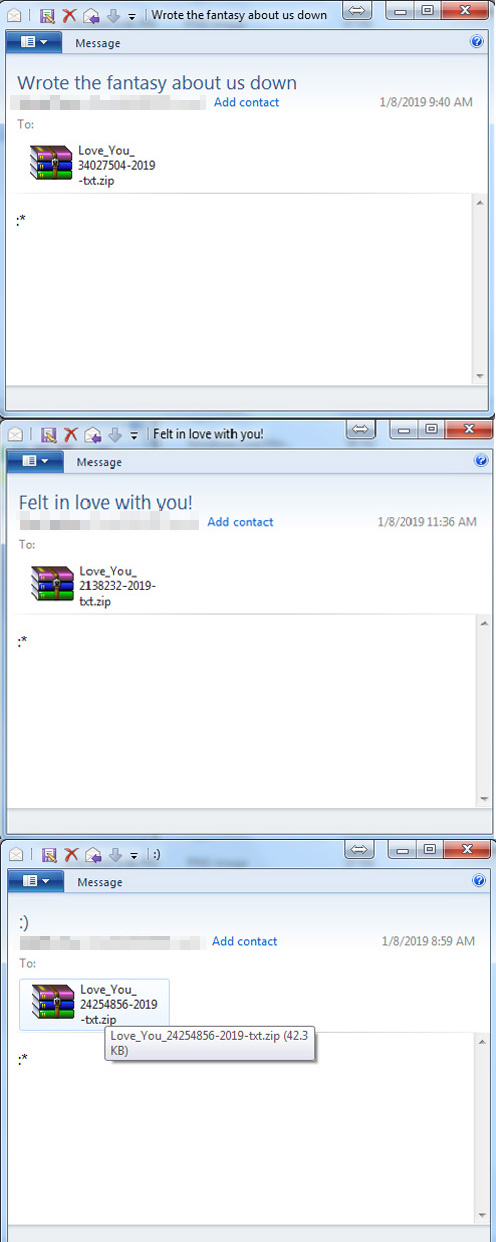

如SANS ISC的报告所提,垃圾邮件的主题标题与随机电子邮件地址不同。单击附加的ZIP文件会触发JavaScript(趋势科技检测为TROJAN.JS.PLOPROLO.THOAOGAI)从命令和控制(C&C)服务器下载恶意软件,如GandCrab,Smoke,AZORult,Phorpiex和coinminers 。

图3.包含JavaScript 恶意脚本的多个邮件样本

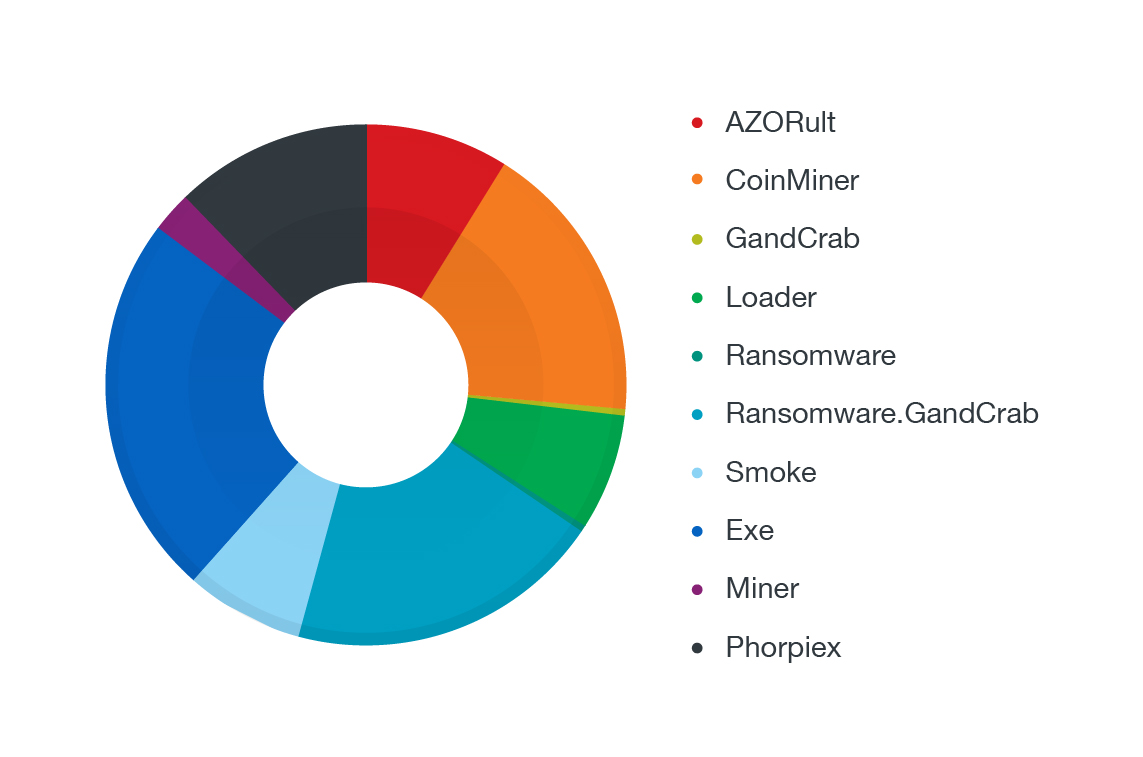

图4.此活动传播的恶意软件占比

趋势科技的探测系统发现在几天之内出现数以千计的独特SHA。其IP地址(研究人员追溯它在俄罗斯被注册)在撰写研究文章时已不能访问,但其有效载荷仍然可以在线获取。有趣的是,网络犯罪分子会更改.EXE文件中包含的恶意软件,并根据所针对的地区和行业传播不同类型的恶意软件。脚本从IP地址下载不同的恶意软件。在编写时,对此.EXE进行了分析以下载GandCrab。即使已注册的IP地址被阻止,其他站点也会带获取恶意软件的文件,并发送垃圾邮件。

网络犯罪分子将采用新的或者更古老的技术来危害用户和企业的利益。Malspam广告系列中的JavaScript 恶意脚本并不新鲜,但对用户来说仍然存在危险,因为它可能不再需要可执行文件,也不再需要用户进行进一步的交互。此外,当恶意代码保存在硬盘驱动器中时,Windows可以根据在线启用JavaScript的页面使用的JavaScript库引用的代码,在默认情况下运行这些代码。

打开恶意电子邮件或附件可能会启动恶意软件下载,不仅可以访问,收集和窃取专有信息和系统信息,还可能启用其他功能,例如具有恶意意图的远程管理员控制。防范这些类型的威胁可以采用以下建议:

- 避免点击或打开来自可疑或不熟悉的发件人的电子邮件、URL链接或附件。

- 定期备份重要文件。

- 安装多层保护系统,可以检测和阻止恶意电子邮件、附件、URL和网站。

声明:本文来自黑客视界,版权归作者所有。文章内容仅代表作者独立观点,不代表士冗科技立场,转载目的在于传递更多信息。如有侵权,请联系 service@expshell.com。

联系我们

联系我们 在线留言

在线留言 京公网安备11011202100645号

京公网安备11011202100645号