美国国土安全部发布了一项紧急指令,要求所有运营.gov域名或代理商管理域名的美国代理机构审核其DNS记录和服务器,以验证他们是否解析到正确的IP地址。他们还要求运营商及代理机构加强与DNS帐户和密码相关的安全性。

互联网上的每台计算机都可以通过其IP地址访问,该地址是四个3位数组成的序列。由于用户可能很难记住访问的每个网站的编号,因此人们使用DNS或域名系统将易于记忆的主机名(如www.google.com)与IP地址172.217)相关联。

国土安全部表示,他们一直在监视正在进行的活动,攻击者试图通过窃取DNS管理员的凭据来篡改DNS基础设施,并使用它们将政府主机名重定向到攻击者控制下的IP地址。这将允许他们将合法流量重定向到钓鱼网站,在那里则可以窃取更多凭据或将电子邮件发送到攻击者的邮件服务器。

在该紧急指令的摘要页面中发现的链接表明,这些攻击与思科Talos集团和FireEye在去年12月报告的DNS劫持事件有关。在这些报告的攻击中,已知与伊朗有关联的攻击者劫持了中东政府域名的DNS记录。

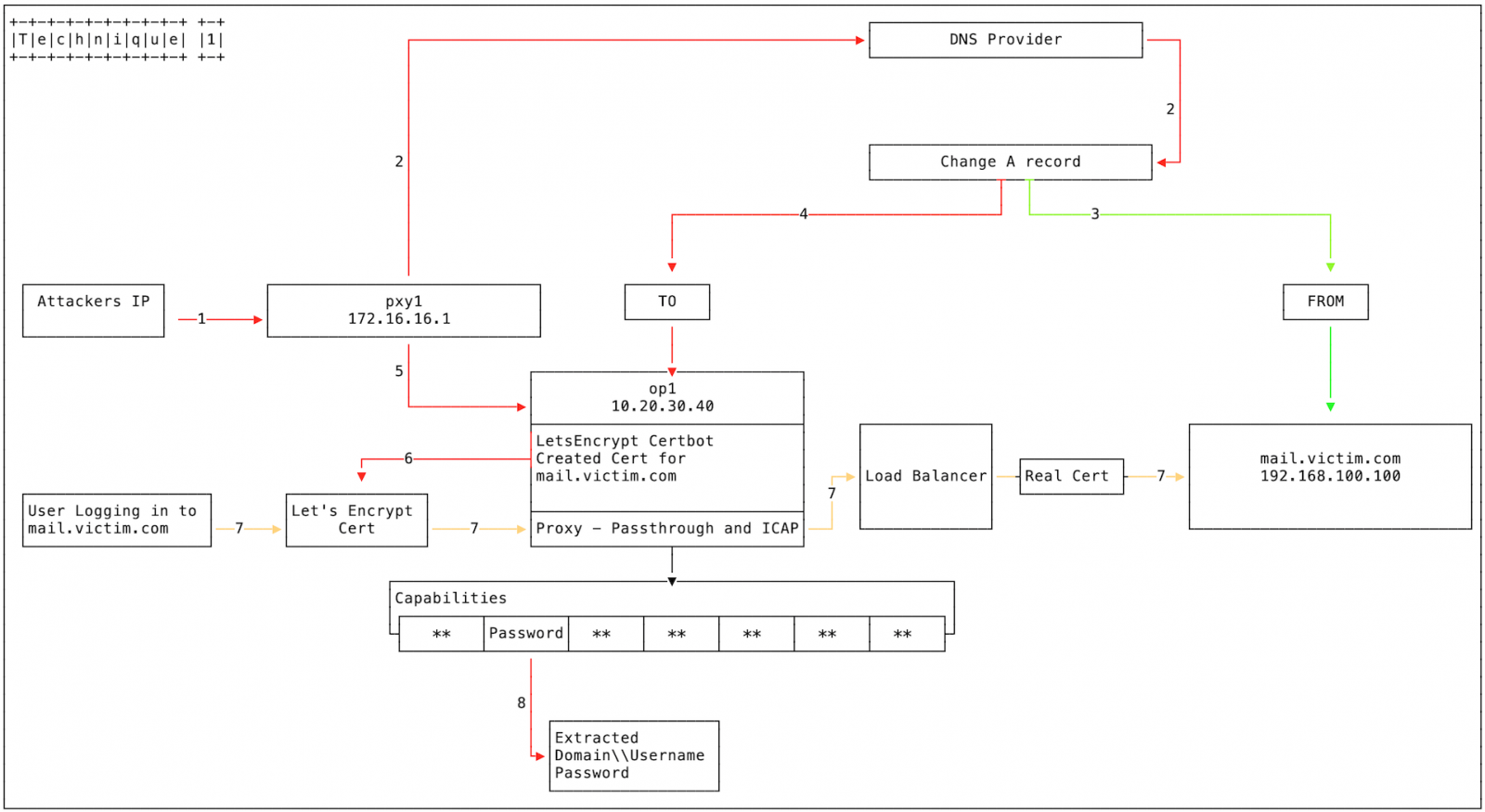

相关DNS劫持攻击示例(来源:FireEye)

紧急指令由网络安全和基础设施安全局(CISA)主任Christopher C. Krebs于1月23日签署,他表示安全局已对受这些DNS篡改攻击影响的多个分支机构域有了解。

“在与政府和行业合作伙伴的协调下,美国国土安全部(DHS)网络安全和基础设施安全局(CISA)正在跟踪一系列涉及域名系统(DNS)基础设施篡改的事件,” 19-01号紧急指令指出。“CISA已了解受篡改活动影响的多个行政分支机构域名,并已通知维护它们的机构。攻击者利用以下技术,重定向和拦截网络和邮件流量,并可对其他联网服务进行重定向和拦截。

该指令指出,这些攻击是通过破坏负责政府DNS域的管理员的帐户来进行的。一旦他们获得对管理员帐户的访问权限,攻击者就会创建新的记录,将流量重定向到攻击者的服务器。此方法允许攻击者获取对域的加密密钥的访问权限,以便他们可以解密重定向的流量,并获得对更多帐户凭据的访问权限。

根据指令,美国政府机构必须在未来10个工作日内执行以下步骤:

- 审核与政府域相关联的DNS记录,以验证它们未被篡改并将流量引导至正确的IP地址。

- 更改修改DNS记录的DNS管理员帐户的密码。

- 为所有DNS管理员帐户添加多因素身份验证。

- 开始监控DHS将在未来10个工作日内提供的代理域的证书透明度(CT)日志。

这些措施目前没有终止日期,直至官方发布其他指令代替。

声明:本文来自黑客视界,版权归作者所有。文章内容仅代表作者独立观点,不代表士冗科技立场,转载目的在于传递更多信息。如有侵权,请联系 service@expshell.com。

联系我们

联系我们 在线留言

在线留言 京公网安备11011202100645号

京公网安备11011202100645号