目录

1、报告摘要

2、总体概况

• 2.1 攻击资源概况

• 2.2 活跃团伙概况

3、重点僵尸网络家族攻击特点

• 3.1 XorDDoS僵尸网络家族

• 3.2 Gafgyt僵尸网络家族

• 3.3 BillGates僵尸网络家族

4、重点攻击团伙分析

• 4.1 团伙G1:C&C数量及肉鸡规模最大的攻击团伙

• 4.1.1 团伙G1总览

• 4.1.2 重要子团伙分析

• 4.2 团伙G13:肉鸡规模第二大的攻击团伙

• 4.3 团伙G9:肉鸡规模排名第三的团伙

• 4.4 团伙G16:利用Gafgyt僵尸网络家族的月度最大团伙

1、报告摘要

CNCERT针对多种主要用于发起DDoS攻击的僵尸网络家族进行抽样监测,并对2018年全年涉及的攻击资源和攻击团伙进行了多维分析,发现C&C控制端IP共2108个,总肉鸡IP数量为140万余台,受攻击目标IP数目9万余台,共发现攻击团伙50个,其中涉及活跃攻击团伙16个,共包含358个C&C控制端IP,总共攻击约3万个目标IP,在全年攻击目标中占比31%。总体来看,利用这些僵尸网络家族进行DDoS攻击的特点主要有:

1、从攻击目标规模和攻击事件数目来看,8月份均为全年的最高峰。从控制的肉鸡规模来看,11月份是全年的最高峰。

2、XorDDoS、Gafgyt、BillGates这三种僵尸网络家族参与攻击事件最多。其中,XorDDoS僵尸网络家族所控制的肉鸡规模最大,且持续时间最长;Gafgyt僵尸网络家族总活跃C&C控制端IP数量最多,为1096个,而大部分C&C控制端只存活一个月,但由于其样本的主动感染特性,往往在出现数天后就能获得非常大的肉鸡规模。从攻击时间来看,XorDDoS和BillGates僵尸网络家族在凌晨2-10时发起的攻击数量明显减少,疑似是需要由人工触发的攻击方式;Gafgyt僵尸网络的攻击按时间分布较均匀,疑似是作为DDoSaaS(DDoS as a service)对外提供服务。

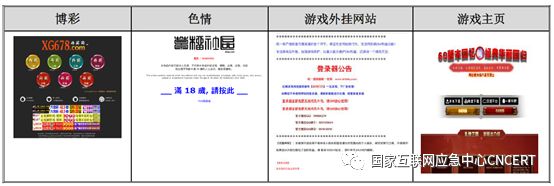

3、活跃攻击团伙中,规模最大的攻击团伙使用的僵尸网络由多个家族组成,而其他的团伙的家族特性相对比较单一。所有团伙的攻击目标数量占据全年总攻击目标数量的36%,而规模最大的团伙的攻击目标数量占据了全年总攻击目标数的23%。攻击团伙攻击的目标主要位于云主机厂商网段,行业主要覆盖游戏、博彩、色情等。单一团伙的长期攻击目标并无行业特性,仅在短期内受攻击任务影响会有短暂的行业特性。

在本报告中,一次DDoS攻击事件是指在经验攻击周期内,不同的攻击资源针对固定目标的单个DDoS攻击,攻击周期时长不超过24小时。如果相同的攻击目标被相同的攻击资源所攻击,但间隔为24小时或更多,则该事件被认为是两次攻击。此外,DDoS攻击资源及攻击目标地址均指其IP地址,它们的地理位置由它的IP地址定位得到。DDoS攻击团伙是指能利用一定规模的互联网攻击资源,在较长时间范围内活跃,同时期内利用攻击资源针对极相似的攻击目标集合进行攻击,其攻击资源在一定时间范围内固定,长时间会发生变化。同一攻击团伙所发起的系列DDoS攻击称为团伙性攻击。

2、总体概况

2.1 攻击资源概况

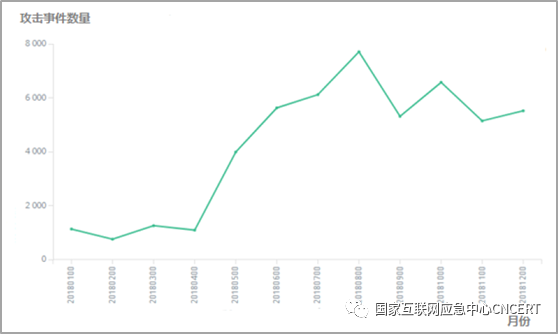

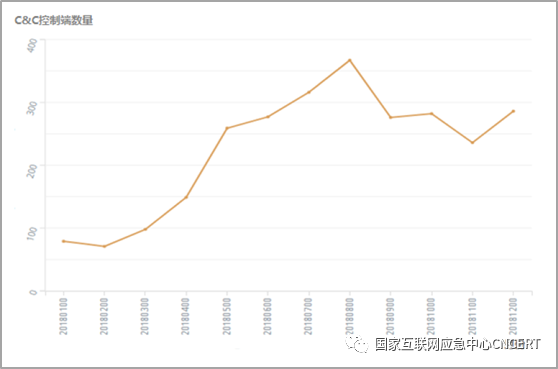

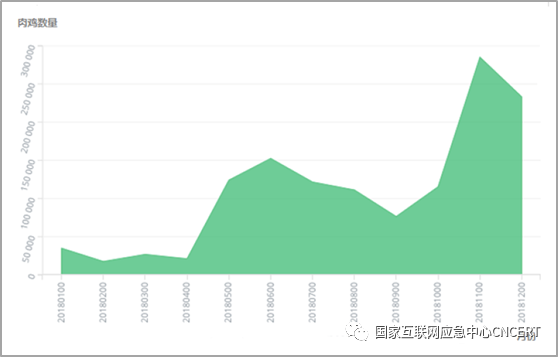

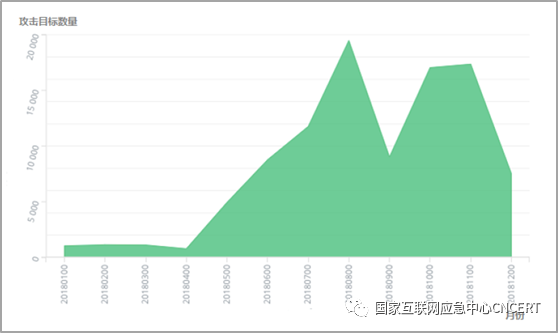

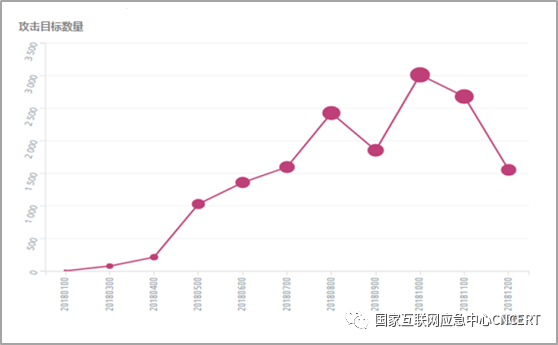

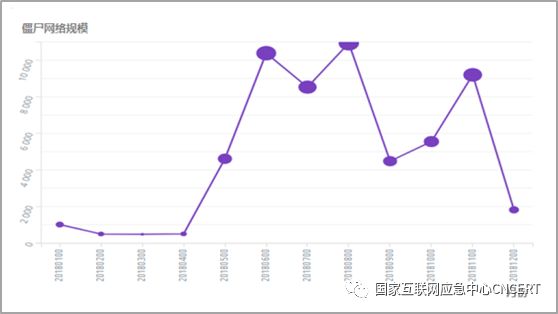

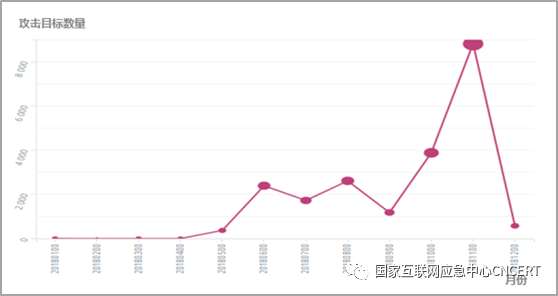

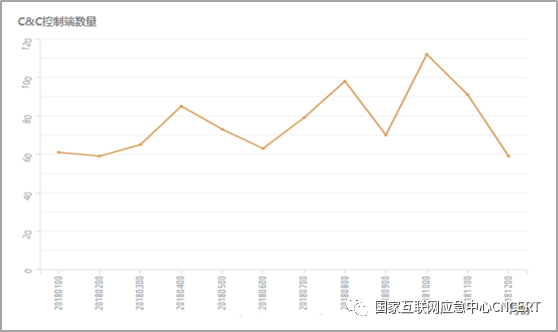

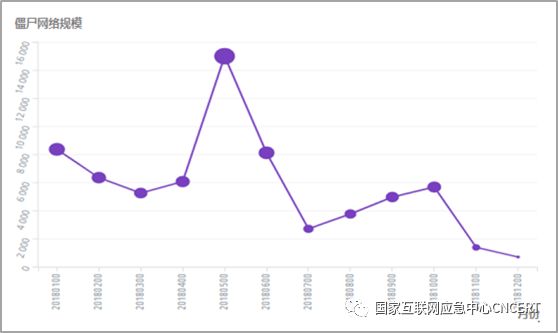

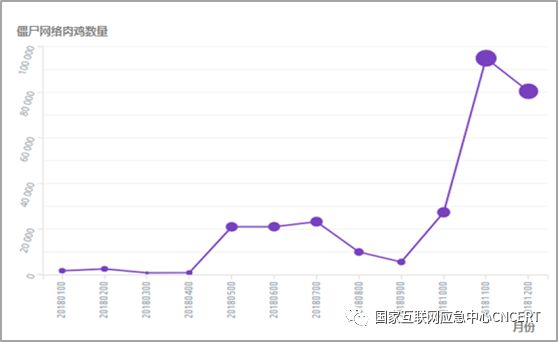

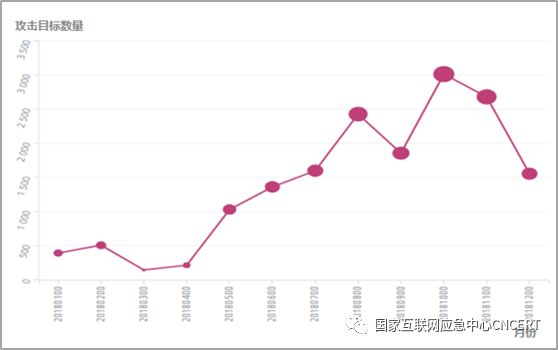

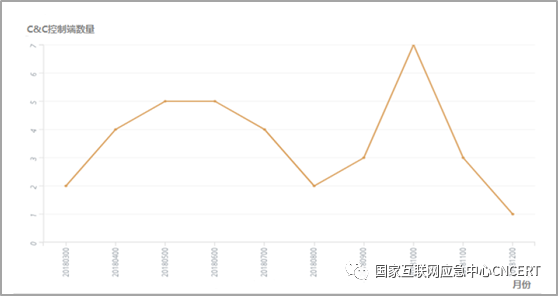

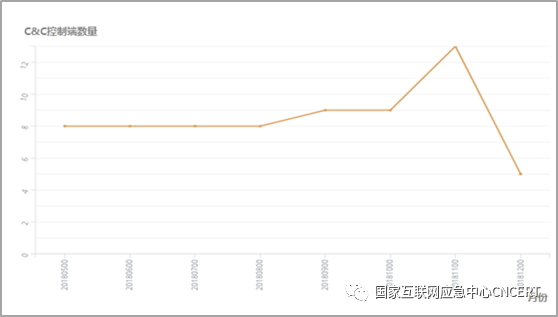

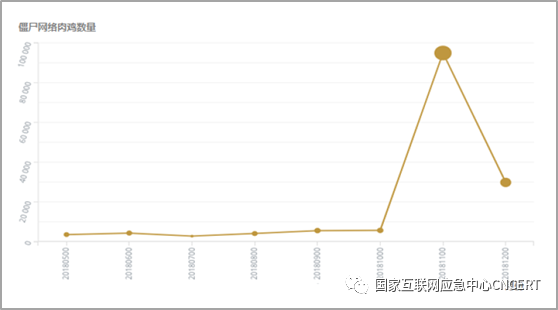

从全年来看,利用僵尸网络发起DDoS攻击的事件数量,在年初呈现上涨趋势,在8月份开始下滑,如图2.1所示。C&C控制端数量的月度统计趋势和DDoS攻击事件数量的月度统计趋势基本一致,同样是在8月份达到最大值后逐步回落,如图2.2所示。僵尸网络肉鸡数量发展趋势前期与C&C控制端类似,在年初呈现上涨趋势,在8月至9月期间有一定程度的下滑,但是10月之后肉鸡数量开始呈现大幅上涨趋势,说明在10月以后更少的C&C控制端控制了更多的肉鸡,出现了控制规模较大的控制端,如图2.3所示。受攻击目标的月度趋势与肉鸡基本一致,8月达到了高峰,9月有一定程度的下降,此后,受攻击目标的数量一直在中高位波动,如图2.4所示。

图2.1 DDoS攻击事件月度统计趋势

图2.2 C&C控制端月度统计趋势

图2.3 肉鸡月度统计趋势

图2.4 攻击目标月度统计趋势

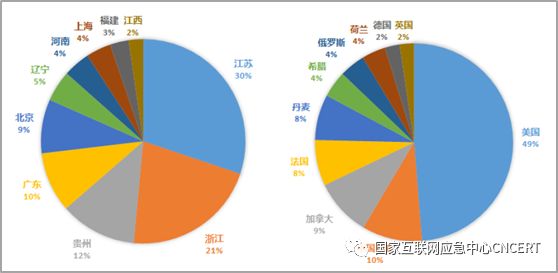

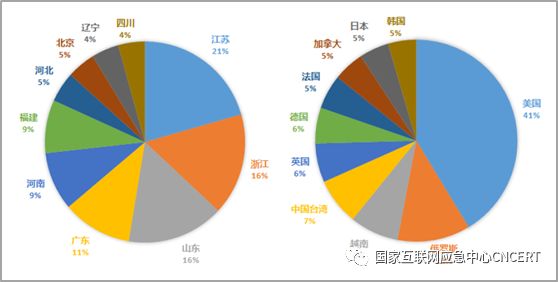

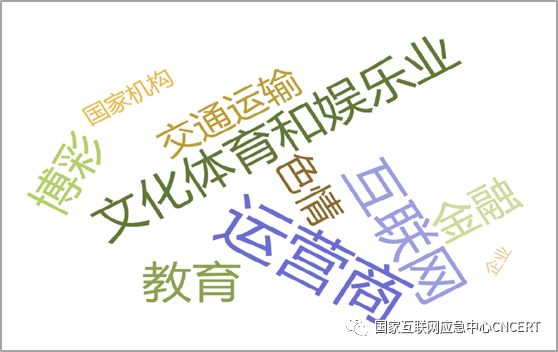

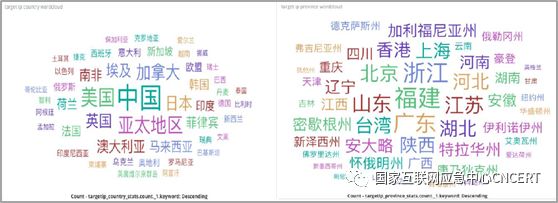

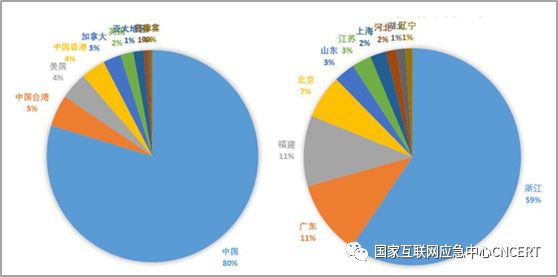

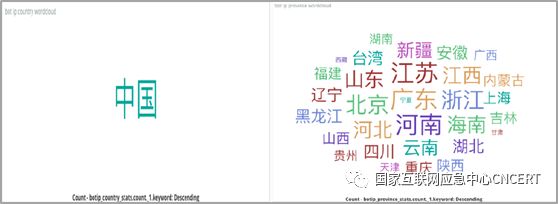

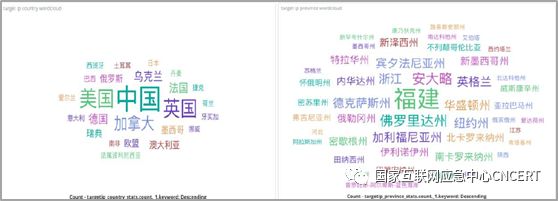

2018年全年涉及的攻击资源中,共发现C&C控制端IP共2108个,其中包含境内控制端占比15.8%,境外控制端占比84.2%,境内外的控制端按地理位置分布见图2.5;总肉鸡IP数量为140万余台,其中境内肉鸡占比90.6%,境外肉鸡占比9.4%,境内外的肉鸡地址按地理位置分布见图2.6;受攻击目标IP数目9万余台,其中境内受攻击目标占比36.7%,境外受攻击目标占比63.3%,境内外的受攻击目标按地理位置分布见图2.7。综上可见,大量的境内肉鸡被境外控制端所利用,向境内外目标地址发起攻击。这些攻击目标所属行业主要分布在色情、博彩、文化体育和娱乐、运营商IDC、金融、教育、国家机构等行业,如图2.8所示。

图2.5 2018年控制端地址数量TOP10国家或地区分布

图2.6 2018年肉鸡地址数量TOP10国家或地区分布

图2.7 2018年攻击目标地址数量TOP10国家或地区分布

图2.8 攻击目标所属行业云图

2.2 活跃团伙概况

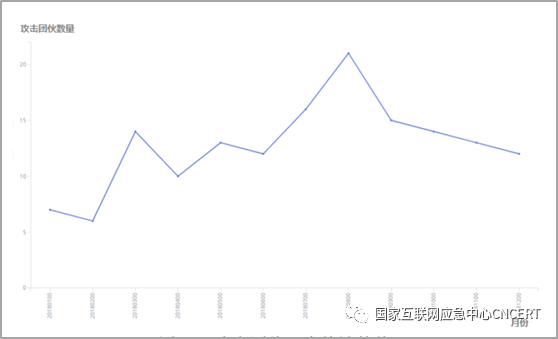

2018年,CNCERT共监测发现50个利用僵尸网络进行攻击的DDoS攻击团伙,攻击团伙的月度数量趋势如图2.9所示,与C&C控制端及攻击事件数量一样,在8月份达到最高峰。其中,活跃两个月及以上,且肉鸡数量较大的较活跃攻击团伙有16个,共包含358个C&C,在全年C&C中占比16%,总共攻击2.8万个目标,在全年攻击目标中占比31%,其基本信息表见表2.1。

图2.9 攻击团伙月度统计趋势

表2.1 活跃攻击团伙基本信息表

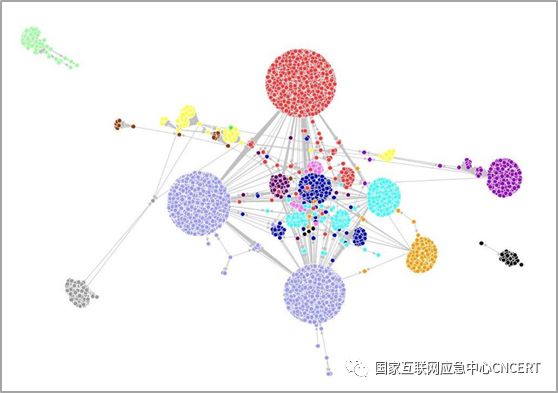

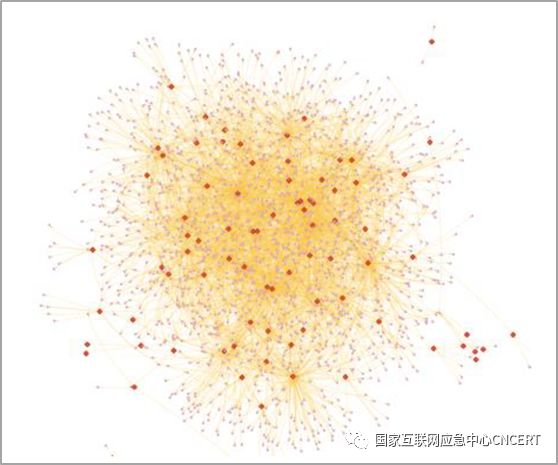

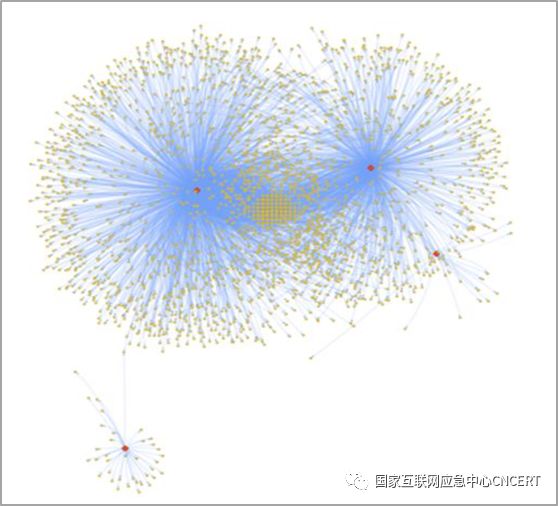

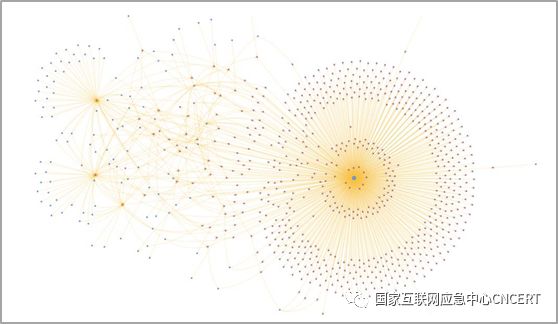

较活跃攻击团伙的C&C控制端和攻击目标总览如图2.10所示,图中的节点为C&C控制端及其攻击目标,C&C控制端攻击过某攻击目标则连一条边,全年间它们的攻击关系自然地形成了力导向关系图。从图中可以看出,代表不同攻击团伙的16个不同颜色的簇之间相互较为独立,同一攻击团伙的攻击目标非常集中,不同攻击团伙间的攻击目标重合度较小。

图2.10 活跃攻击团伙总览(C&C和攻击目标)

3、重点僵尸网络家族攻击特点

3.1 XorDDoS僵尸网络家族

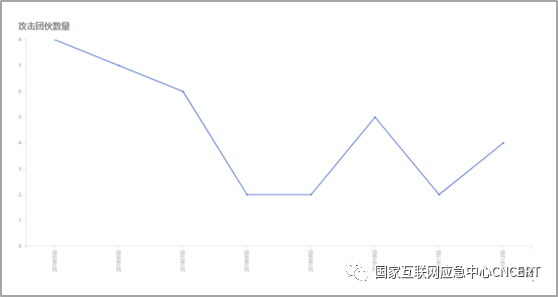

XorDDoS僵尸网络家族在全年共活跃11个月,在2018年2月份时曾短暂退出,家族总活跃C&C数量为146个,单个C&C攻击活跃时间最长持续7个月,C&C控制端的月度数量分布如图3.1所示,其控制端数量在上半年大幅上升,在6月份达到高峰后逐步回落。该家族对僵尸网络的控制规模在上半年逐步攀升,在7月份达到小高峰后,在8-9月份期间短暂回落后,在10月份重新扩大对僵尸网络的控制规模,并于11月份达到顶峰,当月单个C&C最高控制了7万个肉鸡,如图3.2所示;该家族攻击目标的月度分布如图3.3所示,全年的攻击目标数量呈现上升趋势;该家族每月涉及的攻击团伙数量趋势如图3.4所示,5-8月的攻击团伙数量有一定下降,之后保持在4个以下的较稳定数量。

图3.1 XorDDoS僵尸网络家族C&C控制端月度数量分布

图3.2 XorDDoS僵尸网络家族控制规模月度分布

图3.3 XorDDoS僵尸网络家族的攻击目标月度分布

图3.4 XorDDoS僵尸网络家族月度涉及攻击团伙数量

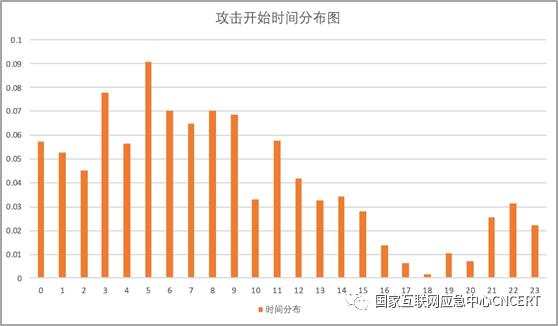

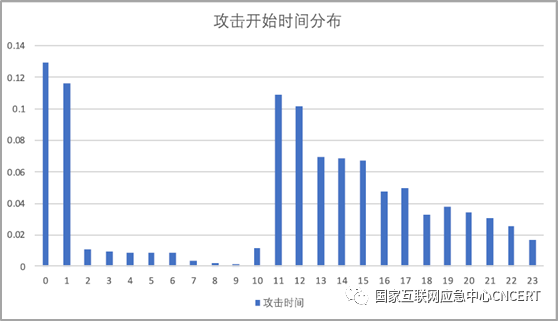

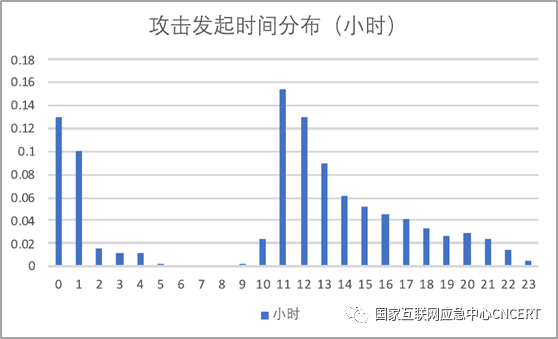

从攻击发起时间分布来看,在凌晨2点到10点内,发起的攻击数量呈现明显下降,可能与作息时间相关,疑似是需要由人工触发的攻击方式。从攻击发起时间分布猜测,一方面,可能这是控制者的晚睡时间,另一方面也有可能是因为控制者的攻击目标在该时间段内都处于活跃低谷,没有攻击价值,如图3.5所示。

图3.5 XorDDoS僵尸网络家族攻击发起时间分布

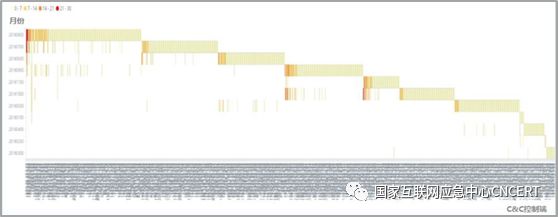

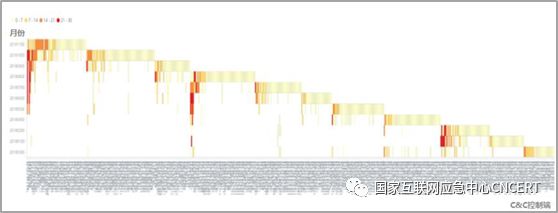

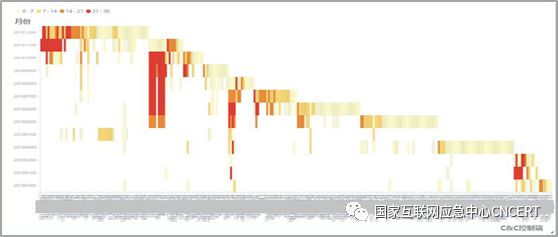

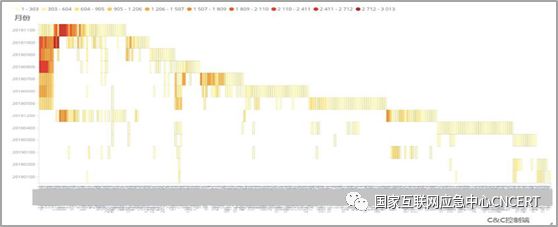

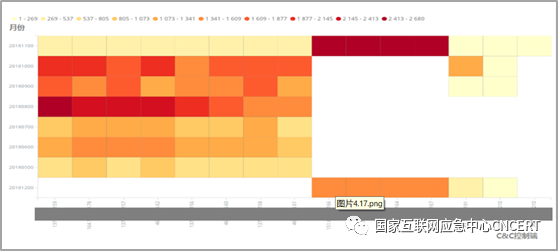

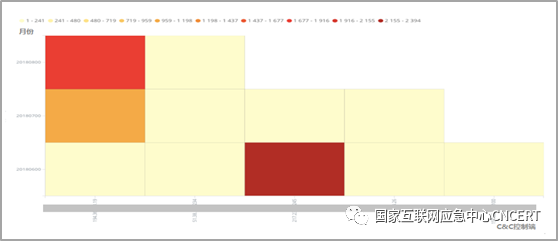

XorDDoS僵尸网络家族C&C控制端月活和日活情况如图3.6所示,月度攻击目标热度如图3.7所示。平均每个控制端活跃2个月,每个月平均活跃11天,每个月平均针对209个攻击目标发起攻击;其中有7个控制端的活跃月度超过7个月,且每个月的平均活跃天数超过20天,这些控制端同时也是发起攻击最多的攻击源,平均每个月攻击的目标数量为1662个。

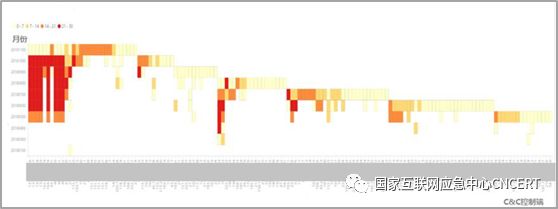

图3.6 XorDDoS僵尸网络家族C&C控制端月度日活跃热度

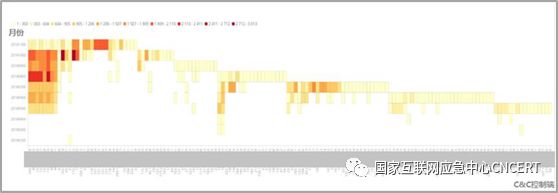

图3.7 XorDDoS僵尸网络家族C&C控制端月度攻击目标数量热度

XorDDoS家族中规模最大的攻击团伙从5月份开始出现,全年总共连续出现8个月。该团伙的C&C控制端IP大多与某域名下的子域名相关,构成了本报告第四部分讨论的重要攻击团伙中的团伙G1的子团伙G1-2。该子团伙与某2014年被发现的公开组织相关,该组织与游戏私服、色情、赌博等产业联系紧密。CNCERT也对其进行了长期跟踪,监测发现该组织使用了大量包含特定字符串的恶意域名。CNCERT于2017年溯源分析的数千起大流量攻击事件中,监测发现这些域名涉及了其中多起事件,且在2017年8月左右非常活跃,此后沉寂了半年多的时间,在2018年5月开始又重新活跃起来。对该子团伙的介绍详见4.1.2节。

3.2 Gafgyt僵尸网络家族

Gafgyt僵尸网络家族在全年12个月持续活跃,总活跃C&C控制端IP数量为1096个,超过总控制端的半数;单个C&C控制端存活时间最长为8个月,而其中仅有133个控制端IP存活时间超过一个月,大部分控制端IP只在一个月内存活。如图3.8所示,该家族的C&C控制端数量在上半年不断上升,并在8月份达到最高值后开始持续下滑;该家族对僵尸网络的控制规模在上半年呈现上升趋势,在6-8月份达到最高峰后,在9月份有一定下降,之后又缓慢上升,如图3.9所示,当月单个C&C最多控制了将近7300个肉鸡,平均单个C&C的肉鸡规模相对较小;利用该家族发起DDoS攻击的被攻击目标的月度分布如图3.10所示,10月和11月的攻击目标数量呈现大幅上升趋势。

图3.8 Gafgyt僵尸网络家族C&C控制端月度数量分布

图3.9 Gafgyt僵尸网络家族控制规模月度分布

图3.10 Gafgyt僵尸网络家族的攻击目标月度分布

从图3.11的攻击发起时间分布来看,利用Gafgyt家族的攻击团伙,其攻击时间在全天分布相对较均匀,主要由于其为物联网僵尸网络,控制的肉鸡为常常24小时在线的物联网设备,且利用Gafgyt僵尸网络家族发起攻击,符合DDoSaaS(DDoS as a Service)模式的服务特征。DDoSaaS模式的僵尸网络是指提供租赁服务,即提供给没有僵尸资源和技术水平的用户一定时间内一定数量僵尸的使用权,并根据用户所需的规模、配置等参数的不同提供定制化的服务,加上自动支付平台的普及,用户们只要付款就可以即时获得一批佣兵式的攻击资源,这些因素正使得这一模式逐渐成为僵尸网络获利的主流。

图3.11 Gafgyt僵尸网络家族攻击发起时间分布

从僵尸网络肉鸡规模上来看,使用Gafgyt家族的攻击团伙的特点是,每个月基本都会利用多个控制规模较大的C&C主机和其他控制规模较小的C&C主机共同攻击,并且C&C之间很少共同控制一批肉鸡,如图3.12所示。

图3.12 Gafgyt家族的月度僵尸网络控制规模

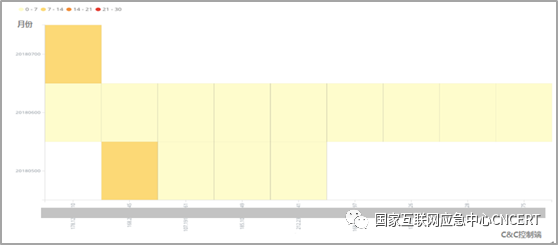

Gafgyt僵尸网络家族C&C控制端月活和日活情况如图3.13所示,月度攻击目标热度如图3.14所示。平均每个控制端活跃1.3个月,每个月平均活跃3.44天,每个月平均针对29个攻击目标发起攻击。

图3.13 Gafgyt僵尸网络家族C&C控制端月度日活跃热度

图3.14 Gafgyt僵尸网络家族C&C控制端月度攻击目标数量热度

3.3 BillGates僵尸网络家族

BillGates僵尸网络家族在全年12个月持续活跃,总活跃C&C控制端IP数量为569个,单个C&C存活时间最长为11个月,仅有147个IP存活时间超过一个月,而有150个C&C只出现一天。该家族的C&C数目全年保持较稳定的数量,在10月份达到全年最高峰,如图3.15所示。该家族对僵尸网络的控制规模在5月份达到顶峰,单个C&C最多控制15010个肉鸡,从6月份开始大幅下滑,在8月份逐渐缓慢扩大对僵尸网络的控制规模,并于10月份达到下半年的顶峰,当月单个C&C最高控制了将近5694个肉鸡,仅全年最高峰的三分之一,如图3.16所示。利用该家族发起DDoS攻击的被攻击目标的月度分布如图3.17所示,全年的攻击目标数量呈现一定的波动上升趋势。

图3.15 BillGates僵尸网络家族C&C控制端月度数量分布

图3.16 BillGates僵尸网络家族控制规模月度分布

图3.17 BillGates僵尸网络家族的攻击目标月度分布

从攻击发起时间看,该家族与XorDDoS僵尸网络家族的情况极为相似,同样疑似是需要由人工触发的攻击方式。在凌晨2点到10点内,发起的攻击数量呈现明显下降,可能与作息时间相关,从攻击发起时间分布猜测,一方面,可能这是控制者的晚睡时间,另一方面也有可能是因为控制者的攻击目标在该时间段内都处于活跃低谷,没有攻击价值,如图3.18所示。

图3.18 BillGates僵尸网络家族攻击发起时间分布

BillGates僵尸网络家族C&C控制端月活和日活情况如图3.19所示,月度攻击目标热度如图3.20所示。平均每个控制端活跃1.6个月,每个月平均活跃5天,每个月平均针对96攻击目标发起攻击;其中有3个控制端的活跃月度超过7个月,且每个月的平均活跃天数超过18天,这些控制端同时也是发起攻击最多的攻击源,平均每个月攻击的目标数量为974个。

图3.19 BillGates僵尸网络家族C&C控制端月度日活跃热度

图3.20 BillGates僵尸网络家族C&C控制端月度攻击目标数量热度

4、重点攻击团伙分析

4.1 团伙G1:C&C数量及肉鸡规模最大的攻击团伙

4.1.1 团伙G1总览

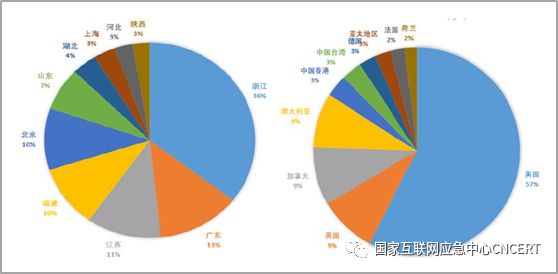

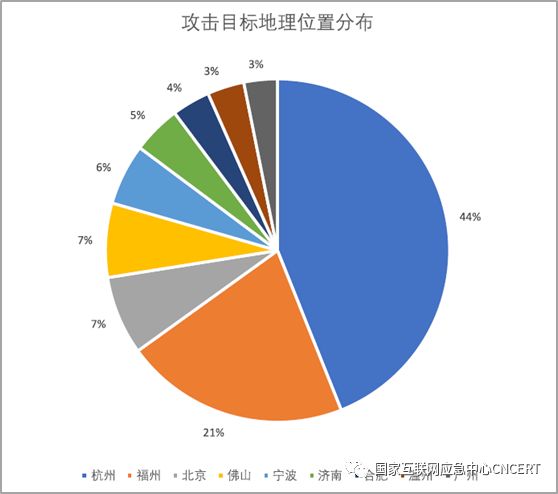

团伙G1在2018年全年持续活跃,共拥有C&C控制端IP数量283个,肉鸡规模超过57万,攻击目标超过2万个。该团伙能够利用多个僵尸网络家族发起攻击,XorDDoS和BillGates家族的C&C控制端是该团伙的重点利用资源。该团伙的活跃C&C控制端数量在4月、5月、6月、12月的数量最多,如图4.1所示;活跃僵尸网络肉鸡数量在11月、12月的数量有大幅提升,如图4.2所示;攻击目标数量在8月、11月的数量最多,如图4.3所示;攻击目标的地理归属主要位于我国境内,特别是浙江省、福建省和广东省,如图4.4所示。

图4.1 团伙G1月度活跃C&C数量

图4.2 团伙G1月度活跃僵尸网络肉鸡数量

图4.3 团伙G1的月度攻击目标数量

图4.4 团伙G1的攻击目标归属国家和地区分布

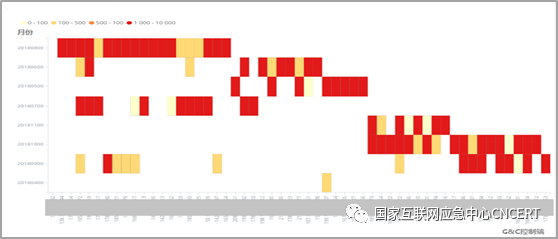

团伙G1的C&C控制端月活和日活情况如图4.5所示,月度攻击目标热度如图4.6所示。图中可示,在283个CC控制端中,平均每个控制端活跃1.77个月,每个月平均活跃9.7天,每个月平均针对397攻击目标发起攻击;其中有7个控制端的活跃月度超过7个月,且每个月的平均活跃天数超过20天,这些控制端同时也是发起攻击最多的攻击源,平均每个月攻击的目标数量为1099个。

图4.5 团伙G1的C&C控制端月度日活跃热度

图4.6 团伙G1的C&C控制端月度攻击目标数量热度

团伙G1从其攻击发起时间看,符合XorDDoS和Billgates僵尸网络家族的攻击时间特性,在凌晨2-10点期间攻击数量有大幅的下降,在11-12点期间为攻击最高峰,如图4.7所示。

图4.7 子团伙G1-2的攻击开始时间分布

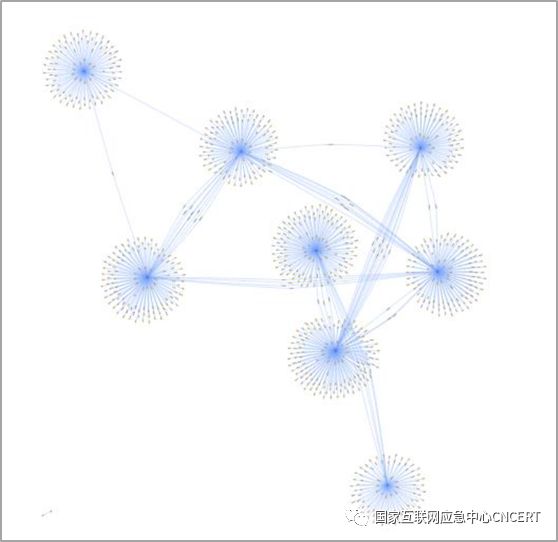

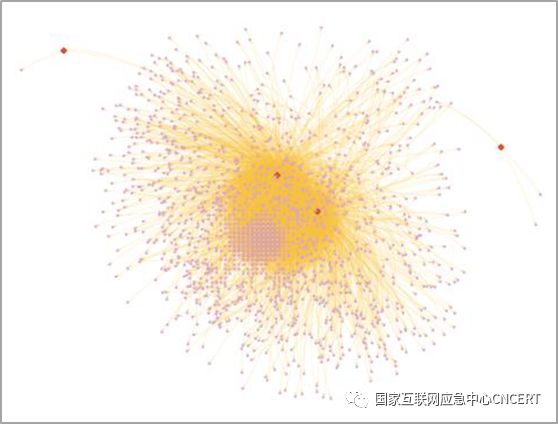

团伙G1年度C&C和攻击目标的关系拓扑、以及C&C和肉鸡的关系拓扑如图4.8和图4.9所示,红色节点为控制端节点、紫色节点为攻击目标节点、黄色节点为肉鸡节点。从图中可以看到,攻击目标节点及肉鸡节点大量在各自的图的中间聚集,可以看出团伙使用的肉鸡资源和攻击目标具有非常强的重合性。

图4.8 团伙G1年度C&C和攻击目标的关系拓扑(C&C为红色,攻击目标为紫色)

图4.9 团伙G1的C&C和肉鸡的关系拓扑(C&C为红色,肉鸡为黄色)

4.1.2 重要子团伙分析

团伙G1中,在各个月份出现的C&C控制端的攻击目标非常集中,但是它可以根据攻击资源的复用情况拆分成若干主要的子团伙,最重要的子团伙有以下三个:

一、子团伙G1-1

该子团伙在3月份首次出现,此后在每月均活跃,共包含了23个C&C控制端,主要利用BillGates僵尸网络发动攻击。该子团伙每个月的控制端平均在1-7个之间,如图4.10所示,其所利用的肉鸡主要位于我国境内的北京、上海、浙江等省市,攻击目标主要位于我国境内的福建、广东、浙江等省市,如图4.11和图4.12所示。

图4.10 子团伙G1-1的月度活跃C&C数量

图4.11 子团伙G1-1控制的肉鸡所属国家和地区分布

图4.12 子团伙G1-1攻击目标所属国家和地区分布

二、子团伙G1-2

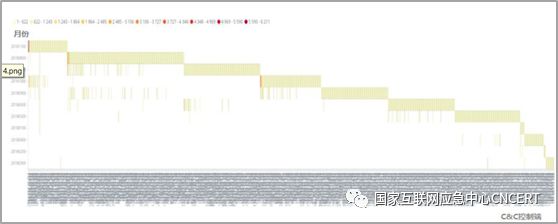

子团伙G1-2首次出现在5月,此后每月均活跃,共包含13个C&C控制端IP,主要利用XorDDoS发动攻击。该子团伙的控制端数量在5-10月保持在8-9个,在11月份增加为12个,随后在12月份下降为5个,如图4.13所示;同样,该子团伙僵尸网络肉鸡数量在11月份达到顶峰,当月肉鸡规模超过7万台,随后有一定程度的下降,如图4.14所示。该团伙的控制端绝大部分都位于法国,仅在10月份短暂切换到韩国的服务器IP。从每月的攻击天数来看,该团伙基本每月都活跃25天以上。从攻击目标数目来看,该团伙的从8月份开始的攻击任务开始上升,如图4.15和图4.16所示。

图4.13 子团伙G1-2的月度活跃C&C数量

图4.14 子团伙G1-2的月度活跃僵尸网络肉鸡数量

图4.15 子团伙G1-2的月度活跃天数

图4.16 子团伙G1-2的月度攻击目标数目

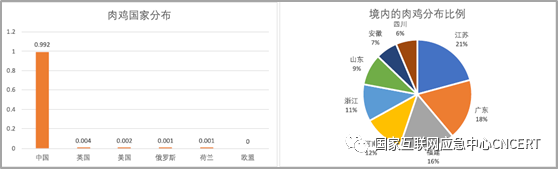

子团伙G1-2所利用的肉鸡地址绝大部分是位于我国境内的江苏、广东、福建等省份,涉及大量的家用宽带用户,如图4.17所示;其攻击目标绝大部分都为IDC机房,主要包含位于杭州的阿里云服务器、位于福州和佛山电信/联通IDC机房、及位于北京的腾讯云服务器,如图4.18所示。

图4.17 子团伙G1-2的肉鸡所属国家和地区分布

图4.18 子团伙G1-2的攻击目标所属省份分布

从子团伙10月以前的肉鸡和C&C的关系见图4.19,该团伙的每个C&C主要控制不同部分的肉鸡,仅有小部分肉鸡在一月内被多个C&C控制,然而在11月份,该团伙的大部分C&C都消亡,所有的肉鸡的控制权均转移至某特定网段的控制端IP,如图4.20所示。

图4.19 10月以前子团伙G1-2的C&C与肉鸡的关系图

图4.20 11月份子团伙G1-2的C&C与肉鸡的关系图

子团伙G1-2的主要攻击目标主要为游戏行业和博彩业,仅在11月份攻击的游戏业相关IP达到200余个,关联域名400余个;博彩相关IP就达到53个,关联域名两百余个,攻击目标样例如图4.21所示。

图4.21 子团伙G1-2的攻击目标样例

CNCERT对该子团伙进行了长期跟踪,监测发现该子团伙使用了大量包含特定字符串的恶意域名。该子团伙与某2014年被发现的公开组织相关,该组织与游戏私服、色情、赌博等产业联系紧密。CNCERT于2017年中心溯源分析的数千起大流量攻击事件中,监测发现这些域名涉及了其中多起事件,且在2017年8月左右非常活跃,此后沉寂了半年多的时间,在2018年5月开始又重新活跃起来。

三、子团伙G1-3

子团伙G1-3只在6,7月份活跃,共包含6个C&C控制端IP,集中在境外某特定网段,主要利用XorDDoS僵尸网络发动攻击。该子团伙的主要攻击目标大量位于我国境内,如图4.22所示。

图4.22 子团伙G1-3的攻击目标所属国家或地区TOP10

4.2 团伙G13:肉鸡规模第二大的攻击团伙

团伙G13全年的活跃时长为两个月,最初活跃时间为2018年6月,最近活跃时间为2018年8月,共包含4个C&C控制端,均位于我国境外,总共控制了1.3万台肉鸡,攻击目标总共5440个。该团伙所利用的肉鸡资源主要分布在我国境内,特别是江苏、广东、河南、浙江等省份,主要攻击目标为境外,特别是美国、加拿大、意大利等国家的VPS,如图4.23和图4.24所示。该团伙主要利用Gafgyt僵尸网络家族发动攻击。

图4.23 团伙G13的肉鸡所属国家和地区分布

图4.24 团伙G13的攻击目标所属国家和地区分布

团伙G13的C&C控制端月活和日活情况如图4.25所示,月度攻击目标热度如图4.26所示。在5个CC控制端中,平均每个控制端活跃2个月,每个月平均活跃8天,每个月平均针对500个攻击目标发起攻击;其中有2个控制端的活跃月度达到3个月,且每个月的平均活跃天数超过15天,这些控制端同时也是发起攻击最多的攻击源,平均每个月攻击的目标数量为1456个。

图4.25 团伙G13的C&C控制端月度日活跃热度

图4.26 团伙G13的C&C控制端月度攻击目标数量热度

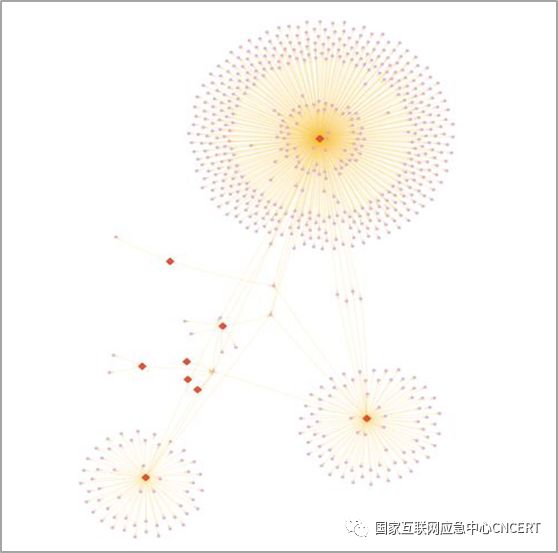

团伙G13的C&C和攻击目标的关系拓扑、以及C&C和肉鸡的关系拓扑如图4.27和图4.28所示,红色节点为控制端节点、紫色节点为攻击目标节点、黄色节点为肉鸡节点。从图中可以看到,攻击目标节点大量在图的中间聚集,可以看出团伙使用的攻击目标具有非常强的重合性,而团伙中每个C&C控制端所控制的肉鸡资源则围绕控制端节点分散开来,相对比较独立。

图4.27 团伙G13年度C&C和攻击目标的关系拓扑(C&C为红色,攻击目标为紫色)

图4.28 团伙G13的C&C和肉鸡的关系拓扑(C&C为红色,肉鸡为黄色)

4.3 团伙G9:肉鸡规模排名第三的团伙

团伙G9全年活跃时长为两个月,活跃时间从2018年5月11日到2018年7月12日,共包含9个C&C控制端,均归属美国、荷兰等境外国家,共控制13035个肉鸡,攻击目标为642个。该团伙主要利用Gafgyt僵尸网络家族发动攻击。该团伙所利用的大部分肉鸡资源都位于我国境内,主要位于北京、广东、浙江等省市,攻击的目标大量为我国福建省的电信IDC机房,还有许多境外的IDC机房,如图4.29和4.30所示。

图4.29 团伙G9利用的肉鸡资源所属国家或地区分布

图4.30 团伙G9的攻击目标所属国家或地区分布

团伙G9的C&C控制端月活和日活情况如图4.31所示,月度攻击目标热度如图4.32所示。图中可示,在9个CC控制端中,平均每个控制端活跃1.5个月,每个月平均活跃2.57天,每个月平均针对47攻击目标发起攻击;其中有5个控制端的活跃月度达到2个月,且每个月的平均活跃天数超过3天,这些控制端同时也是发起攻击最多的攻击源,平均每个月攻击的目标数量为66个。

图4.31 团伙G9的C&C控制端月度日活跃热度

图4.32 团伙G9的C&C控制端月度攻击目标数量热度

团伙G9的C&C和攻击目标的关系拓扑、以及C&C和肉鸡的关系拓扑如图4.33和图4.34所示,可以看出团伙G9的攻击目标具有一定的重合性,而团伙中每个C&C控制端所控制的肉鸡资源围绕控制端节点分散开来,相对较为独立。

图4.33 团伙G9的C&C控制端及攻击目标和的关系拓扑(C&C为红色,攻击目标为紫色)

图4.34 团伙G9的C&C和肉鸡的关系拓扑(C&C为红色,肉鸡为黄色)

4.4 团伙G16:利用Gafgyt僵尸网络家族的月度最大团伙

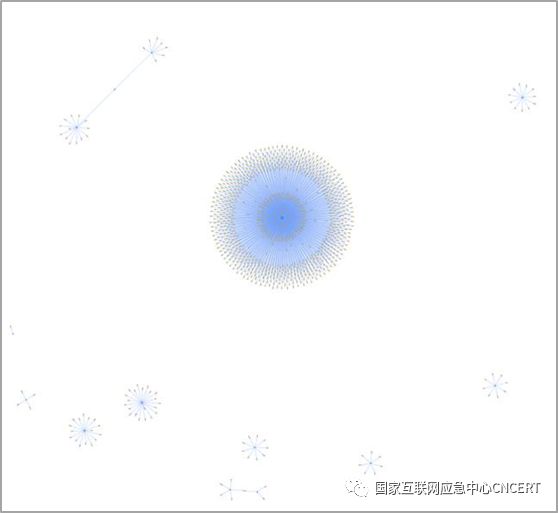

团伙G16全年只在8月份活跃了一个月,是Gafgyt僵尸网络家族中的控制端节点较为普遍的活跃形式,也是月度最大的团伙。只有一个C&C控制端是该团伙的核心控制端,如图4.35所示,图中最大的蓝色节点就是核心控制端,大部分攻击都由其所控制的肉鸡完成,其余的小部分攻击目标由多个C&C共同完成攻击。该团伙在2018年8月份控制了1.1万台肉鸡,由74个C&C共同控制。从该团伙攻击的目标IP相关域名来看,其主要攻击虚机主机运营商。

图4.35 Gafgyt家族的C&C中控制规模最大的团伙G16(C&C和攻击目标的关系)

下载完整报告:http://www.cert.org.cn/publish/main/upload/File/20190131.pdf

声明:本文来自国家互联网应急中心CNCERT,版权归作者所有。文章内容仅代表作者独立观点,不代表士冗科技立场,转载目的在于传递更多信息。如有侵权,请联系 service@expshell.com。

联系我们

联系我们 在线留言

在线留言 京公网安备11011202100645号

京公网安备11011202100645号