1月17日,总部位于美国加利福尼亚州的网络安全赛门铁克(Symantec)在微软官方应用商店Microsoft Store中发现了8款恶意APP,这些APP被证实会在用户不知情的情况下使用其设备的CPU资源来挖掘门罗币(Monero)。

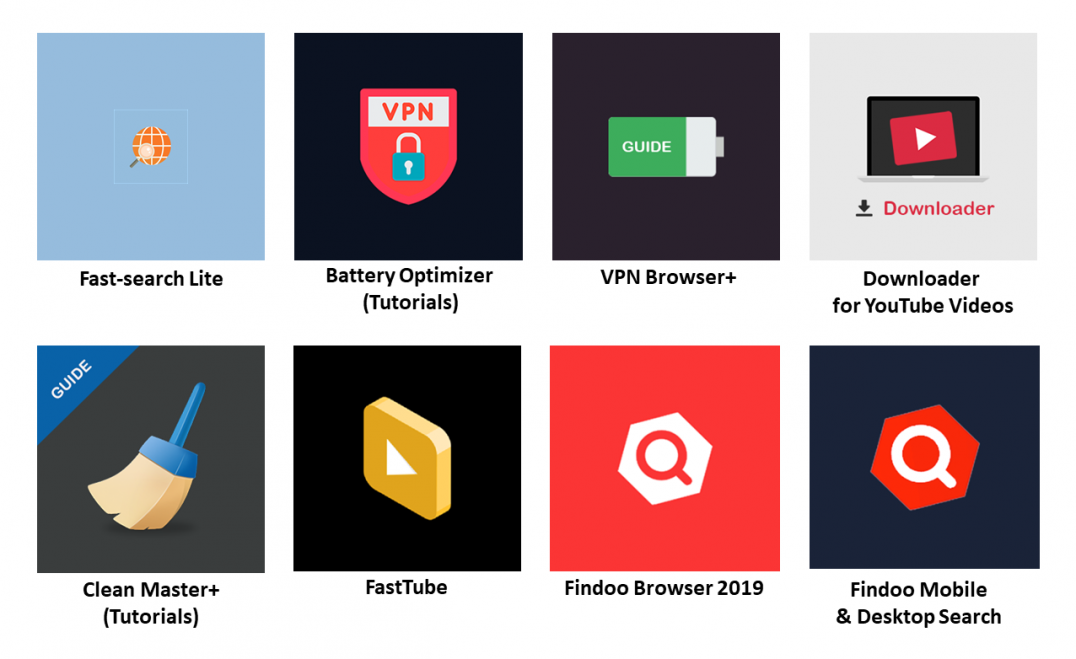

赛门铁克发现,这8款恶意APP全都是由分别名为DigiDream、1clean和Findoo的三个开发人员发布的,涵盖系统清理工具、互联网搜索工具、网页浏览器以及YouTube视频下载工具等,但实际上都会执行一个相同的恶意行为(即使用用户设备的CPU资源来挖掘门罗币)。

经过进一步调查,赛门铁克认为所有这8款APP很可能是由同一个人或团伙开发的。

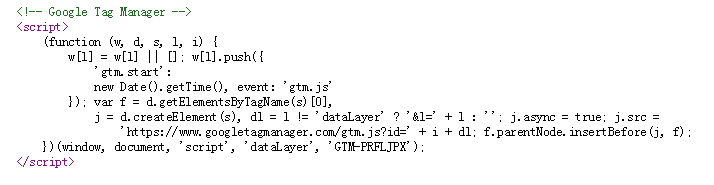

赛门铁克表示,这8款恶意APP均可以在Windows 10上运行,包括Windows 10 S。一旦被打开,就会通过在其域名服务器中触发Google跟踪代码管理器(GTM)来获取JavaScript挖矿脚本。随后,挖矿脚本将会被激活,并开始使用计算机的大部分CPU资源来挖掘门罗币。

调查显示,这8款APP都是在2018年4月至12月期间发布的(其中,大多数都是在2018年年底发布的)。尽管从上架的时间上来看,这些APP在Microsoft Store上的存在时间相对较短,但实际上仍有大量用户已经下载了它们。

使用Coinhive挖矿脚本挖掘门罗币

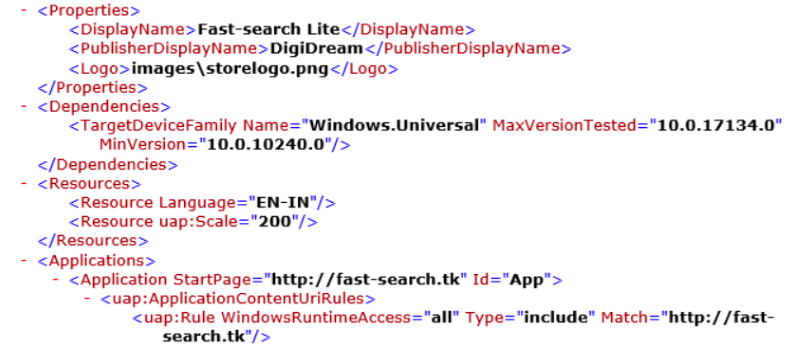

赛门铁克的分析表明,这些恶意APP使用的域名在清单文件中是硬编码的。

每一款APP在被打开之后,都将在后台静默访问这些域名,并使用密钥GTM-PRFLJPX来触发GTM。值得注意的是,这个密钥在所有这8款APP应用程序中都是相同的。

GTM是一种合法工具,允许开发人员将JavaScript动态注入APP。然而,GTM也能够被滥用来隐藏恶意或危险行为,因为存储在GTM中的JavaScript链接是“hxxps://www.googletagmanager.com/gtm.js?id={GTM ID}”,并不表示该函数调用的代码。

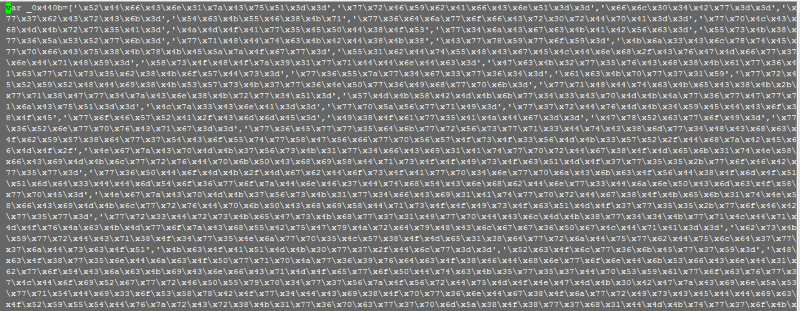

通过监控来自这些APP的网络流量,赛门铁克发现它们都会连接到以下网址,指向一个JavaScript挖矿脚本:hxxp://statdynamic.com/lib/crypta.js。

解码之后,赛门铁克发现它是Coinhive脚本(一种门罗币挖矿脚本)的一个修改版本。自Coinhive服务于2017年9月推出以来,已有许多报道称其会在网站访问者不知情的情况下利用其设备的CPU资源来进行挖矿操作。

8款恶意APP共享相同的域名服务器

从这些APP的网络流量中,赛门铁克发现了每款APP对应的域名服务器。通过Whois查询,赛门铁克发现所有这些服务器实际上都具有相同的来源。也正是这一点,导致赛门铁克认为这些APP很可能是由使用不同域名的同一个人或团伙开发的。

目前,赛门铁克已经向微软和谷歌通报了这些APP的恶意行为,而微软也已经从其商店中删除了这些APP。另一方面,指向JavaScript挖矿脚本恶意链接也已经从Google跟踪代码管理器中删除。

声明:本文来自黑客视界,版权归作者所有。文章内容仅代表作者独立观点,不代表士冗科技立场,转载目的在于传递更多信息。如有侵权,请联系 service@expshell.com。

联系我们

联系我们 在线留言

在线留言 京公网安备11011202100645号

京公网安备11011202100645号