要点:

-

中国仍然在DDoS攻击排行榜上领跑,但其份额大幅下跌,从77.67% 跌至50.43%。美国还是第二名(24.90%),澳大利亚还是第三(4.5%)。榜单前十向俄罗斯和新加坡挥手告别,但迎来了巴西(2.89%)和沙特阿拉伯(1.57%)。

-

在目标的地理分布方面,领跑者还是中国(43.26%)、美国(29.14%)和澳大利亚(5.91%)。也就是说,中国的份额大幅下跌,而前十中其它国家的份额都增长了。

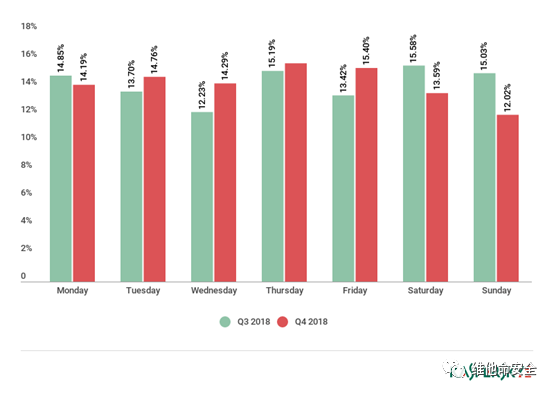

- Q4中大多数基于僵尸网络的攻击都发生在10月份,节假日和节前较为平静。至于一周的动态,攻击活动在一周的中间会上升,然后在周末会下降。

- Q4见证了近年来持续时间最长的攻击,持续了将近16天(329小时)。总的来说,短期攻击的比例轻微下降,但起伏不大。

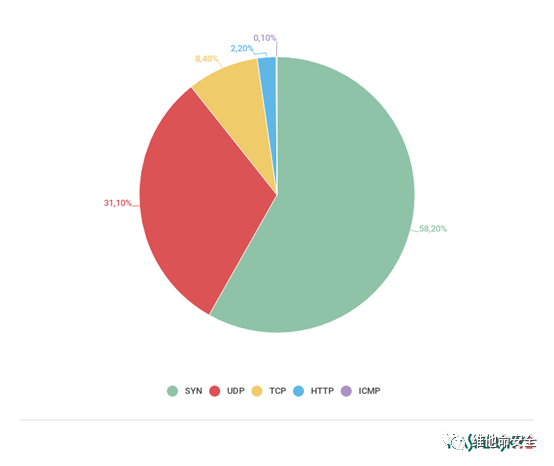

- UDP泛洪攻击的比例显著增长,几乎占所有攻击的三分之一(31.1%)。然而,SYN泛洪攻击仍处于领跑位置(58.2%)。

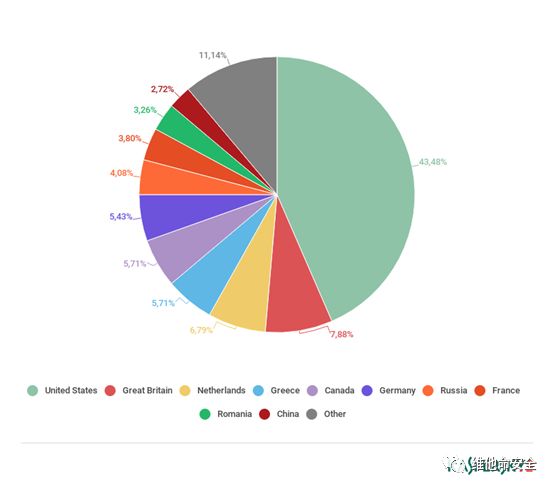

- 伴随着Mirai的C&C服务器数量的增长,美国(43.48%)、英国(7.88%)和荷兰(7.88%)的份额都有所增长。

一、新闻概览

2018年第四季度安全研究人员检测到许多新的僵尸网络,不仅仅包括Mirai变体,还包括首次出现于8月底的僵尸网络Chalubo。Chalubo的攻击活动在秋季不断增长。尽管其采用了Mirai的代码片段和与僵尸网络家族Xor.DDoS相同的持久性技术,Chalubo仍可算是专注于DDoS攻击的新产品(举个例子,其中一个被检测到的样本就用于发起SYN泛洪攻击)。10月份,Chalubo在野外更加活跃;研究人员检测到为不同架构(32位和64位ARM、x86、x86_64、MIPS、MIPSEL和PowerPC)而创建的不同版本,这清楚地表明Chalubo的测试阶段已经结束,正式的攻击活动正在进行。

还是在10月,研究人员发布了新僵尸网络Torii 的更多细节。该僵尸网络是一个月前由Avast研究人员发现的,它主要针对各种不同的IoT设备和架构。其代码与Mirai 具有很大的不同-Torii的隐藏性更好,持久性机制也更好,这也意味着它更加危险。Torii会收集受感染设备的详细信息,包括主机名、进程ID等,并将其发送给远程C&C服务器。但其目的仍然未知,目前还没有与之相关的DDoS攻击事件的报告。专家们认为或许Torii仍处于早期阶段。

Q4的另一个僵尸网络是DemonBot,它因主要劫持Hadoop集群而引人注意。该僵尸网络主要利用了执行YARN远程命令时的漏洞,其技术并不复杂,但其目标选择很有危险性:Hadoop集群旨在处理大数据,因此其计算能力十分超群。更重要的是,云集成的特性使得它们可以大大增强DDoS攻击的威力。根据Radware威胁研究中心的数据,超过70个漏洞利用服务器正在以每天100万次漏洞利用攻击的速度来传播Demonbot。DemonBot不仅可以针对Hadoop集群,还兼容大多数IoT设备,这意味着它可以轻易感染更多的目标。

除了新的僵尸网络之外,Q4还出现了新的攻击机制。例如,在冬季初,FragmentSmack攻击被证明比之前预计的还要危险。这种攻击利用了IP堆栈中的漏洞,将恶意数据包伪装成较大消息的分片进行发送。受到攻击的目标会尝试将这些分片数据包组合成完整的消息,或是将它们放入一个无穷无尽的队列中,从而导致所有计算能力被耗尽,合法的请求无法被处理。之前人们认为FragmentSmack攻击只针对Linux系统有效,但12月份芬兰研究人员发现这种攻击可有效作用于Windows7、8.1、10和WindowsServer以及90种Cisco产品上。

另一种危险的攻击方法则利用了CoAP协议。该协议于2014年被批准用于广泛的应用之中,旨在以较少的内存来实现设备间的通信。该协议是IoT设备的理想选择。由于CoAP是基于UDP协议的,因此它继承了后者的所有缺点,包括可用于DDoS攻击。之前,这并不是一个严重的问题,但在2017年11月至2018年11月期间,研究人员发现使用该协议的设备数量增长了近乎100倍,使得这种攻击成为一种危险的攻击方法。

除了潜在的新攻击手段之外,2018年末还出现了一个新的DDoS攻击平台:0x-booter。该平台首次出现于2018年10月17日,基于IoT恶意软件Bushido(一个Mirai变种)感染的超过1.6万个肉鸡,该平台支持发起最大容量为420Gb/s的DDoS攻击。借用了同类服务的代码,该平台以其简单易用、费用低廉和性价比高而更具危害性:只需要花费20到50美元,任何人都可以通过简单的界面发起一次DDoS攻击,还可以选择攻击的类别。据研究人员表述,仅在10月下半月该服务就被用于发起超过300次DDoS攻击。

正是凭借这些资源,在10月份日本视频游戏发行商SquareEnix遭到了一次强力的DDoS攻击。第一波攻击开始于10月初,恰与法国同行Ubisoft遭到的攻击同时(差不多是在10月4号,《刺客信条:奥德赛》发布的时间)。第二波攻击发生在几周之后。这些攻击导致用户在长达20小时的时间里无法访问其服务。

除此之外,2018年底发生的高调的DDoS攻击较少,但试图减少DDoS攻击的努力却在增长。根据网络安全研究人员的报告,美国外交理事会(CFR)提出一项全球倡议,呼吁公共和私人组织共同努力以减少僵尸网络的数量。

在此期间,执法机构也没有打瞌睡。10月份,美国公民AustinThompson因在2013-14年组织了多起DDoS攻击而被控有罪。他的受害者包括视频游戏/主要游戏开发商EA、索尼、微软等。

12月初,英国青少年GeorgeDuke-Cohan因向多个英国学校和旧金山机场发出炸弹威胁恶作剧而被判入狱服刑3年。此外,他还组织了多起针对IT博主Brian Krebs、DEF CON大会和数个国家的政府机构的DDoS攻击。他将在美国面临更多指控。

在圣诞节期间,FBI摧毁了15个DDoS即服务的网站,并向三名运营平台的嫌犯提出了指控。该行动之所以引入注目是因为这些网站长期伪装成压力测试网站,以逃脱法律的制裁。FBI发现,其中一些网站与近期针对游戏门户的一系列DDoS攻击有关。

二、季度趋势

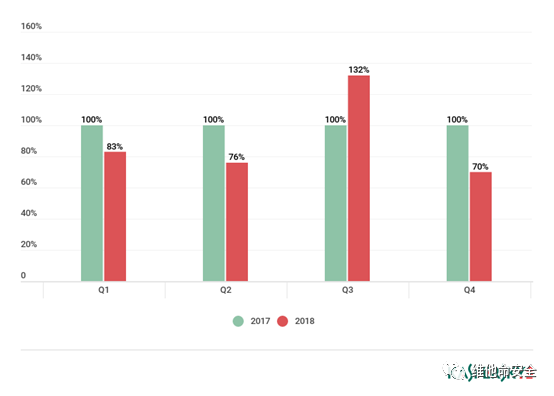

2018年我们观测到的DDoS攻击比2017年减少了13%。除了第三季度之外,每一季度的数字同比都在下降。而由于9月份的反常活动,第三季度的数字超过了2017年同期。最大的跌幅出现在Q4,其攻击数量仅为2017年同期的70%。

2017-2018,DDoS攻击数量的季度对比(2017年的数字为100%)

2018年全年DDoS攻击的平均持续时间稳步增长:从Q1的95分钟增长到Q4的218分钟。

正如我们在前几个季度的报告中反映的,最常见的攻击类型是UDP泛洪攻击。然而,在攻击时长方面,情况则完全不同,HTTP泛洪和HTTP混合攻击成为第一名 – 它们占了所有DDoS攻击活动的几乎80%。与之相反,今年UDP攻击的持续时间很少超过5分钟。

所有这些都表明,不成熟的、简易的DDoS攻击市场进一步萎缩,正如我们所预计的那样。在不断发展的UDP泛洪攻击防范措施面前,标准的DDoS攻击变得几乎毫无意义,而且这些攻击所需的技术资源在其它方面往往更有利可图,比如说挖矿攻击。

这种短暂攻击多数可能只是在试试水(赌一下目标没有进行安全防护)。对于犯罪分子而言,这只需要花费几分钟就可以发现他们的工具是否有效,并在无效时取消攻击。

与此同时,HTTP泛洪等更复杂的攻击(需要消耗较多的时间和精力)仍然很受欢迎,并且它们的持续时间仍处在上升曲线中。

这些趋势看起来将在2019年进一步发展:攻击数量继续下降,但攻击持续时间、攻击强度以及目标明确的攻击都将继续增长。专业技能的提升也很有可能出现,因为现今大多数资源的运营都不会受到初级DDoS攻击的影响,攻击者将不得不提升其技能水平以满足其客户的需求。

三、统计分析

3.1统计方法

卡巴斯基实验室在对抗网络威胁,包括各种不同的、复杂的DDoS攻击方面具有悠久的历史。安全专家们能够通过卡巴斯基DDoS情报系统监测僵尸网络的活动。

作为卡巴斯基DDoS防护方案的一部分,DDoS情报系统可以拦截并分析僵尸网络C&C服务器的指令。该系统是主动型系统,这意味着它不会等到用户设备受到感染/指令已被执行才进行防护。

本报告包含2018年第四季度DDoS情报系统的统计数据。

在本报告中,如果僵尸网络的攻击活动间隔未超过24小时,则被认为是一次单独的DDoS攻击。例如,如果同一个Web资源被同一个僵尸网络在间隔24小时或更长的时间之后再次攻击,则被认为是两次攻击。如果同一个目标被多个不同的僵尸网络攻击,则也被视为同一个攻击活动。

DDoS攻击的受害者及C&C服务器的地理位置都是根据其IP地址进行记录的。在季度统计中,本报告依据不同IP地址的数量来统计DDoS攻击目标的数量。

DDoS情报系统的统计数据仅限于卡巴斯基实验室检测和分析过的僵尸网络。请注意僵尸网络只是DDoS攻击的数种工具之一,本章节的内容并未涵盖报告期间内的所有DDoS攻击。

3.2季度总结

· 中国仍然在DDoS攻击数量排行榜上领跑,但其份额大幅下跌,从77.67% 跌至50.43%。美国还是第二名(24.90%),澳大利亚还是第三(4.5%)。榜单前十向俄罗斯和新加坡挥手告别,但迎来了巴西(2.89%)和沙特阿拉伯(1.57%)。

· 在目标的地理分布方面,领跑者还是中国(43.26%)、美国(29.14%)和澳大利亚(5.91%)。也就是说,中国的份额大幅下跌,而前十中其它国家的份额都增长了。

· Q4中大多数基于僵尸网络的攻击都发生在10月份,节假日和节前较为平静。至于一周的动态,攻击活动在一周的中间会上升,然后在周末会下降。

· Q4见证了近年来持续时间最长的攻击,持续了将近16天(329小时)。总的来说,短期攻击的比例轻微下降,但起伏不大。

· UDP泛洪攻击的比例显著增长,几乎占所有攻击的三分之一(31.1%)。然而,SYN泛洪攻击仍处于领跑位置(58.2%)。

· 伴随着Mirai的C&C服务器数量的增长,美国(43.48%)、英国(7.88%)和荷兰(7.88%)的份额都有所增长。

3.3地理分布

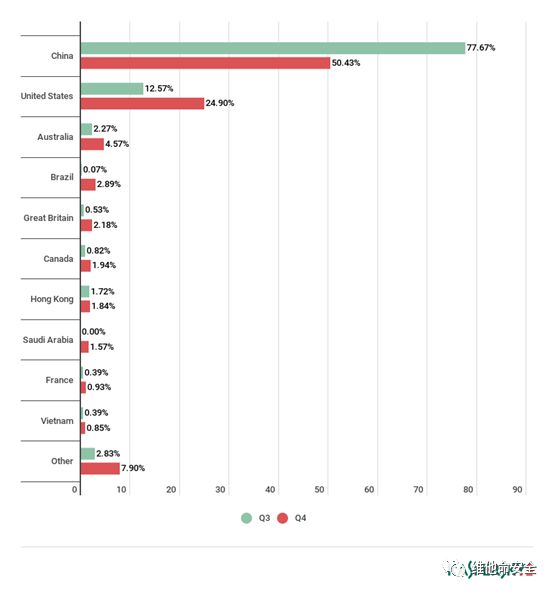

在2018年的最后一个季度,中国仍然是DDoS攻击数量最多的国家,虽然它的份额从77.67%下降至 50.43%,下跌了20多个百分点。

同一期间,第二名美国的份额几乎翻番,达到24.90%。与上一季度一样,澳大利亚赢得了铜牌,其份额同样翻番,从2.27%增长至 4.5%。中国香港的份额轻微增长,从1.74%增长至1.84%,这导致它下降至第六名,将第四名的位置拱手相让给巴西。虽然巴西的指标一直较为平静,但本季度它的份额为2.89%。

排行榜中的新客是沙特阿拉伯,其份额攀升至1.57%,第七名实至名归。这一次,前十名中没有给俄罗斯和新加坡留下位置。曾经连续多年位列前三的韩国在第三季度跌至11名,这一次它也没能重回前十,其排名继续下跌,跌至第25名。

与夏季和秋季初期相比,前十名中的其它选手的份额也都有所增长。前十名之外的其它国家/地区的总份额同样获得了增长-从2.83% 增长至 7.90%,增长了超过5个百分点。

2018年Q3及Q4,DDoS攻击的国家/地区分布

和DDoS攻击数量的国家/地区分布相呼应,攻击目标的国家/地区分布情况也差不多:中国领跑,但份额下跌了超过27个百分点,从70.58% 下跌至 43.26%。美国第二,份额从17.05% 增长至29.14%。第三还是澳大利亚,份额同样有所增长(5.9%)。

曾是前十名常客的俄罗斯和韩国这一次排名大幅下滑-类似于攻击数量中的排名,它们分别下跌至第17名和第25名。取代它们的分别是前十中的新客-巴西(第四,2.73%)和沙特阿拉伯(第五,2.23%)。与上一季度的排名相比,本季度中其它国家/地区的份额都稍稍增长。而加拿大的份额出现了翻倍,从1.09%增长至2.21%,在前几个季度中它的份额都在1%左右波动,从未超过1.5%。

前十名之外的国家/地区的总份额几乎增长了两倍:从3.64%增长至9.32%。

2018年Q3及Q4,DDoS攻击目标的国家/地区分布

3.4攻击动态

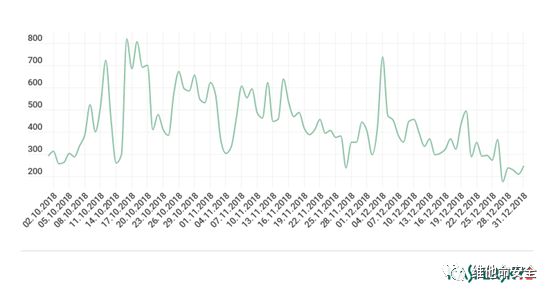

大多数攻击高峰出现在第四季度初(10月份),此外,在12月初出现了一波小高峰。与去年同期不同,没有与秋季和冬季节假日相关的明显高峰,情况几乎相反:节后时期更为平静。风暴最猛烈的日子是在10月16日和18日,以及12月4日;最平静的一天则是12月27日。

2018年Q4,DDoS攻击数量的动态变化

在第三季度中,DDoS攻击在一周的几天内分布较为平均,但在第四季度则出现了较大差异。最平静的一天是周日(占所有攻击的12.02%),而最为活跃的一天是周四,占所有攻击的15.74%。这里可以看到DDoS攻击在日期上的一些相关性:第四季度中周末和假期都比较平静。

2018年Q3及Q4,DDoS攻击的一周分布

3.5攻击类型及持续时间

Q4持续时间最长的攻击共持续了将近329个小时(接近14天);上一个持续时间如此之长的攻击要追溯至2015年底。相比Q3中持续时间最长的攻击(239个小时,约10天),这一次几乎是它的1.5倍。

与Q3相比,Q4中持续时间超长(超过140小时)的攻击的比例轻微增长(增长了0.01个百分点),达到0.11%。持续时间相对较长(50-139个小时)的攻击同样有所增长,从0.59%增长至1.15%。持续时间为5-9个小时的攻击大幅增长,从5.49%增长至9.40%。

相应地,持续时间小于4个小时的短期攻击的比例轻微下降,降至83.34%。作为对比,在Q3中它们占所有攻击的86.94%。

2018年Q3及Q4,DDoS攻击持续时间(小时)的分布

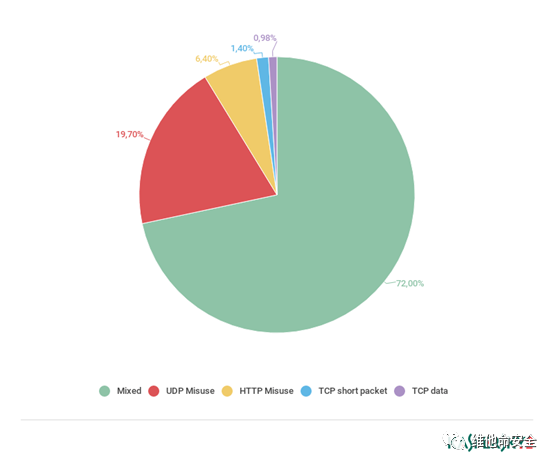

Q4中DDoS攻击类型的分布也出现了一些变化。SYN泛洪攻击仍然是最常见的攻击,但其份额从83.20%下降至58.20%。这使得UDP泛洪攻击的份额增长至所有攻击的近三分之一(31.10%),相比之下Q3中它的份额仅为11.90%。

第三名是TCP泛洪攻击,其份额也上升了,达到8.40%。HTTP攻击的份额下跌至2.20%。ICMP泛洪攻击仍排在最后一名,其份额下跌至0.10%。

2018年Q4,DDoS攻击类型的分布

与Q3相比,Q4中Windows和Linux僵尸网络的份额几乎没有变化。Linux僵尸网络的份额轻微增长至97.11%,相应地,Windows僵尸网络的份额下跌了相同的幅度(1.25个百分点),跌至2.89%。

2018年Q3及Q4,Windows/Linux僵尸网络的比例

3.6僵尸网络的地理分布

在托管的僵尸网络C&C服务器的数量方面,美国仍处于领先地位,甚至将领先优势从37.31%扩大至43.48%。俄罗斯(4.08%)将第二名的位置让给了英国(7.88%),自己跌至第七名。荷兰获得了铜牌,其份额从2.24%增长至6.79%。值得注意的是,所有这些增长都归功于Mirai的C&C服务器数量的增长。

意大利和捷克共和国离开了榜单前十,而德国(5.43%)和罗马尼亚(3.26%)成为新的前十成员。中国(2.72%)的排名继续下降,在Q4中仅仅排名第十。

2018年Q4,僵尸网络C&C服务器的国家/地区分布

四、结论

连续第三个季度,DDoS攻击数量、攻击目标及C&C服务器数量的前十国家/地区榜单继续波动。之前DDoS攻击活动相对较低的国家/地区现在增长强劲,而曾经占主导地位的则在下降。这很可能是执法机构和其它打击僵尸网络的举措的努力的结果。另一个可能的原因是在过去DDoS攻击不可行的地区现在有了更好的通信基础设施。

如果这一趋势继续下去,下一季度的榜单前十名很可能会出现更多的新面孔。而从长远来看,不同国家/地区的份额将会趋向平衡。

原文链接:https://securelist.com/ddos-attacks-in-q4-2018/89565/

声明:本文来自维他命安全,版权归作者所有。文章内容仅代表作者独立观点,不代表士冗科技立场,转载目的在于传递更多信息。如有侵权,请联系 service@expshell.com。

联系我们

联系我们 在线留言

在线留言 京公网安备11011202100645号

京公网安备11011202100645号