CIO和CISO越来越多地转向运用红队测试来评估公司网络弹性。红队演练是复刻真实黑客所用战术、技术和流程(TTP)的针对性模拟网络攻击。这种演练往往从“一无所知”的角度切入,且不提供即时满足:通常持续4至6个星期,能收获对安全风险和可采取措施的更好理解。

红队演练的发现与来自渗透测试的发现大为不同。其中关键就是红队演练的涵盖面更广,不仅仅揭示技术层面的漏洞,还有人员和过程的。

获得模拟攻击者在安全运营中心(SOC)无法跟踪的情况下会做些什么的真实数据,对提升SOC技术和磨砺安全团队成熟度极有价值。

从最近6年对欧洲、美国和亚太地区横跨金融、零售、监管、医疗、政府和媒体行业的红队演练的调查结果来看,模拟攻击者与目标的互动存在几个关键 “轴点”,这些轴点就是将攻击从烦人的入侵转向客户潜在灾难的推动点。

一、糟糕的凭证管理

整理6年红队演练统计数据时最令人意外的发现就是:糟糕的凭证管理竟然位列脆弱点榜首。

虽然一些测试中需要获取域管理员凭证,但大家都没想到竟然85%的红队测试以此为关键突破点,比上面列第二位的网络分隔高出20%。

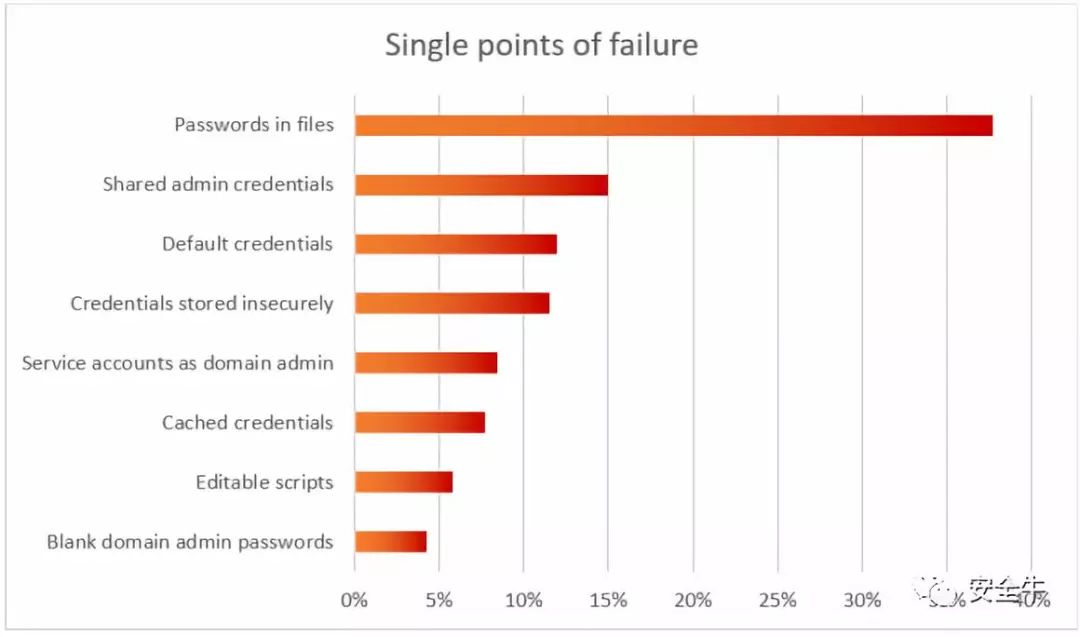

进一步分析该结果又揭示出了红队获取凭证的几条路径,分为增大风险类和造成即时故障类。

最常见的单点故障点是域管理员级别的高权限账户口令,那些要么被加到登录脚本里,要么存到共享文件中“以防有人忘记”的。

共享文件夹中的内容通常网络中的任何人都可以读取,这就导致了凭证泄露风险。无论是在用户间还是在账户间共享,管理员凭证共享操作都会极大方便红队或攻击者获取这些凭证。其他问题也都是每个系统管理员都知道自己不应该犯的常见问题。

至于增加风险但不会造成单点故障的问题,红队大多指向账户配置选项问题。

一个很常见的现象是:高权限账户的口令长期不改(甚至沿用5年以上),或者本地管理员给部门辖下每台PC都设置相同的口令。

但更突出的问题是重要账户的口令太过好猜或太好破解——因为不够复杂。

二、网络分隔

红队测试多半(2/3的概率)能够从初始入侵点浸染至整个网络,直到找出目标“宝藏”。

十年前就在谈论的脆弱网络边界和柔软内部网络如今依然成立。证据表明,任意联网设备都能接入任意系统的环境下,攻击者最终切入目标系统是注定的。

不过,随着虚拟桌面基础设施(VDI)、新软件工具和先进托管防火墙的兴起,公司企业和组织机构无需重构便可解决该问题了。

三、缺乏修复和遗留未受支持的软件

修复操作排名第三毫不令人意外,但仍是系统管理员的眼中钉,也是攻击者的巨大机会。即便是做了基础修复操作(比如设置了Windows更新周期)的企业,也总会有其他脆弱软件遗留,可供攻击者利用来提升权限和攻击其他用户或系统。最容易被攻击者用于深入挖掘企业网络的几个领域是:

1. 第三方软件

系统中安装的所有软件都需要维护,要应用最新版本及补丁。无论是开源FTP软件FileZilla、公司管理工具,还是Chrome浏览器,所有软件都需纳入修复过程。

2. 业务应用

业务应用往往也置于网上,却未受到良好的维护和修复。或者根本没有修复补丁,业务应用依赖过时软件且公司未采取任何风险缓解操作。

3. 操作系统更新

尽管比第三方和托管应用补丁修复情况稍好,操作系统补丁依然缺乏普遍且一致的应用。

4. 过时操作系统

公司企业中仍能找到 Windows 2003 和XP的身影。都知道这些系统漏洞满布,但公司企业和组织机构却仍未成功根除他们的存在。这些系统不仅过时且脆弱,还会阻碍与之联网的现代系统采用一些最新安全设置。

5. 不再受支持的硬件

与软件一样,硬件也会失去支持,变得脆弱,需要修复。不再受支持却仍未被替换的硬件也能成为攻击者的宝库,用以获取对网络的更多访问权。

6. 浏览器插件

如果采用现代浏览器,这个问题就不是问题。但红队仍找到了大量的Flash、过时版本的Java和Adobe产品——可供攻击者在需要的时候很方便地侵入员工桌面电脑。

声明:本文来自安全牛,版权归作者所有。文章内容仅代表作者独立观点,不代表士冗科技立场,转载目的在于传递更多信息。如有侵权,请联系 service@expshell.com。

联系我们

联系我们 在线留言

在线留言 京公网安备11011202100645号

京公网安备11011202100645号