微软安全响应中心 (MSRC) 在 GitHub 上发布 PPT,说明了如何编写并润色高质量的漏洞报告并对漏洞奖励计划进行了介绍。

奖励哪些安全研究?

微软奖励的安全研究包括:微软 Office Insider(最高1.5万美元)、微软 Edge 浏览器(最高1.5万美元)、Azure DevOps(最高2万美元)、微软 Cloud Bounty(最高2万美元)、Windows Insider Preview(最高5万美元)、微软 Identity(最高10万美元)以及微软 Hyper-V(最高25万美元)。

微软指出,2018年发出的奖励超过200万美元。

哪个国家的研究员收获最多赏金?

微软指出,仅在2018年,就向印度研究人员颁发了超过9万美元的奖励,比2017年增长了2倍。四名印度研究员位列安全研究员百强名单中,他们在2018年就提供了微软产品和服务的研究成果。

如何提高获得赏金的几率?

微软提出两点:关于高价值资产的影响巨大的漏洞报告获得的奖励更高。而高质量的报告获得更高额奖金。研究人员需要向微软展示如何复现研究成果。

(1)阅读漏洞简介确定研究方向。漏洞简介说明的是微软所关注且将颁发赏金的漏洞。通过这份简介确定投入时间、能量和创造性的方向,如果不在关注范围,则赏金为零。

(2)使用 STRIDE 模型沟通漏洞影响。理解 STRIDE 模型以便和微软“讲同一种语言”并借此在报告中说明漏洞的影响。微软对该模型的阐述如下:

|

STRIDE |

概述 |

|

Spoofing (欺骗) |

涉及非法访问并使用其它用户的认证信息,如用户名和密码。 |

|

Tampering(篡改) |

涉及恶意修改数据。示例包括对永久性数据进行未授权更改,如修改数据库中的数据,以及当数据在开放的网络如互联网中在两台计算机中传输时进行修改。 |

|

Repudiation(否认) |

与拒绝执行某动作但无法由其它方证明的用户相关:例如,用户在系统中执行了某种非法操作,但无法跟踪被禁止的操作。“不可否认性”是指系统能够抵制否认威胁的能力。例如,购买了某商品的用户必须在收到商品时签收。供应商可以更具已签收的收据作为用户确实已收到包裹的证据。 |

|

Information Disclusure(信息泄漏) |

涉及将信息泄漏给本不应访问该数据的人员。例如,用户能够读取本不应访问的文件,或者入侵者能够读取两台电脑之间正在传输的数据。 |

|

Denial of Service (拒绝服务) |

拒绝服务攻击指的是拒绝向合法用户提供服务。例如,使 Web 服务器临时不可访问或不可用。必须防御某种类型的拒绝服务攻击以改进系统可用性和可靠性。 |

|

Elevation of Privilege (权限提升) |

低权限用户获取权限访问,因此具有足够攻陷或破坏整个系统的权限。权限提升威胁包括攻击者有效地渗透所有的系统防御措施并成为受信任系统本身的一部分的情况,这种情况确实非常危险。 |

STRIDE + 严重等级 = 赏金

|

STRIDE |

赏金(美元) |

|

|

“严重”等级 |

“重要”等级 |

|

|

远程代码执行 |

最高2万 |

最高1.5万 |

|

权限提升 |

最高8000 |

最高5000 |

|

信息泄漏 |

最高8000 |

最高5000 |

|

欺骗 |

无“严重”等级报告 |

最高3000 |

|

篡改 |

无“严重”等级报告 |

最高3000 |

|

拒绝服务 |

不在赏金范围内 |

不在赏金范围内 |

(3)高质量报告=高赏金

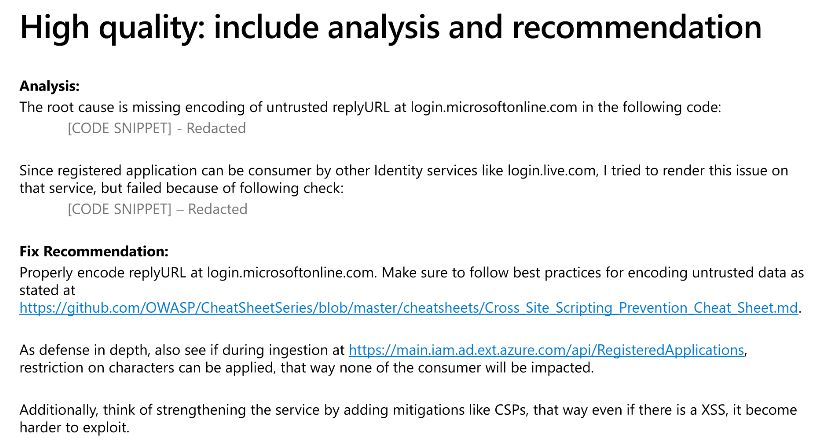

多做一步,多拿奖金。向微软工程团队提供简洁明了的漏洞复现步骤,包括必要的版本或配置信息。清晰、详尽、编写良好的指令或者甚至是短视频都或获得两倍的奖金。提供攻击视频、根因分析以及对潜在修复方案的思考得到的赏金甚至更多。

(4)案例

-

无报告的报告即无法复现的报告

主题:你家产品崩掉了

说明:兄 dei,快修复吧,一切都崩掉了。

-

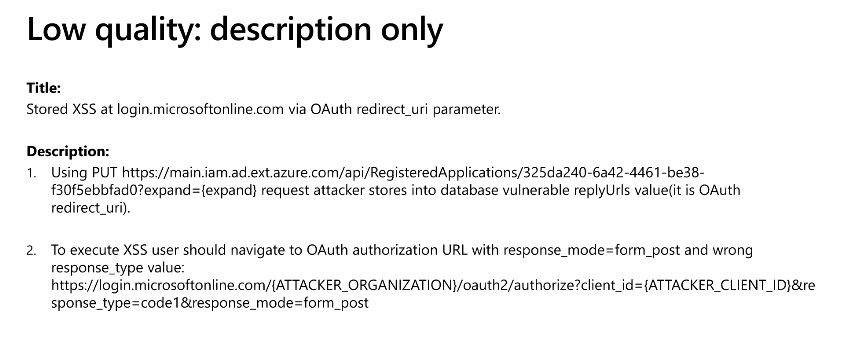

低质量报告:仅有说明

-

质量中等的报告:增加了复现步骤

-

高质量报告:包含分析和修复建议

STRIDE + 质量+严重等级=赏金

|

影响 |

质量 |

“严重”级别 |

“重要”级别 |

“中低危”级别 |

|

远程代码执行 |

高 |

2万 |

1.5万 |

0 |

|

中 |

1.5万 |

1万 |

||

|

低 |

1万 |

5000 |

||

|

权限提升 |

高 |

8000 |

5000 |

|

|

中 |

4000 |

2000 |

||

|

低 |

3000 |

1000 |

||

|

信息泄漏 |

高 |

8000 |

5000 |

|

|

中 |

4000 |

2000 |

||

|

低 |

3000 |

1000 |

||

|

欺骗 |

高 |

N/A |

3000 |

|

|

中 |

1200 |

|||

|

低 |

500 |

|||

|

篡改 |

高 |

N/A |

3000 |

|

|

中 |

1200 |

|||

|

低 |

500 |

|||

|

拒绝服务 |

高/低 |

不在范围内 |

||

(5)其它技巧

说明你的假设条件。在报告中包含环境设置详情以避免复现问题并使我们的工程团队能够更快地着手准备解决方案。

从攻击者的角度考虑问题。要理解漏洞的严重程度,站在攻击者的角度思考问题。他们利用该漏洞会得到什么?思考攻击场景可能会让你发现其它问题、更明确的高影响场景,并且解锁更高赏金。

漏洞奖励计划策略更新提供更高更快的赏金

赏金级别和范围的提升。Windows 产品的最高赏金从1.5万增加至5万。Cloud 产品的最高赏金从1.5万增加至2万。Azure 赏金范围扩大。2019年将继续扩大赏金范围。

对复现的赏金。在云、Windows和 DevOps 奖励计划中,增加了对复现(数周)而非对修复方案(数月)的奖励。

新的重合策略。如果你是首个报告某个我们内部已了解但尚未修复的漏洞的研究员,我们仍然会提供全部赏金。

总结

总结一下:

-

要关注高影响、在赏金范围内的目标。

-

高质量的报告获得更多赏金(复现步骤、攻击场景、根因分析)。

-

漏洞奖励计划范围将持续变化并增加。

参考链接

https://github.com/JarekMSFT/Presentations/blob/master/Getting%20to%2010K_Nullcon2019.pdf

https://docs.microsoft.com/en-us/azure/security/azure-security-threat-modeling-tool-threats#stride-model

声明:本文来自代码卫士,版权归作者所有。文章内容仅代表作者独立观点,不代表士冗科技立场,转载目的在于传递更多信息。如有侵权,请联系 service@expshell.com。

联系我们

联系我们 在线留言

在线留言 京公网安备11011202100645号

京公网安备11011202100645号