本周二,专注政府、行业和学术信息安全内容的非营利性组织 MITRE CWE 团队发布了 CWE Top 25 榜单,列出了25个最危险的软件错误。

这些 CWE 代表着软件中最常见的关键弱点,它们是软件实现中出现的bug、设计缺陷或其它错误,包括缓冲区溢出、路径名称遍历错误、不必要的随机化或可预测性、代码评估和注入、缺乏数据验证等等。

CWE和CVE 的不同之处在于,前者是漏洞的前兆。MITRE组织的一名项目经理Chris Levendis 解释称,“在适当的运营条件下,一个弱点能够编程可利用的漏洞。”

安全代码审计软件保证组的一名组长 Drew Buttner 表示,这是继2011年以来首次对该榜单的更新。

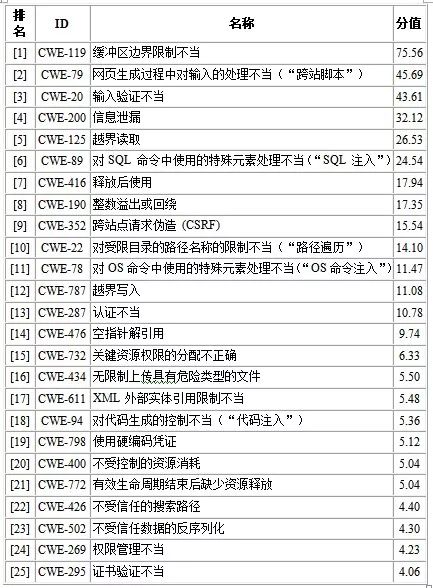

2019年 CWE Top 25 完整榜单如下:

表中的“分值”表示捕获到CWE漏洞是根因的频率以及预测的利用严重程度。

Buttner表示,榜单中约三分之一的弱点是新出现的,余下的三分之二的弱点也出现在2011年发布的 CWE Top 25 榜单中。8年来一直名列榜单中的弱点包括“无限制上传具有危险类型的文件(CWE-434)”、“SQL注入(CWE-89)”和“OS命令注入(CWE-78)”。他表示,“它们继续成为普遍且危险的弱点”。

不过,“OS 命令注入 (CWE-78)”弱点也没有那么常见了,从2011年的榜单霸主降到2019年的第6位。同样,使用硬编码凭证 (CWE-798) 也从第7位降到第19位。

Buttner还注意到,某些老旧问题因为开发人员的勤奋努力而消失。例如曾出现在2011年榜单上的CWE-134 即无法控制的格式字符串在2019年的榜单中消失。

在2019年 CWE Top 25 榜单中,“输入验证不当 (CWE-20)”排名第3位,但并未现身于2011年的榜单上。排名第4位的“信息暴露(CWE-200)”弱点也并未出现在2011年榜单中。

榜单评判方法发生变化

不过2011年的榜单和2019年的榜单并不能相提并论,因为编撰这两个榜单的方法已发生变化。Buttner表示,2019年以前的榜单基于编译 CWE 列表的行业专家的主观讨论,而今年的榜单基于NVD 漏洞库和CVSS 评分。

Buttner指出,刚刚发布的2019年 CWE Top 25 榜单也因为漏洞搜寻工具的改进而有所变化。“静态分析技术的发展真真切切地帮助开发团队识别并找到这些错误类型。”

MITRE使用的由数据驱动的新方法并未导致它冷落技术人员。Buttner表示,“我们和社区讨论得越多,我们就越能互相学习并能让榜单变得更加健壮。”

另外,MITRE CWE 团队还公布了排名第26到第40的弱点,供开发人员分析 Top 25 榜单作参考或者修复软件使用。

历年 CWE Top 25 榜单可见:https://cwe.mitre.org/top25/archive。

原文链接

https://www.theregister.co.uk/2019/09/18/the_25_most_dangerous_software_weaknesses/

https://cwe.mitre.org/top25/archive/2019/2019_cwe_top25.html

声明:本文来自代码卫士,版权归作者所有。文章内容仅代表作者独立观点,不代表士冗科技立场,转载目的在于传递更多信息。如有侵权,请联系 service@expshell.com。

联系我们

联系我们 在线留言

在线留言 京公网安备11011202100645号

京公网安备11011202100645号