这可能是史上最强的iPhone越狱工具了。

永久有效,无法阻挡的那一种。

从iPhone 4s到iPhone X,所有设备都支持。

工具叫Checkm8,已经开源了,是个名叫axi0mX的研究人员刚刚宣布的成果。

GitHub项目收获了1200星,推特半日点赞也已破万:

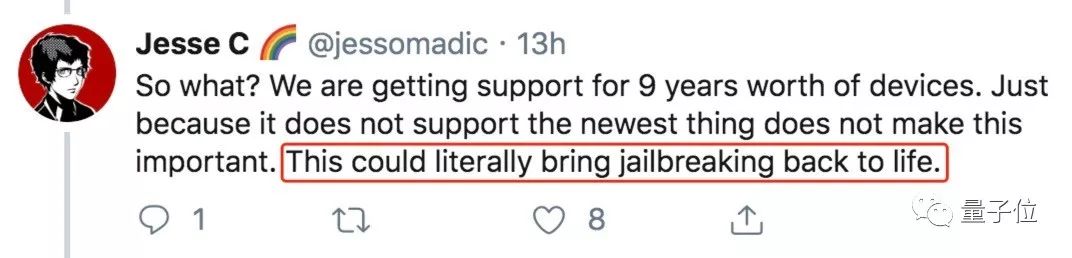

虽然这些年,越狱不像从前那么受欢迎了,但许多人都觉得,这强大的工具能重新点燃破解iPhone的火花。比如:

它完全可以让越狱这件事起死回生。

到底是怎样的开源工具,让人感受到了这样强大的力量?

没有什么能够阻挡

Checkm8破解工具,利用了iOS原始代码中的弱点。具体点说,是Bootrom代码的弱点。

Bootrom,就是远程启动ROM (只读存储器) 的接口,在苹果设备上又叫SecureROM。

那么,漏洞是怎么发现的呢?作者说:

去年夏天,苹果发了iOS 12的Beta版本。在这里面,苹果给iBoot USB代码里的一个关键漏洞打了补丁。

然后,作者就给这补丁做了个“逆向工程 (Reverse Engineering) ”,通过USB连接,便能利用那个漏洞了。

这种方法之所以说是“无法阻挡”,就因为ROM是只读,不能覆盖,也不能在更新系统的时候用补丁修复。

虽然说,这类方法并不是第一次出现:

但上一个利用Bootrom漏洞的开源工具,诞生在2010年,那时还是iPhone 4的年代。

而如今的新工具,可以用在所有搭载A5-A11芯片的iPhone上,就是从iPhone 4s一直到iPhone X都受用。还有许多iPad版本也适用。

中间隔了快10年,版本支持却无缝衔接,令人感动。

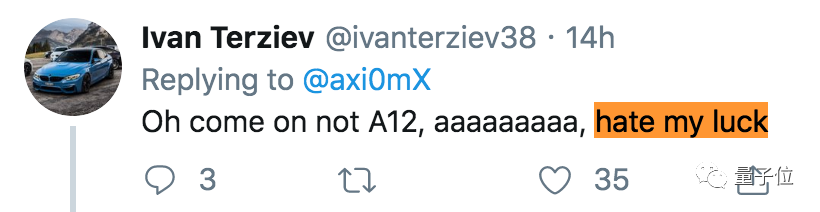

但苹果在A12芯片上,修好了这个漏洞。所以,从XS/XR开始就用不上了。

听到这个消息,甚至有人因为自己刚买了新手机,而感到时运不齐:

沃去不支持A12,啊啊啊啊我这也太非了……

有人问作者,为什么要开源一个这样的工具。

他说,因为之前那些给老iPhone开发的越狱软件,真的让iOS变得更好了;现在又有了新方法,需要越狱的人,就不用一直守着iPhone 4了。

有了Checkm8,越狱社区又可以充满生机了。比如,the Verge说:

未来的可能性是无限的:比如永远不会因系统更新/签名撤销而恢复原状的越狱设备,比如可以降级、轻松回滚到从前版本的iOS设备,比如双启动的iOS设备,等等等等。

当然,新工具也还有不完美的地方。

有什么缺憾?

首先,它还是个初期产物,不是那种打包好了、用户下载安装、直接就能拿去破解iPhone的软件。

作者便在项目里提到:

这是给研究人员用的,暂时还不能像Cydia (著名破解软件) 那样拿去破解手机。

他还在推特里补充说明了:

研究人员和开发者,可以用它来转储SecureROM,可以用AES引擎给钥匙包解码,也可以把设备降级来启用JTAG。

其次,必须要通过USB才能触发。每次越狱,还要先连接到电脑才行,这也会从一定程度上限制使用。

不过作者说过,要在现有基础上,开发出不靠电脑的破解工具,也是很有可能的。

第三,也是比较重要的一点,就是安全问题。

有人恶意使用工具的话,可以绕过iCloud锁,盗取其他用户的信息;也有可能,给用户安装有毒版本的iOS。毕竟,系统更新也拯救不了Bootrom。

但还有不少研究人员认为,Checkm8工具的出现,会给苹果设备的安全格局带来一次重大的转变:

因为,越狱社区致力于摆脱苹果生态的限制,一部分也是为了进行大量的安全分析。而有了这个工具,他们想要解开更多设备,就容易多了。

并且,以研究人员的能力,应该可以让设备们跟上iOS的更新。有了新工具,他们既能更快地发现漏洞、向苹果汇报,还可以保护自己的设备免受攻击。

说到向苹果报bug……

赏金计划

苹果素有悬赏发现漏洞的传统,叫做“漏洞赏金计划 (Bug Bounty Program) ”。近年来,赏金还越来越高了。

上个月,苹果还在2019黑帽大会上,宣布百万美元悬赏iPhone和Mac的漏洞。

这从一方面也体现出,人类们对iPhone越狱的热情,不像从前那样高涨了。

许多人期待着,这次出现的新工具,可以给越狱社区带来新的生机。

开源传送门:https://github.com/axi0mX/ipwndfu

参考链接:https://www.theverge.com/2019/9/27/20886835/iphone-exploit-checkm8-axi0mx-security-flaw-vunerability-jailbreak-permanent-bootrom-ioshttps://www.wired.com/story/ios-exploit-jailbreak-iphone-ipad/

声明:本文来自量子位,版权归作者所有。文章内容仅代表作者独立观点,不代表士冗科技立场,转载目的在于传递更多信息。如有侵权,请联系 service@expshell.com。

联系我们

联系我们 在线留言

在线留言 京公网安备11011202100645号

京公网安备11011202100645号