移动通信网络不仅仅服务于个人消费者,更重要的是将服务于垂直行业,衍生出丰富的差异性业务。各种垂直行业的业务与应用类型各不相同,他们所面临的安全风险和威胁各不相同,同时各垂直行业对安全本身的诉求也各不相同。

5G网络通过在统一的网络基础设施之上构建多个虚拟化逻辑网络切片的方式来满足这些垂直行业的差异化需求。

因此,需要研究面向不同垂直行业用户和不同应用需要的网络切片安全问题,对行业用户和应用按需提供灵活、可定制性的多等级差异,性安全防护能力,保障信息的合法使用。

下一代的5G网络融合了如虚拟化、NFV和 SDN等新的技术,提出了全新的“网络切片”解 决方案来应对不同业务之间差异化的服务要求,NGMN的《5G白皮书》描述了网络切片的概念以及运营商对网络切片的需求。“网络切片”是一组 带有特定无线配置和传输配置的网络功能的集合,可为运营商在同一套物理设备上提供多个端到端的虚拟网络。

这些网络功能可以灵活部署在网络的任何节点(接入、边缘、核心),以便适配运营商期望的任何商业模式。切片技术引入5G网络后,针对不同应用的差异化需求提供了更好的支持,但同时又面临许多新的安全挑战。

在无线接入网络切片和核心网切片之间,存在信令和数据的通信。针对所有的切片内部通信,必须要对接口进行保护以避免攻击,否则会导致整个网络切片的功能被破坏,或者切片被操纵,脱离正常的工作逻辑。

网络切片面临的安全威胁

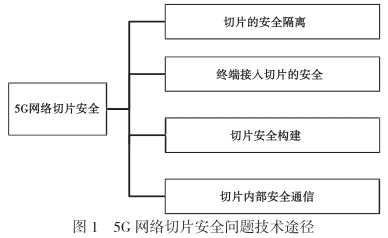

网络切片面临的安全威胁如下:切片的安全隔离保障、终端接入切片的安全保障、切片的安全管理保障、切片内部实施子切片间的接口保护等等,如下详述。

网络切片的安全隔离:在没有隔离的情况下,攻击者可以从一个切片发起向另一个切片的攻击。具有弹性容量特性的切片可能消耗其它切片的资源, 从而导致其它切片资源不足,不能提供正常的服务;攻击者还可以在非法接入一个切片之后,窃取其它切片的信息,特备是在当单个UE同时接入多个网络切片时,终端的隔离性问题就显得非常重要。

终端接入切片的安全:在终端进行切片选择过程中,数据有可能被篡改或伪造,这可能导致切片选择错误,使UE不能从正确的切片获得服务或者使未订阅服务的UE被接入切片;用户在网络切片选择过程中使用的隐私信息可能被拦截或监听;如 果UE接入切片缺乏认证和授权,则非授权的UE可能会进入到网络切片中消耗切片资源;如果对服务的接入缺乏合适的授权机制,则可能导致不同类型的攻击行为。如果接入过程没有受到保护,窃听接入链路的攻击者可能获得一些敏感服务权限,甚至得到相关的信息并劫持正在进行的会话注入自己的数据报文;攻击者还可通过重放窃听到的报文,导致系统不必要的运行超载,影响系统可用性和服务质量。

网络切片管理的安全:系统向操作者提供了对切片的管理能力,比如设置资源共享的参数或者动态创建网络切片,这种能力必须掌握在被授权的操作者手上。攻击者如果非法获取了对切片的管理能 力后,终止一个切片的运行或者损害一个关键的网络功能)。

切片内部通信安全:5G系统中有许多网络切片,比如缺省网络切片,或者为特殊租户和专用应用创建的专用网络切片。当网络切片完成专用网络功能的时候,切片之间的通信将不可避免。

网络切片安全技术途径

因此针对5G网络切片存在的隔离、安全传输 等问题,首先需要研究虚拟网络切片的构建技术, 建立虚拟网络安全服务功能模型,为不同安全等级 的虚拟网络切片的构建提供理论支撑与方法指导;研究基于NFV/SDN的多级密码安全保障机制,建立切片内、切片间的安全通道,确保数据传输的机 密性、完整性以及防重放攻击等。研究切片内与 切片间的数据转发与边界控制机制,实现子切片间 数据的安全转发,并实施基于安全策略的数据流控 制,防止非法或未授权数据流的越界;

其次,在网 络切片的安全隔离技术方面,构建一个独立的安全 资源通道,以达到不同切片之间私有数据、网络资 源、安全资源的隔离,从而防止数据的流动,资源 的侵占,以避免用户信息的泄漏。5G网络切片技 术将会支持更加丰富的服务和应用,不同的业务产 生差异化的安全需求,针对不同业务功能的虚拟 网络切片的安全保护机制需要作出相应的调整和改 变,保障不同应用场景下切片间存在的差异化安全 机制,如算法、协议甚至机制完全不一样。

再次,5G需要支持海量设备的接入管理,因 此需要考虑终端设备与网络切片间的安全接入问 题,同时兼顾效率,实现无线移动终端设备的高效 安全接入。需要通过研究各种差异化接入场景下的 认证和授权方法、密钥共享方式,研究制定统一的 切片安全接入框架和流程。

综上所述,突破网络切片的安全防护技术的途 径如下图1所示。

2.1网络切片的安全隔离技术

在5G网络中,业务资源不再被本地用户拥有, 而是被分布式地存储在云中,其数据是不可控的, 多租户的数据边界较为模糊,存在着共有数据与私 有数据间的非法迁移、不同租户数据间非法流动等 安全风险,因此,如何实现租户公用数据与私有数 据、不同租户数据间的安全隔离与控制,是5G网络下虚拟网络安全切片构建的关键。

为确保不同租户资源、数据分布在各个独立的 虚拟安全切片中,研究方向可以分为两个层面,一 个为逻辑边界层面,一个为数据层面。在逻辑边界层面,重点对租户资源安全边界进行标识与识别,实现基于虚拟转发表的租户数据隔离与控制;在数据层面,将租户标识与租户数据进行绑定,实现公用数据与私有数据、多租户私有数据间的有效区分, 通过基于标识的访问控制机制,限定租户数据在虚拟机间的信息流动,防止租户私有数据的泄露与聚合泄露,保障租户数据的安全。

(1)面向逻辑边界层面的安全隔离与控制

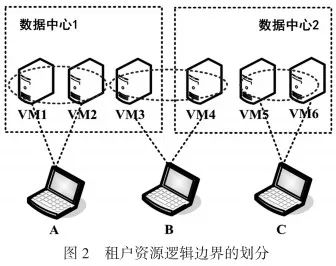

从多租户逻辑边界划分与识别、多租户安全边 界检测与多租户安全边界隔离与控制展开研究,在 多租户逻辑边界划分与识别方面,通过划分租户资 源虚拟域,并进行虚拟域与租户标识的逻辑绑定, 通过对不同租户的服务请求进行量化分析,识别非法租户越界访问行为。同时,针对租户数据在边界的流动,基于虚拟转发表设定安全防护策略,限定租户数据在虚拟网络切片内转发,从而控制租户数 据不能在网络切片间进行非法流动。租户资源逻辑边界的划分如图2所示。

(2)面向数据层面的安全隔离与控制

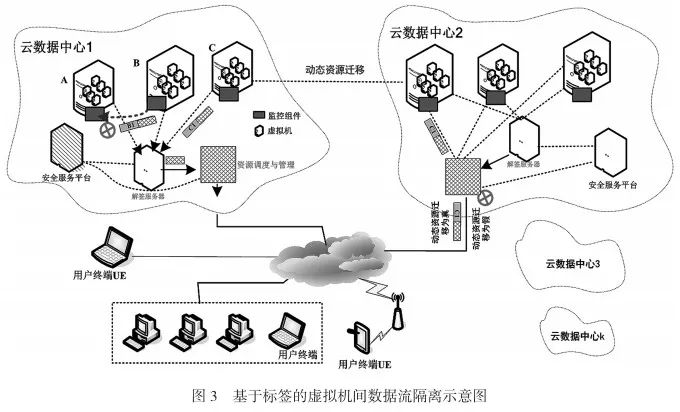

为保证租户私有数据的安全性,须对租户数据 进行识别,赋予不同权限,以控制不同租户虚拟机 之间数据流的非法流动,防止租户私有数据信息泄 露。其基本思想如下图3所示。

设计虚拟机或物理 服务器监控机制,提取租户数据流中的租户标识,依据租户标识,判断数据流是否属于此虚拟机的租户,若不是,则禁止数据流的流入;设计云数据中心数据流监控机制,当租户数据流入到其他云数据中心的虚拟机时,判断数据流是否为此数据中心的 数据,若不是,则判断虚拟机是否发生了迁移,若未迁移,则禁止该租户数据的流入,否则,依据租 户标识,将数据合法迁移到相应的虚拟机中。

通过逻辑边界和数据两个层面的安全隔离,旨 在构建一个UE的接入访问虚拟域,以达到租户公 有数据与私有数据的隔离、租户私有数据之间的隔离,从而防止租户数据流的流动,避免租户信息的 泄漏,为虚拟网络安全切片的构建奠定基础。

2.2终端访问切片的安全技术

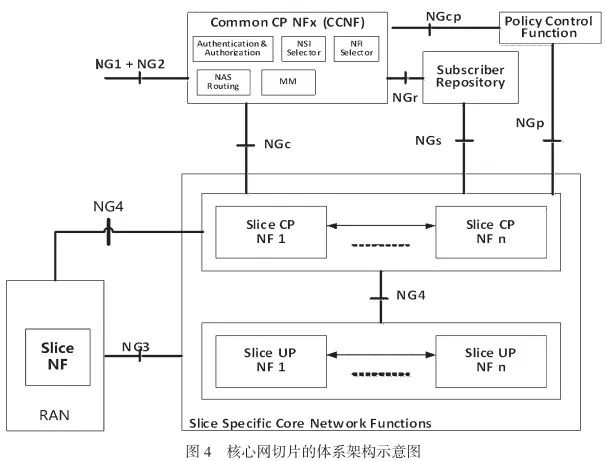

在下一代5G网络系统中,有大量的网络切片 可用,但是需要研究并建立一种终端怎样安全的选 择和接入正确切片的保障机制,以确保切片可以被 UE正确地选择和接入。下图4为核心网切片的体系架构示意图,其中NG1、NG2为控制平面交互接 口,NG3为核心网与接入网的数据面交互接口。

CCNF为通用控制网络功能实体,CCNF是一 组核心网控制平面功能集,支撑多个网络切片实例, 通过访问用户订阅数据库的信息完成用户认证和授 权,移动性管理,网络切片实例选择以及NAS路由功能。

SSNF为切片专用网络功能,针对一个用户的 专用虚拟网络功能,与其它切片不能共享。

PCF为策略控制功能实体,完成切片选择的安 全控制策略以及SSNF对应用户的相关处理策略;

SR为用户订阅数据库,完成用户订阅信息的存 储,包括用户身份信息,权限信息,业务订阅信息等。

在用户终端成功选择并接入网络切片之后,终 端与CCNF之间的信令交互依靠一个用户临时ID 进行,CCNF是所有切片实例(NSI)中的部分逻 辑实体,随着切片实例的生成/撤销而被灵活的分 配/回收,终端可以同时接入多个网络切片示例。

(1)多种接入场景下的认证授权方式研究

在未来的5G网络中,存在着多种接入方式,包 括3GPP接入、可信non-3GPP接入、非可信non-3GPP 接入等,因此首先需要研究多种场景下对终端的认 证和授权,从而保障终端后续能够被接入到正确的 切片,获取相对应的服务资源。

(a)UE被运营商认证和授权,第三方服务提 供商完全依赖运营商的认证和授权结果;

(b)UE被运营商认证,第三方服务提供商依 赖运营商的认证,但向UE进行授权;

(c)UE被运营商认证和授权,第三方服务提 供商依赖运营商的认证,并且向UE进行额外的认通

(d)UE被运营商认证,第三方厂商进行第二 次认证,并且进行授权;

(e)UE被运营商认证和授权,第三方厂商进 行第二次认证和第二次授权;

(f)运营商不对UE作基本的认证和授权,第 三方厂商对订阅活动进行认证和授权。

(2)接入过程中的密钥共享方式研究

在UE接入网络切片的认证过程中,如果采用 了基于密钥共享的方法,则需要从长期密钥或根密钥直接或间接地派生出中间密钥,然后再从中间密 钥派生出保护完整性和隐私性的密钥(类似LET中 的Kasme和Kenb)。

密钥可以被分为核心网密钥 和接入网密钥,再进一步被区分为中间密钥、控制 平面密钥和用户平面密钥。UE接入过程中应当考 虑以下的几种密钥共享的场景。

(a)切片间没有密钥共享的情况;

(b )切片间共享长期密钥和根密钥,这种情况 下中间密钥有可能在切片间被部分或全部地共享;

(c)切片间共享长期密钥、根密钥和核心网 控制平面密钥,这种情况下派生出接入网密钥和核 心网用户平面密钥的中间密钥有可能在切片间被部 分或全部地共享;

(d)切片间共享长期密钥、根密钥和接入网 控制平面密钥,这种情况下派生出核心网密钥和接 入网用户平面密钥的中间密钥有可能在切片间被部 分或全部地共享;

(e)切片间共享长期密钥、根密钥、核心网 控制平面密钥和接入网控制平面密钥,这种情况下 派生出核心网用户平面密钥和接入网用户平面密钥 的中间密钥有可能在切片间被部分或全部地共享。

(3)接入过程中涉及的安全保障机制研究

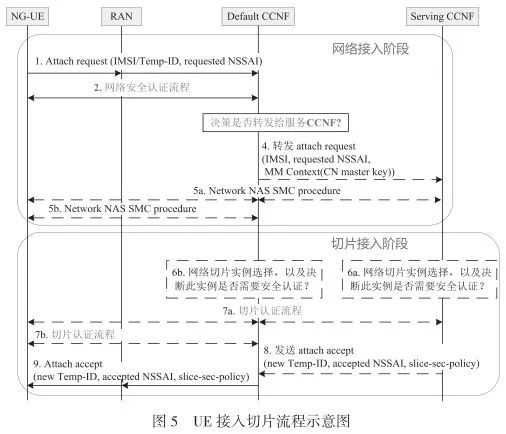

3GPP TR33.899已经针对UE接入切片的安全 提出了如下解决方案,需要进一步跟踪和研究。UE 接入切片流程示意图如图5所示。

主要步骤如下:

(a)NG-UE向RAN发送连接请求消息(IMSI/ Temp-ID,被请求的网络切片选择协商信息(NSSAI, Network Slice Selection Association Information ), 如果有Temp_ID,则消息中需要携带Temp_ID,如果 没有Temp-ID,则携带IMSI。RAN将连接请求转 发给默认CCNF;

(b)默认CCNF和NG-UE执行网络认证流程, 如果认证成功则继续,否则结束;

(c)基于网络切片选择功能(NSSF, Network Slice Selection Function )的判断,默认的CCNF决定是否 将连接请求转发给提供服务的CCNF0如果不转发, 默认的CCNF升级为提供服务的CCNF,并且跳过第4步;

(d)默认的CCNF发送一个转发接入请求消 息(IMSI,被请求的NSSAI,MM上下文)给提供服 务的CCNFo MM上下文包括核心网主密钥(类似 LTE 中的 Kasme);

(e )提供服务的CCNF执行网络非接入层信 息安全流程(NAS SMC ),也就是不包含切片信息 的安全状态命令(Security Mode Command ) o每个 NG-UE和提供服务的CCNF为自己的网络安全上 下文派生出核心网密钥。接下来的NG1消息将通 过网络安全上下文提供完整性和隐私性保护;

(f )基于NSSF为每个切片选择的安全机制策 略,提供服务的CCNF决定是否要执行切片的认证流程。如果不,则根据连接请求是否被转发出去, 决定跳到第8步或者第9步;

(g)提供服务的CCNF和NG-UE完成可选的 切片认证流程(比如这个切片拥有一个专用的AAA 认证服务器);

(h)如果在第4步中,提供服务的CCNF从 默认CCNF处收到了转发过来的连接请求消息, 则提供服务的CCNF向默认CCNF发送一个转发连 接请求接受(Forward Attach Accept )消息(新的 Temp-ID,被接受的网络切片选择协商信息,切片 的安全策略),消息中的新的Temp-ID是提供服务 的CCNF为默认CCNF分配的;

(i)CCNF将连接请求接受消息(新的Temp- ID, 被接受的网络切片选择协商信息,切片的安全 策略)发送/转发给NG-UEO其中切片的安全策略 指定了如何为每个NG-UE派生出切片专用的密钥, 包括切片专用密钥是否需要被派生以及相关的派生 参数,切片的安全策略还可能指定了每个切片的密钥长度等信息。在这个时刻,被选择的切片中的各 个NG-UE的切片安全上下文还不可用,这就是说, 用于每个切片的完整性和隐私性保护的密钥还没有 生成。

2.3网络切片的安全构建技术

5G网络中,NFV和SDN技术将物理资源虚拟 化为多个相互独立、平行的网络切片。比如,通过 无线接入基站虚拟化、无线接入网RAN虚拟化、核 心网CN虚拟化以及业务资源虚拟化,依据业务安 全等级与用户访问需求进行重组编排,能够形成一 个逻辑的承载特定业务需求的无线网络切片。网络 切片可为用户提供良好的QoS保证,同时隔离了与 其他用户的业务访问。

但是,网络切片在为用户提供便利的同时,也存在着切片内部数据信息泄露、切 片间隔离与共享控制、切片逻辑边界防护等安全问题。因此,如何构建满足特定业务与用户的虚拟网络安 全切片是解决5G网络切片安全问题的重要技术。

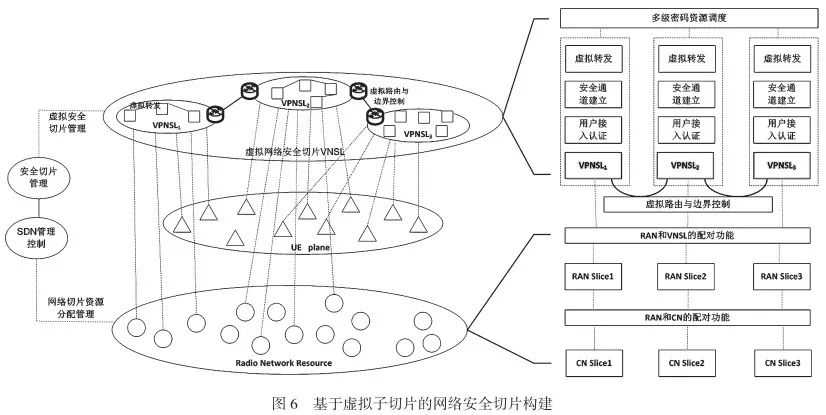

虚拟网络安全切片的构建,是在5G网络切片 构建的基础上而建立的。在一个业务中,或者说在 一个安全域中,一个业务网络切片还可以划分为多 个网络子切片,以提供不同的访问需求。据此,本 文提出基于虚拟子切片的网络安全切片构建技术, 其基本思想如图6所示。

假定构建一个网络切片需要的无线网络资源 及其参数集合用 RNR ( Radio Network Resource )来 表示,本项目将一个虚拟子切片定义为:VPNSL二[IDvpnslJDsDomain, W,E,ST,SP^RNRJDj^r, VF,SL^APPd硏 o 一个虚拟安全子切片为一个11元组。

其中,IDvpnsl唯一标识一个虚拟安全子切片,是虚拟安 全子切片的标识。IDSDomain为虚拟安全子切片所 在的安全域,只有在同一安全域内的虚拟安全子切 片成员才能进行安全通信。

M为虚拟安全子切片的成员集合,包括用户终端UE、业务服务器或用户层面网络、业务服务网络、虚拟化业务资源(虚拟机)等;E为将网络切片进行安全组网的安全实体集合;ST为安全实体集合构建的安全通道集合,在多级密码资源的调度下,实现不同安全级别的安全服务,且每一个安全通道stk在同一个虚拟安全子切片中具有为一个的标识符;SP为安全策略集合, 在同一个安全切片下控制用户对业务的授权访问;IDRNR为网络切片的标识符,便于SDN对无线网 络资源的管理;VF为虚拟转发表,包括虚拟通道 转发VTF与虚拟路由转发VRF, VTF依据安全通 道标识实现虚拟安全子切片内安全通道的转发, VRF依据IDvpnsl实现安全子切片间的数据转发,同时VRF具有边界控制功能,可依据安全策略或 者虚拟安全子切片级别实现数据流的多级控制;SL 为虚拟安全子切片的安全级别,其安全强度由多级 密码资源来进行保障;APPdef为安全子切片中定义 的业务应用。

基于虚拟安全子切片,构建的虚拟网络安全切 片为同一业务安全域内的虚拟安全子切片的集合, 并且其为自治的网络系统。其中,P为定义在VNSL中的协议簇;ISI为网 络安全基础设施,比如KMI等。

通过VNSL的构建,可有效保证网络切片内信 息及信息流的保密性、完整性,提供源认证、抗重 放攻击等服务,可实现网络切片间的安全隔离与共 享控制,提供不同等级的虚拟网络安全切片的构建 与数据流的边界控制,以防止信息泄露。

通过建立虚拟网络安全切片安全模型,为虚拟 网络安全切片的构建提供理论支撑与方法指导。研究基于SDN的多级密码安全保障机制,建立切片内、切片间的安全通道,确保数据传输的机密性、完整性以及防重放攻击等。研究基于虚拟转发表的切片 内与切片间的数据转发与边界控制机制,实现切片内、切片间数据的安全转发,并实施基于安全策略 的数据流控制,防止非法或未授权数据流的越界;研究动态虚拟网络安全切片构建机制,以满足UE 在网络切片动态切换的情况下虚拟网络安全切片的构建。

2.4切片内部的安全通信技术

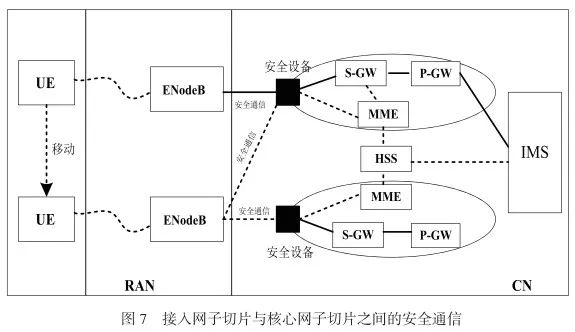

切片内部的安全通信主要解决接入网子切片与 核心网子切片之间的安全通信问题。UE通过无线 接入网络,接入到5G核心网络CN,需要RAN与 CN传递信令才能完成UE的接入,保证信令的安全, 防止被篡改与隐蔽性,是确保安全接入的前提。本 项目拟提出基于UE身份标识的RAN切片与CN切 片的安全通信,其基本思想如下图7所示。

实现RAN与CN切片的安全通信,须协商 RAN与CN的安全通信参数,本项目拟提出基于用 户身份标识的RAN与CN的动态安全通道建立机制。

为每个ENode、安全设备SG分配公私对与身份标识, 将UE身份ID与ENode的身份ID、会话ID等进行 散列,生成ENode与SG安全通信临时会话密钥k, 将密钥k通过SG的公钥进行加密,即k_pubsg (k), 并将信令和IDENode的签名用k进行加密,发送给 SG, SG采用自身私钥解密临时会话密钥k,再用k 解密出信令,并验证ENode的合法性,从而确保信 令的安全,防止伪基战发起攻击。当UE移动发生 基站切换时,撤销原有的安全通道,重新动态协商 新的安全通道。

结语

本文针对5G引入网络切片技术之后面临的安全威胁进行了阐述,并针对网络切片面临的安全威胁,提出了几项技术途径来解决,包括网络切片的安全隔离、终端访问切片的安全接入、网络切片的安全构建,以及切片内部的安全通信等方面,为我国5G网络建设的安全防护具备一定的参考与指导意义。

陈松(1977—),男,硕士,高级工程师,主要研究方向为通信网络技术;

梁文婷(1983-),女,硕士,工程师, 主要研究方向为通信网络技术;

范科宇( 1978-),男,学士,工程师,主要研究方向为通信网络技术。

选自《通信技术》2019年第十期

声明:本文来自信息安全与通信保密杂志社,版权归作者所有。文章内容仅代表作者独立观点,不代表士冗科技立场,转载目的在于传递更多信息。如有侵权,请联系 service@expshell.com。

联系我们

联系我们 在线留言

在线留言 京公网安备11011202100645号

京公网安备11011202100645号