1 总体概述

根据《网络安全法》和《关键信息基础设施安全保护条例(征求意见稿)》对关键信息基础设施定义和范围的阐述,关键信息基础设施(Critical Information Infrastructure,CII)是指一旦遭到破坏、丧失功能或者数据泄露,可能严重危害国家安全、国计民生、公共利益的信息基础设施,包括能源、交通、水利、金融、电子政务、公共通信和信息服务等关键行业和领域。

随着“互联网+”、“工业互联网”等战略的积极推进以及Lora、NB-IOT、eMTC等物联技术的快速发展,物联网与关键信息基础设施已开始深度融合,在提高相关行业的运行效率和便捷性的同时,也增加了其遭受网络攻击的风险。因此,亟需对关键信息基础设施的物联网网络安全问题加以重视和防护。

CNCERT依托宏观监测数据,对关键信息基础设施中的物联网“云管端”等层面的网络安全问题进行专项监测,以下是本月的监测情况。

2 端——物联网终端网络安全监测情况

(1)活跃通信物联网终端监测情况

本月抽样监测发现有21万台物联网终端设备与境外超过18万个IP地址进行了直接协议通信,其中包括工业控制设备1064台,交换机、路由器设备144042台,网络监控设备63870台、联网打印机361个以及视频会议系统208个。

本月监测发现的物联网终端设备中涉及的主要厂商分布情况如下:

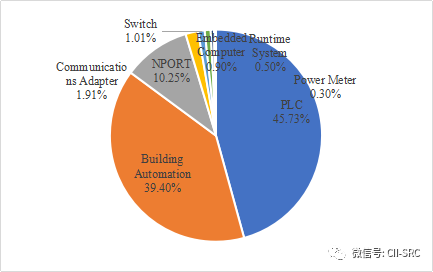

工业控制设备:主要厂商包括韦益可自控(23.78)、西门子(21.25%)、罗克韦尔(15.82%)、施耐德(12.17%)、欧姆龙(6.84%)、摩莎(4.12%);其设备类型主要包括可编程控制器、串口服务器、工业交换机、通信适配器等,类型分布情况如图1所示。

图1 活跃通信工控设备类型分布

交换机、路由器设备:主要厂商包括华三(53.7%)、华为(21.45%)、锐捷(14.14%)、中兴(6.41%)、思科(3.47%)、雷凌(0.86%);

网络监控设备主要厂商:包括海康威视(75.55%)、大华(17.5%)和雄迈(6.95%)。

联网打印机设备主要厂商:包括富士(46.13%)、佳能(15.19%)、兄弟(14.64%)、柯尼卡美能达(11.88%)、爱普生(10.22%)和惠普(1.93%)。

其中,针对监测到的联网监控设备进行弱口令检测,发现532台设备存在弱口令风险,包括海康威视设备276台,大华设备26台和雄迈设备230台。

监测发现的活跃物联网终端设备中,排名前5的省份分别是山西、广东、浙江、吉林和江苏,各省份设备数量分布情况如图2所示。

图2 活跃物联网设备省市分布

针对活跃工控设备的重点监测发现,本月工控设备与境外IP通信事件共259万起,涉及国家192个,主要境外IP数量的国家分布如表1所示。

表1 境外通信IP数量的国家分布

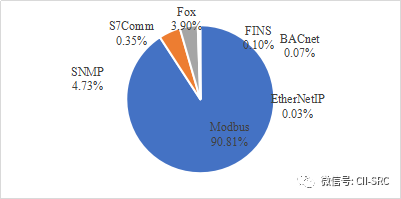

(2)网络空间资源测绘组织活跃情况分析

本月抽样监测发现来自Shodan和ShadowServer等网络空间测绘组织针对工控设备的探测响应事件2901起,涉及探测节点16个,探测协议包括Modbus、S7Comm、Fox、FINS、BACnet等,探测响应事件的协议分布如图3所示。自监测以来,截止到本月,境外测绘组织探测事件月度变化趋势如图4所示。

图3 探测响应事件的协议分布

图4 探测响应事件月度变化

3 管——物联网网络安全事件监测

根据CNCERT监测数据,自2019年11月1日至30日,共监测到物联网(IoT)设备恶意样本13635个,主要是Gafgyt、Mirai、Tsunami、Hajime等家族的变种。发现样本传播服务器IP地址23671个,主要位于美国(42.61%)、中国(16.32%)、英国(7.11%)、加拿大(4.67%)等。境内疑似被感染的设备地址达407万个。详情参见威胁情报月报。

4 云——物联网云平台安全监测

(1)物联网云平台网络攻击监测情况

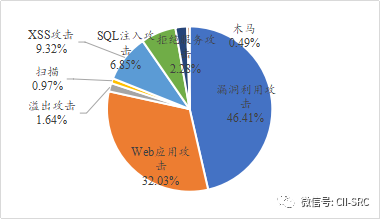

本月抽样监测发现,针对海尔COSMOPlat、浪潮M81、智能云科iSESOL、机智云GiZwits 等重点物联网云平台的网络攻击事件4202起,攻击类型涉及漏洞利用攻击、拒绝服务攻击、SQL注入攻击、跨站脚本攻击等。

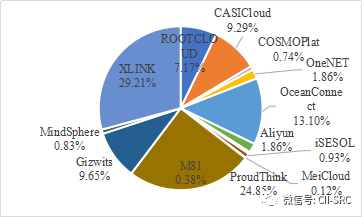

本月重点物联网云平台攻击事件的平台分布如图5所示,涉及的攻击类型分布如图6所示。

图5 物联网云平台攻击事件的平台分布

图6 物联网云平台网络攻击类型分布

本月所监测到的针对重点云平台的网络攻击事件中,境外攻击源涉及美国、俄罗斯、罗马尼亚等在内的国家52个,包含威胁源节点713个,其中发起攻击事件最多的境外国家Top10如图7所示。

图7 物联网云平台网络攻击威胁源国家分布

5 电力行业监测

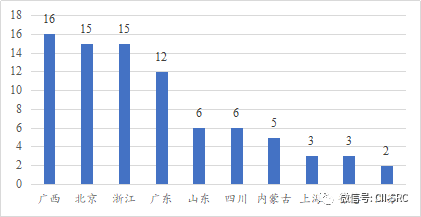

为了解关键信息基础设施联网电力系统的网络安全态势,本月重点对90余个电力WEB资产进行抽样监测,资产覆盖电力巡检系统、电力监测系统、电力MIS系统、电力办公系统、电力管控系统、智慧电站系统和电力智能系统等。分析发现,所监测电力资产IP均为NAT出口地址,分布于全国23个省、直辖市或自治区,资产地域分布TOP 10如图8所示,资产类型分布如同9所示。

图8 电力WEB资产地域分布

图9 电力WEB资产类型分布

抽样监测发现,本月遭受攻击的电力资产46个,涉及高危攻击事件300余起,资产类型覆盖电力办公系统、智慧电站系统、电力管控系统、电力MIS系统、电力监测系统和电力巡检系统等。详细的资产攻击分布如图10所示。自监测以来,截止到本月,电力资产月度攻击事件趋势如图11所示。

图10 被攻击电力WEB资产类型分布

图11 电力WEB资产攻击事件月度变化

在针对电力WEB资产的网络攻击中,攻击类型涵盖远程代码执行攻击、任意命令执行攻击、Web应用攻击、逻辑漏洞利用攻击、溢出攻击等。详细的攻击类型分布如图 12所示。其中:远程代码执行攻击主要涉及Struts2远程代码执行漏洞;恶意软件攻击主要涉及Mirai变种感染;溢出攻击主要涉及OpenSSL超长SSL2会话ID缓冲区溢出漏洞和MySQL客户端溢出尝试;Web应用攻击主要涉及跨站脚本攻击、SQL注入攻击和CRLF注入攻击;命令注入攻击主要涉及AVM FritzBox 操作系统命令注入漏洞和Drupal命令注入漏洞;逻辑漏洞利用主要涉及登陆绕过、验证逻辑不合理漏洞等。

图12 攻击类型分布

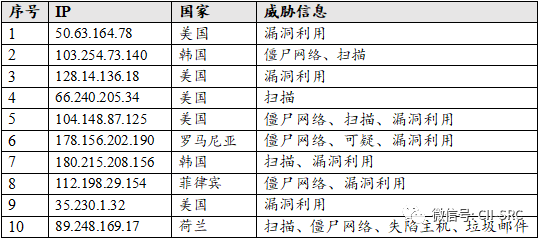

在针对电力WEB资产的网络攻击事件中,境外攻击源涉及美国、韩国、罗马尼亚等在内的国家22个,包含威胁节点81个,通过关联威胁情报发现,大多数攻击IP均存在可疑或恶意信息标记等。其中发起攻击事件最多的境外攻击者信息如表2所示。

表2 电力WEB资产攻击源国家分布

通过抽样监测和态势评估,目前联网电力资产仍然面临很多安全风险,存在诸多安全威胁,安全形势依旧严峻。CNCERT将持续对电力行业进行安全监测,对重点目标进行深入分析,定期通报电力行业网络安全态势。

6 总结

CNCERT通过宏观数据监测,发现物联网“云管端”三个方面的安全问题,然而目前所发现的安全问题仅仅是关键信息基础设施中物联网网络安全隐患的冰山一角。CNCERT将长期关注物联网网络安全问题,持续开展安全监测和定期通报工作。

声明:本文来自关键基础设施安全应急响应中心,版权归作者所有。文章内容仅代表作者独立观点,不代表士冗科技立场,转载目的在于传递更多信息。如有侵权,请联系 service@expshell.com。

联系我们

联系我们 在线留言

在线留言 京公网安备11011202100645号

京公网安备11011202100645号