新年辞旧岁。ZDI 已开始期待春天,以及 Pwn2Own 温哥华大赛了。正是在2007年的温哥华,Pwn2Own 大赛起步了;也是在这个地方,我们自身和研究社区迎接新的挑战。我们期待演示什么?应该重点关注哪些产品?去年,我们和特斯拉合作,并将全美同类产品销量第一的特斯拉 Model 3作为目标,这件事吸引了不少眼球,而最终我们将这辆车奖励给了两名天才研究员。我们之所以邀请特斯拉,是因为在差不多十年前,它已经是联网汽车和无线更新概念的先行者,自此它们持续领先。

今年,特斯拉归来。不过今年更难以开走一辆全新的 Model 3,这也意味着奖励金也变得更多。微软也以合作伙伴的身份归来,而VMware 带着在某种程度上更加传统的 Pwn2Own 目标作为赞助商也归来了。总之,一句话,现金奖励池超过100万美元,另外还有其它奖励,其中就包括这辆全新的特斯拉汽车。

和往常一样,我们将在 CanSecWest 会议时举行 Pwn2Own 大赛,日期是2020年3月18日至20日。本届大赛共设6个类别:汽车、Web 浏览器、虚拟化、企业应用、服务器端和本地提取。

当然,如果少了“破解之王”,那么Pwn2Own 大赛就是不完整的。自从参赛顺序由抽签决定以来,没抽到好签的参赛者仍然能够展示扎实的研究成果但由于顺序靠后的原因获得的奖励会较少。然而,每次成功获得的积分不会因此而减少。有人可能会抽到不太好的签,但仍然可以累积到最多的积分。拥有最多积分的个人或团队最终将被授予“破解之王”的称号并获得6.5万个 ZDI 奖励积分(即时白金身份)、令人激动的奖杯和华丽的时髦夹克。

我们来具体看下今年的赛事规则。

汽车类别:特斯拉 Model 3

去年,大赛首次设立了汽车类别,我们很高兴看到特斯拉在2020年以合作伙伴的身份归来。然而,我们希望提高今年比赛的复杂度。特斯拉配置了多层安全保护,而这次汽车类别会设立三个不同级别的奖励来对应特斯拉汽车不同的安全级别,而在某些情况下会授予额外奖励。

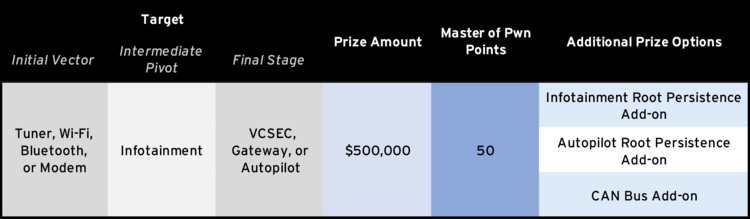

第1级会赢得最高奖励,代表的是完整的车辆受陷。据此,这个级别也会获得最高奖励。要在这个级别获胜,参赛者需要在汽车的多个系统中进行跳转,也就是说需要复杂的利用链才能得到在车辆三个不同子系统上执行任意代码的权限。如成功则会赢得大额奖金,当然还能赢得一辆全新的特斯拉 Model3。

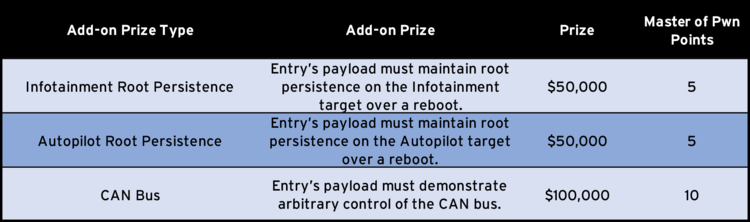

除了车辆本身和50万美元外,参赛者还能够选择其它选项将奖励金增加到70万美元。它是 Pwn2Own 历史上的单个最大目标。如果成功,则研究人员获得70个“破解之王”积分点,这几乎是无法超越的水平。额外选项的更多信息如下:

再次说明,虽然完成这类演示所面临的困难难以言说,但我们希望有人能够展示出自己的exploit 技术。

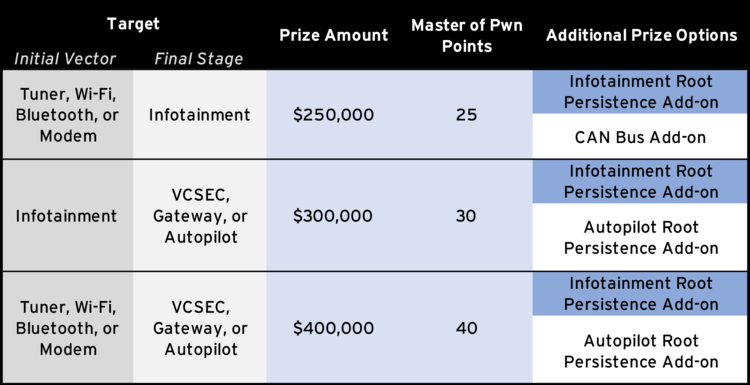

第2级虽然在复杂程度上稍逊一筹,但仍然要求参赛者在车辆的两个不同子系统上获得任意代码执行的权限,这当然是个困难的挑战。如选择额外目标,则第2级的最高奖励金可达50万美元。在第2级获得成功仍然会让人叹服、值得激动,而且也能够开走一辆Model 3。

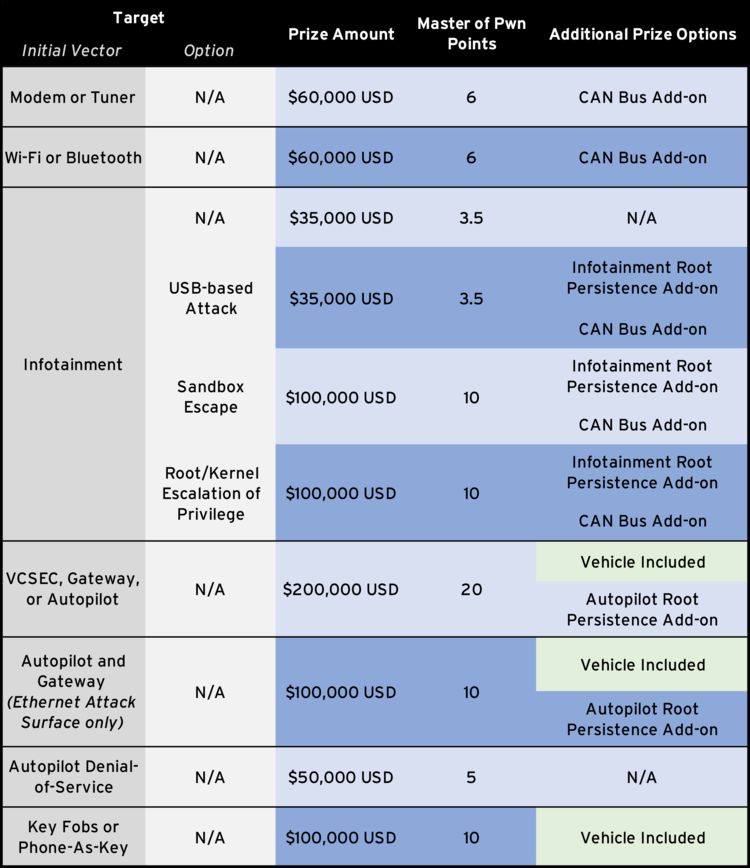

第3级目标的困难程度也旗鼓相当,不过参赛者只需要攻陷一个子系统即可,但这个任务仍然不轻松。第3 级中并非所有的实例都包括获得一辆特斯拉。要想开走特斯拉,参赛者需要挑战如下表格中含有“包含车辆”标志的条目之一。

针对 Modem 或 Tuner,WiFi 或蓝牙,以及 Gateway、Autopilot或VCSEC 目标的条目必须通过和恶意基站或其它恶意实体的通信来实现代码执行。针对“信息娱乐”目标的,必须从测试下的目标启动,而且必须通过浏览恶意内容的方式实现代码执行。在第1级和第2级,不允许发起针对信息娱乐系统的中间人浏览器攻击。任何利用内置浏览器中漏洞的信息娱乐条目必须结合一个沙箱逃逸或root/内核权限提升。信息娱乐类别中基于 USB 的攻击必须针对乘客通常会插入的且公开暴露在中心控制面板上的 USB 端口。任何其它被暴露的 USB 端口均未涵盖在大赛中。针对 Key Fobs 或 Phone-as-Key 目标的条目必须使用和协议相关的弱点实现代码执行、任意车辆解锁、或任意车辆启动。禁止和 Key Fob 延迟或 rolljam 攻击相关的条目。

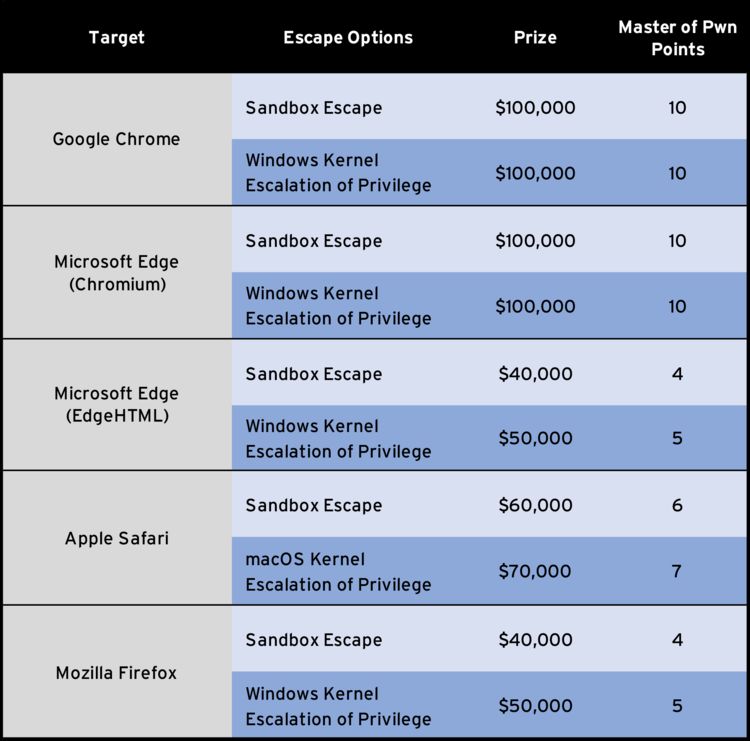

Web 浏览器类别

Pwn2Own大赛最传统的类别可能要输 web 浏览器类别了,不过今年该类别也有一些改动。今年同时将微软 Edge 的两个版本即基于 EDGEHTML 和基于 Chromium 的版本涵盖在内。这就使我们能够遇到一个有意思的机会和挑战。如果单个条目能够同时攻陷谷歌 Chrome 和微软 Edge(Chromium),那么参赛者将得到额外5万美元的奖励和5个“破解之王”积分点。

在这个类别中,基于 Windows 的目标将在 VMware 工作站虚拟机上运行。因此除 Safari 之外,所有的浏览器都可使用 VMware 逃逸插件。如参赛者能够以这种方式攻陷浏览器,同时通过逃逸 VMware 工作站虚拟机的方式在主机操作系统上执行代码,则可额外获得7万美元的奖励和7个积分点。

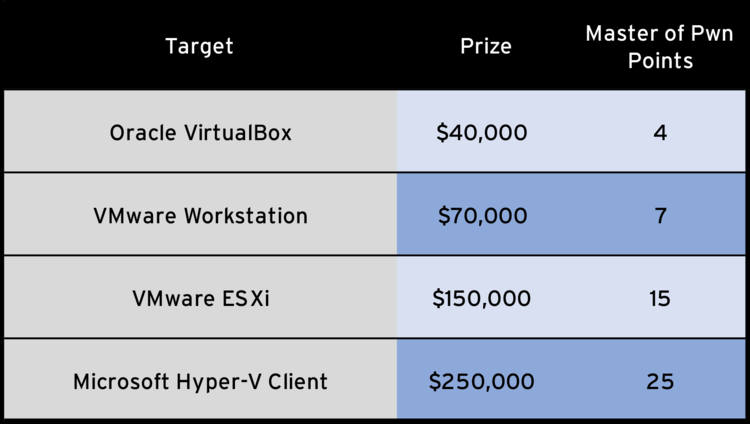

虚拟化类别

几年前,ZDI 提供了虚拟化类别,现在仍然在大会上产出一些最有意思的研究成果。看到源自虚拟机上的 exploit 逃逸并在主机操作系统上执行代码总是让人感到敬畏(同时也有点恐怖)。在这个类别中,微软的 Hyper-V提供的奖金最多,之后依次是VMware Workstation、VMwareESXi 和Oracle VirutalBox。

OracleVirtualBox、VMwareWorkstation 和微软Hyper-V Client 均要求guest 和主机操作系统运行微软Windows 10 19H2 x64。而对于VMware ESXI,guest操作系统将运行微软Windows 10 19H2 x64。

这个类别中也设立了额外奖金。如果参赛者能够逃逸 guest OS,之后通过一个 Windows 内核漏洞(VMware ESXi 除外)在主机操作系统上提升权限,那么就能够额外获得4万美元的奖励金和4个“破解之王”积分点。

企业应用类别

应用程序仍然是我们日常计算生活的中心所在,在2020年,我们为该类别增加了其中两款最流行的 app:Adobe Reader 和微软 Office 365 Plus。Office 目标将会在 Windows 10 x64 上运行微软 Office 365 Professional Plus x64 (MonthlyChannel)。基于微软Office 的目标将启用“受保护视图”模式,AdobeReader 也会启用“受保护视图”模式。

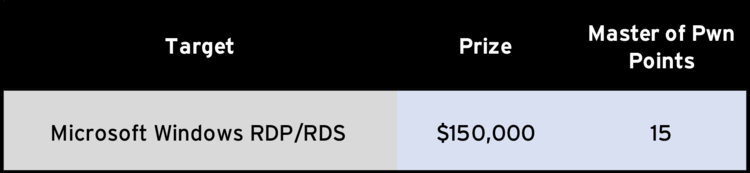

服务器端类别

和去年一样,服务器端类别只包括微软 Windows RDP,原因是我们的其它服务器端目标多数都出现在“目标激励计划 (TargetedIncentive Program)”中。这一年是精彩的 RDP 漏洞之年,所以很期待看到是否有人会带来类似于 Bluekeep 这样的exploit。如成功,他们可以获得15万美元的奖励和15个“破解之王”积分点。

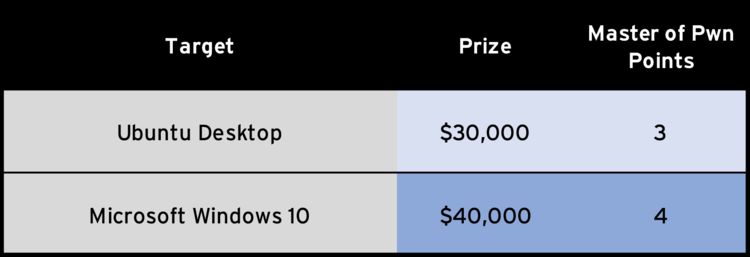

本地提权类别

此前我们已经包含该类别,尽管它曾在大赛中短暂缺席。该类别重点关注源自标准用户但导致以高权限用户身份执行代码的攻击。它是恶意软件和勒索软件的常用技术,因此这些 bug 也是高度相关的。我们为这个类别选择了两个最流行的操作系统:Ubuntu Desktop 和微软 Windows 10。

Pwn2Own大赛的完整参赛规则请见:

https://www.zerodayinitiative.com/Pwn2OwnVancouver2020Rules.html

大赛注册截止日期是2020年3月13日太平洋时间下午5点(即北京时间3月14日上午9点)。

原文链接

https://www.zerodayinitiative.com/blog/2020/1/8/pwn2own-returns-to-vancouver-for-2020

声明:本文来自代码卫士,版权归作者所有。文章内容仅代表作者独立观点,不代表士冗科技立场,转载目的在于传递更多信息。如有侵权,请联系 service@expshell.com。

联系我们

联系我们 在线留言

在线留言 京公网安备11011202100645号

京公网安备11011202100645号