2020年1月21日,美国国家安全档案馆将发布通过FOIA获得的6份USCYBERCOM文件。从美国国家档案馆公开的文件来看,美国对ISIS从对评估框架的讨论到对“璀璨交响乐行动/Operation Glowing Symphony”的120天评估,都揭示了该行动前所未有的复杂性。

这是一个系统工程网络战,足见美国网络空间组织力十分强大。本文介绍美国对ISIS进行网络打击,从创建项目、分配指挥到指挥调度、协同作战等不同方面介绍美网军司令部系统工程的流程和能力。

早在2019年9月27日,NSA官推曾主动公开过在2016年美国网络司令部和国家安全局合作的特别部队(ARES)入侵ISIS网络,并破坏恐怖组织的媒体运作。攻击行动代号:Operation GLOWING SYMPHONY 。再往前追溯的话,早在2017年4月份,华盛顿邮报就发布新闻称网军司令部分配给JTF-Ares的行动,名为GLOWING SYMPHONY行动,即JTF-Ares在伊拉克/叙利亚行动区域(AO)内外都在全球开展网络攻击任务。

不过当时只有各种新闻小道消息,并没有文件公开, 根据美国的FOIA信息自由法案,2020年1月21日,由美国国家安全档案馆发布来自FOIA的6份美国网络司令部USCYBERCOM的文档,这些文件是美国政府首次正式承认进攻性网络行动,具体文档内容链接已经放在了【参考链接】,请自取。

愿意看19年新闻故事的,可以看这里:

https://www.npr.org/2019/09/26/763545811/how-the-u-s-hacked-isis(中文翻译)

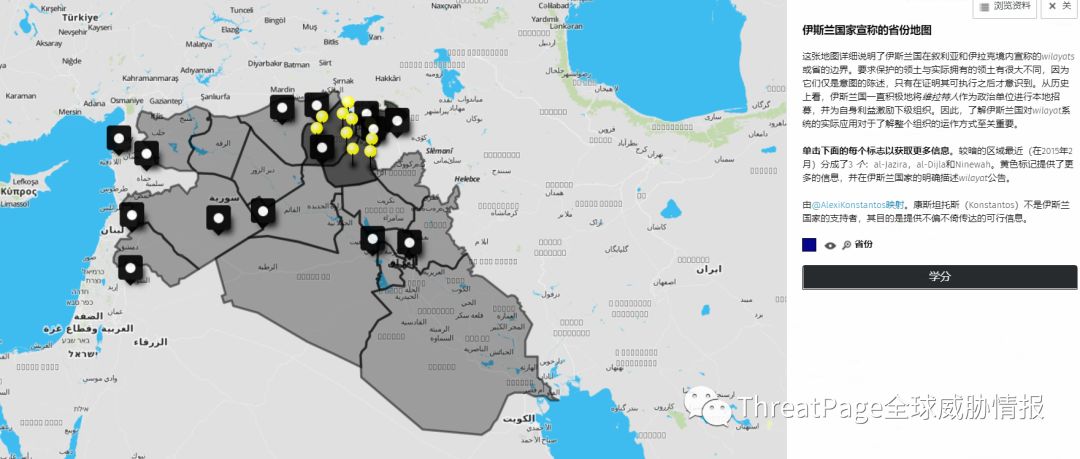

插一个科普个常识,大多数的网友,哪怕是军事网友,根本不知道ISIS国家在哪里,虽然ISIS不被国际广泛承认,但总得知道ISIS首都、省市、领土以及争端战争的位置吧。所以,我想简单介绍一下ISIS视角中,伊斯兰国的国土到底在哪里?到底多大。看下图:

伊斯兰国(ISIS)宣称的领土面积基本涵盖伊拉克大部分领土。

美国国家安全局局长 Paul Nakasone上将,他以前曾担任Glowing Symphony的掌舵人。在整个Operation GLOWING SYMPHONY 活动中,分配给JTF-ARES的任务是反击ISIS在网络空间中的行动,而“Operation GLOWING SYMPHONY ”则专门针对ISIS对社交媒体和互联网宣传的打击行动。JTF-ARES的功能还包括对动能战场作战的支持,这一角色几乎完全属于机密。JTF-ARES已经是美国现阶段反制其他国家高级网络威胁主要网络军事力量。参与的组织和实体包括除了与联盟伙伴(以色列、荷兰、五眼联盟等)合作外,司法部,联邦调查局,中央情报局,国家安全局和美国其他政府成员还参与了“Operation GLOWING SYMPHONY ”的协调工作。

ARES &&GLOWING SYMPHONY行动时间线

2014-10-17

EXORD (Execute Order) issued for Operation Inherent Resolve(针对中东的动荡局势内部要搞个项目,以网络攻击+情报结合的项目)

2015-03-29

USCYBERCOM Operations Order (OPORD) 15-0055: Operations Order in Support of Operation Inherent Resolve(开始制定计划,找人找钱找单位一起攒事情)

https://nsarchive2.gwu.edu//dc.html?doc=5751043-National-Security-Archive-COS-MEMO-11-FEB-19

2016-04-12

任务分析摘要:针对ISIL的网络支持(ISIL也就是ISIS)

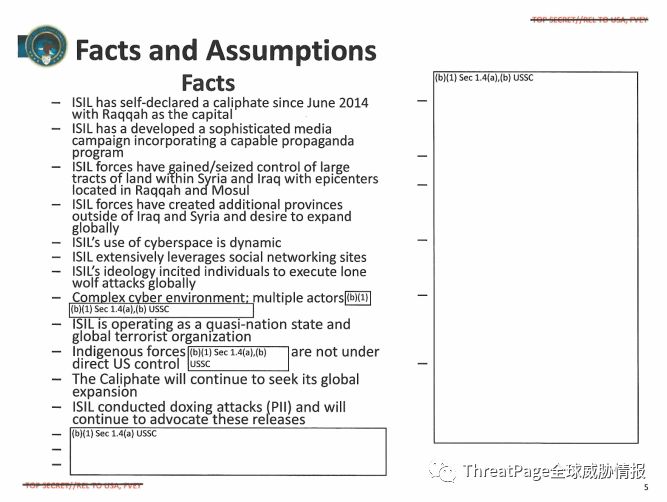

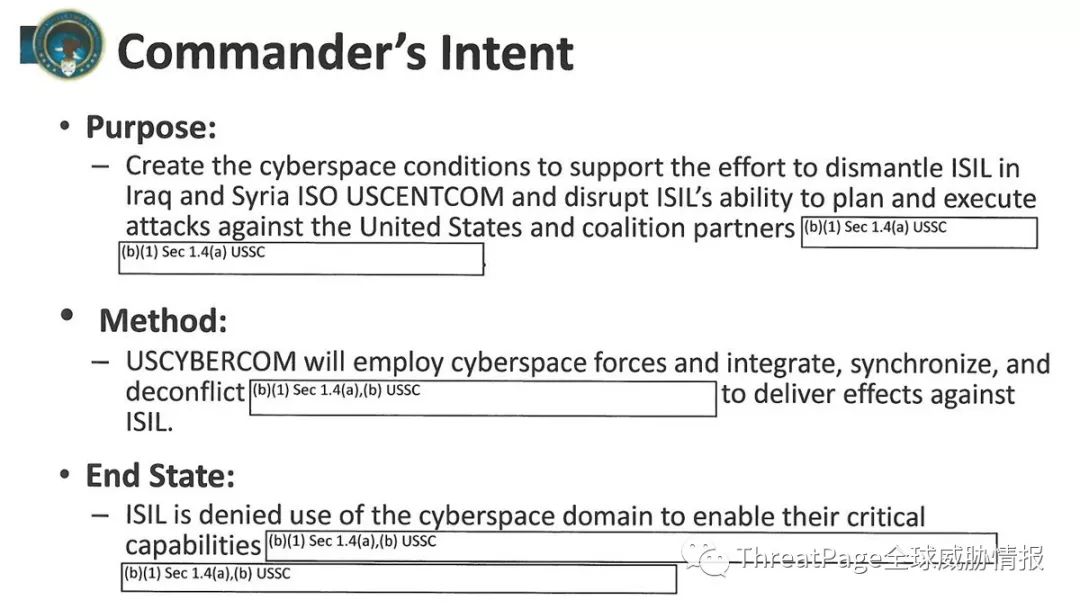

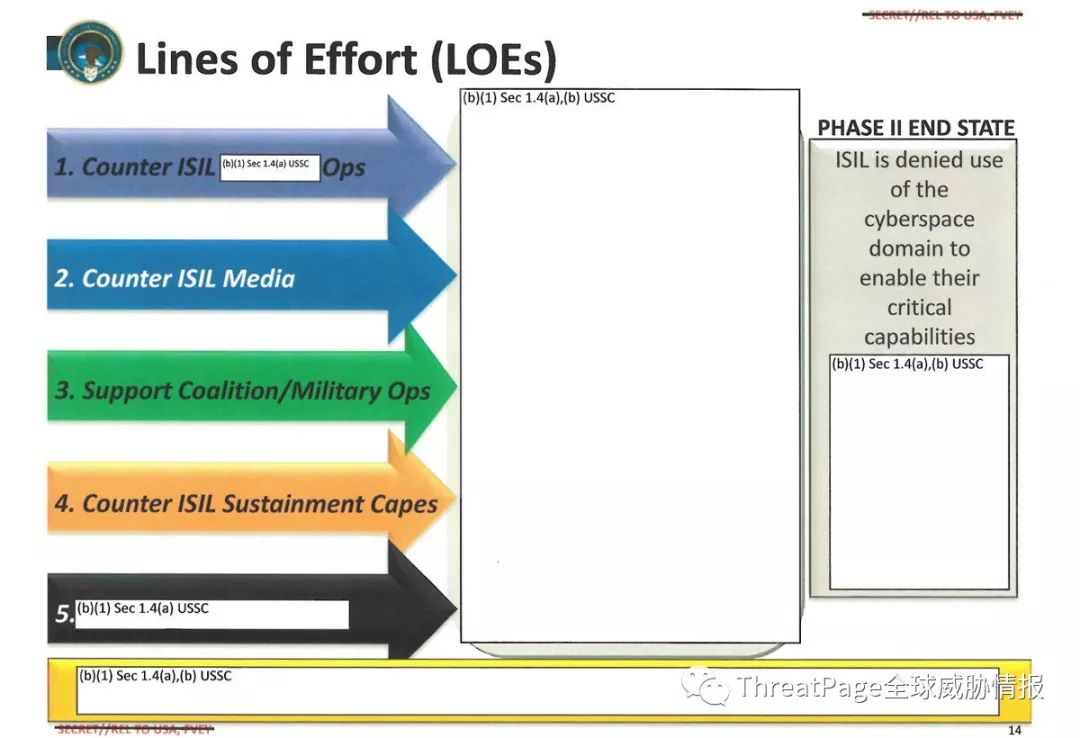

这份日期为2016年4月的USCYBERCOM简报,距离军方内部提供网络支持的命令已经过去了一年多,在网络空间打击ISIL的任务的一个非常笼统的概念。简报首先提到了行动的任务和优先事项,然后大致概述了USCYBERCOM在该任务中的作用:

虽然本简报强调伊拉克和叙利亚境内的行动,但显然计划对ISIL利用网络空间实现全球恐怖分子网络和行动的关注。特别提到了使用社交媒体煽动独狼式攻击(独狼式攻击,就是那些非组织的平民发起的攻击),在线分发宣传和发布个人敏感信息。

简报提供了任务分析的两个标准要素:指挥战略意图和战术技法,并强调了要范围、目标、方法和结束的要求,包括:准备网络情报和监控侦查体系(参考棱镜计划)、准备网络运营环境(无人机空中组网,RT-RG实施区域网关,RT-RG2007年就部署在巴格达)、进攻性网络空间作战准备。

下一步成立工作小组的计划:

https://nsarchive2.gwu.edu/dc.html?doc=4311638-United-States-Cyber-Command-Mission-Analysis

2016-05-05

第16-0063号任务,将建立JTF-Ares,以打击网络空间中的ISIS(ISIL)

这份由2项临时性命令修订的文件命令JTF-Ares成立,其任务是开发和使用恶意软件和其他网络工具来破坏和摧毁ISIL网络、计算机和移动电话。命令向JTF-Ares提供了与友军和情报机构进行协调合作的指示,但并未在全球范围内限制追捕和攻击ISIL网络和硬件。

JTF-Ares司令部由陆军网络司令部指定的三星级将军。唯一的三星级陆军网络是陆军网络的指挥官,并报告由华盛顿邮报的证实,当时JTF-Ares是由美国(NSA的现任和USCYBERCOM)Paul Nakasone为主要负责人。JTF-Ares的命令和控制权交给了USCYBERCOM的指挥官。也就是说,Operation GLOWING SYMPHONY是由美国网军司令部统筹指挥,而不是限于海陆空(中央指挥部)等作战单位。

报告地址如下,建议研究军事的老哥可以仔细看看这个报告,该报告将一些情报实体机构匿名化处理,如果能够证实,前途无量。

https://nsarchive2.gwu.edu/dc.html?doc=3678213-Document-07-USCYBERCOM-to-CDRUSACYBER-Subj#document/p23

2016-05-05FRAGORD 01至TASKORD 16-0063 根据该命令和下一个命令(FRAGORD 02)设立的部门(《华盛顿邮报》的一篇文章的主题) 被赋予了开发恶意软件和其他网络工具的使命,目的是升级行动以破坏和摧毁ISIL网络,计算机和手机。

https://nsarchive2.gwu.edu/dc.html?doc=3678213-Document-07-USCYBERCOM-to-CDRUSACYBER-Subj

2016-06-13FRAGORD 02至TASKORD 16-0063 该命令与FRAGORD 01一起设立了一个部门,负责开发恶意软件和其他网络工具,旨在禁用ISIL电子,计算机和通信设备。

https://nsarchive2.gwu.edu/dc.html?doc=3678213-Document-07-USCYBERCOM-to-CDRUSACYBER-Subj#document/p13

根据斯诺登和影子经纪人泄露的消来看,NSA负责开发恶意软件工具的部门是TAO、SSO和CES。

2016-09-12

Operation GLOWING SYMPHONY 开始。

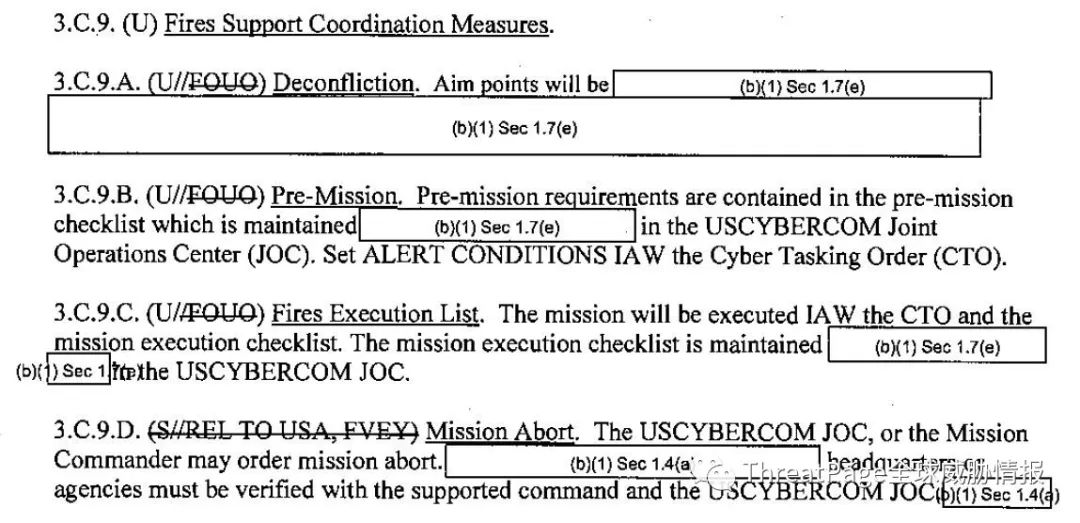

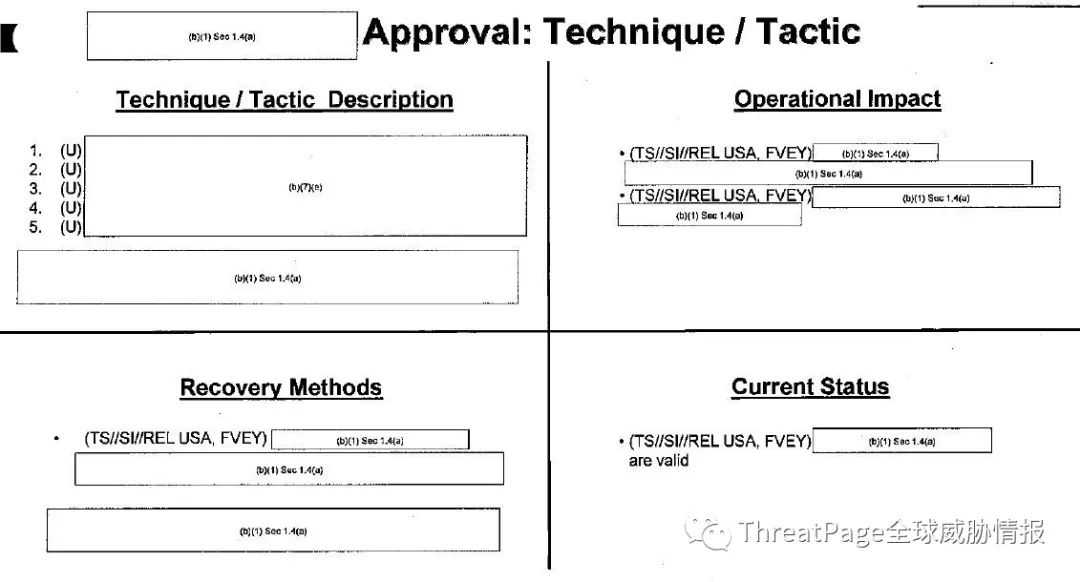

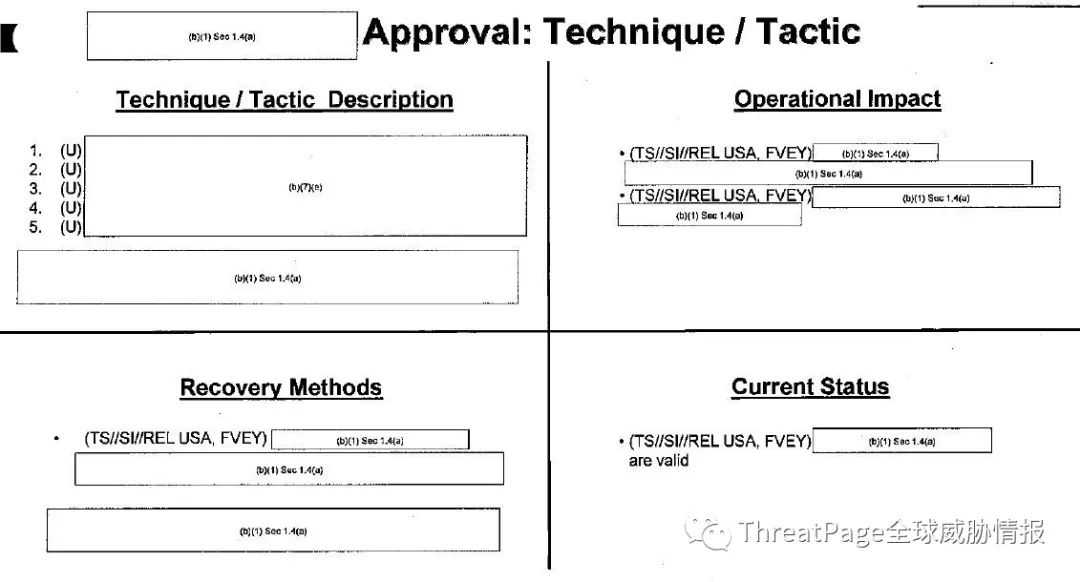

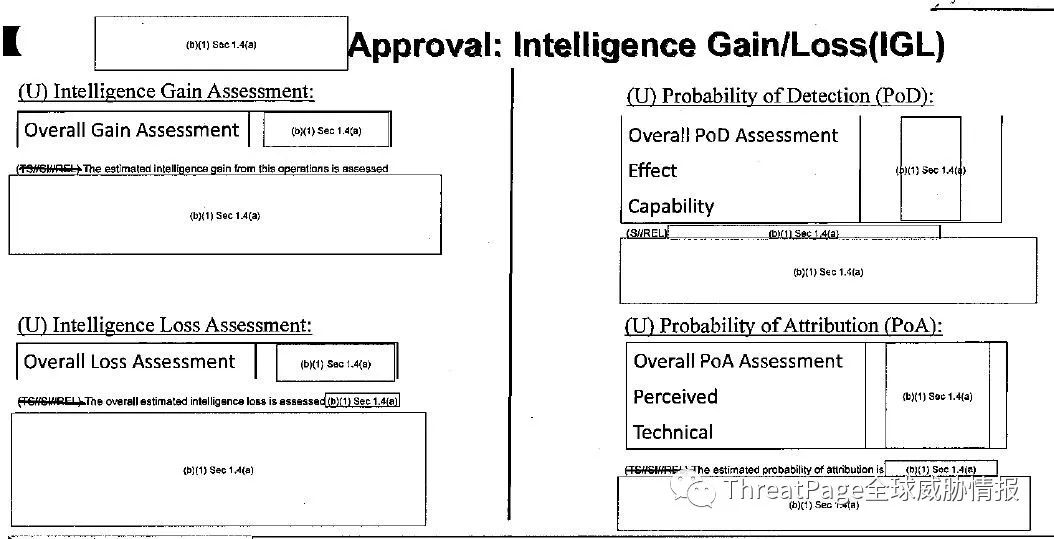

该行动遵循标准项目格式,并以先前文档中开发的主题为基础。在此过程的现阶段,规划者已经开始专门制定行动的目标和评估进展和成功的方式。本文件“执行”部分介绍的主要内容虽然经过了大量编辑,但仍包括绩效衡量(MOP)、有效性衡量(MOE)、指标、预期效果和目标。

有意思的是,网络空间的攻击行为被引申为物理战场上的“火力支援”

2016-09-16

Operation GLOWING SYMPHONY 项目的概述

https://nsarchive2.gwu.edu/dc.html?doc=4638019-USCYBERCOM-JTF-ARES-Operation-GLOWING-SYMPHONY

2016-10-07

Operation GLOWING SYMPHONY攻击计划进度报告以及一些分析模型和框架

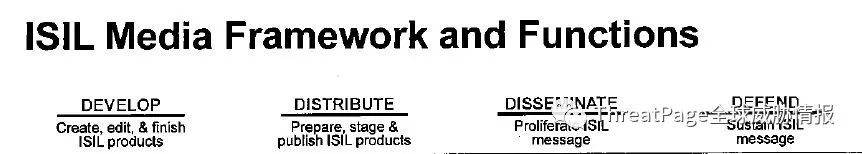

ISIL主要使用的4种媒体方式

实施攻击计划的战术战法:

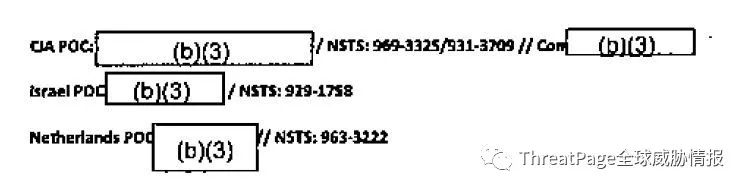

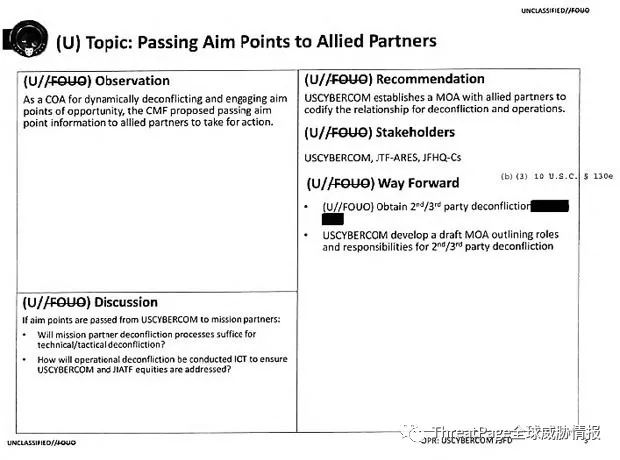

美国与其盟友的合作:

https://nsarchive2.gwu.edu/dc.html?doc=4638020-USCYBERCOM-JTF-ARES-In-Progress-Review-OP

2016-11-04

“Operation GLOWING SYMPHONY”通知计划

这份几乎全部删节的文件仅揭示了以色列和荷兰在“发光交响乐”行动中发挥了一些未知的作用,该行动保证在每页底部列出各自的POC(联系点)。

https://nsarchive2.gwu.edu/dc.html?doc=4638021-Department-of-Defense-Agreed-Operation-Glowing

2016-11-07

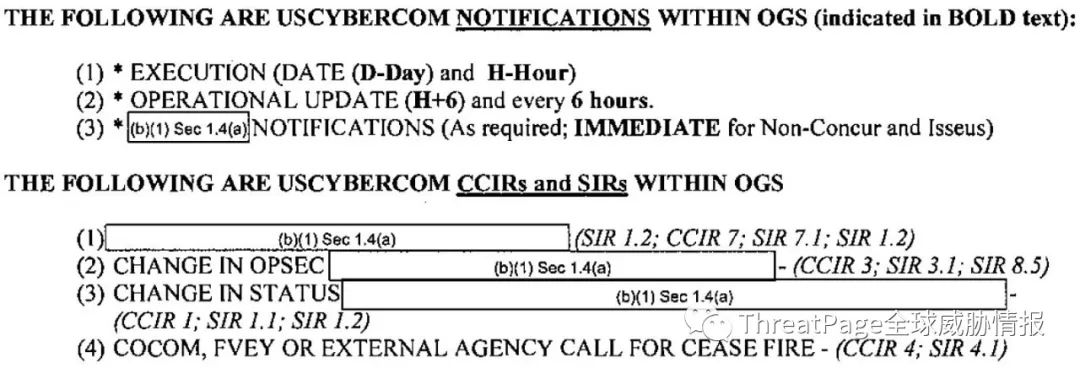

C-2任务清单–GLOWING SYMPHONY行动

该文档概述了通知和更新操作的时间表。

除内部意见分歧,任务参数更改或军方其他部队要求停止行动外,每六小时需要对USCYBERCOM进行标准更新。

C2 – Command and Control

CCIR – Commander’s Critical Information Requirement

OPSEC – Operational Security

SIR – Specific Information Requirement

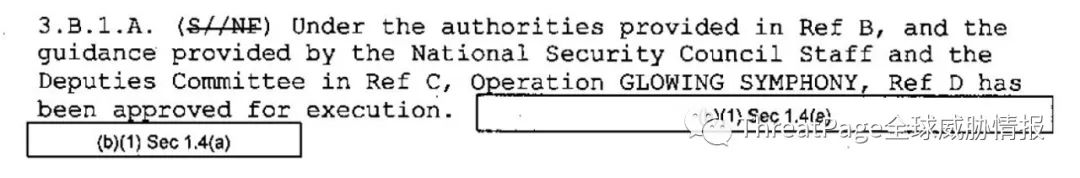

GLOWING SYMPHONY行动的授权

2016-11-08

包含了USSTRATCOM计划在2017年开展的活动的所有内容,授权“发光交响乐”行动。没有给出行动的开始时间或“ d日”。

https://nsarchive2.gwu.edu/dc.html?doc=4638023-USSTRATCOM-Subj-FRAGORD-06-to-USSTRATCOM-OPORD

2016-11-09

USCYBERCOM OPORD 16-0188Operation GLOWING SYMPHONY(OGS)

该文档很大程度上是9月12日的CONOP的副本,已正式定为可实施的命令。

https://nsarchive2.gwu.edu/dc.html?doc=4638024-USCYBERCOM-Subject-USCYBERCOM-OPORD-16-0188

2016-11-10

JTF-ARES简报:GLOWING SYMPHONY行动

本简报将OPORD 16-0188中包含的信息浓缩为可呈现的形式。

https://nsarchive2.gwu.edu/dc.html?doc=4638025-USCYBERCOM-JTF-ARES-JTF-ARES-Operation-Glowing

2016-12-10

USCYBERCOM GENADMIN 16-0210 [已编辑]GLOWING SYMPHONY行动

此一般管理消息(GENADMIN)通知国防部和情报界的人员有关“GLOWING SYMPHONY行动”的存在,但提供的信息很少。

https://nsarchive2.gwu.edu/dc.html?doc=4638026-USCYBERCOM-to-USSTRATCOM-USCENTCOM-and-The

2017-07-01

USCYBERCOM GENADMIN 17-0093 GLOWING SYMPHONY行动的扩展

该一般性管理信息表明,截至2017年7月,“GLOWING SYMPHONY行动””正在进行中。

https://nsarchive2.gwu.edu/dc.html?doc=4638027-USCYBERCOM-Subj-USCYBERCOM-GENADMIN-17-0093

GLOWING SYMPHONY行动结束

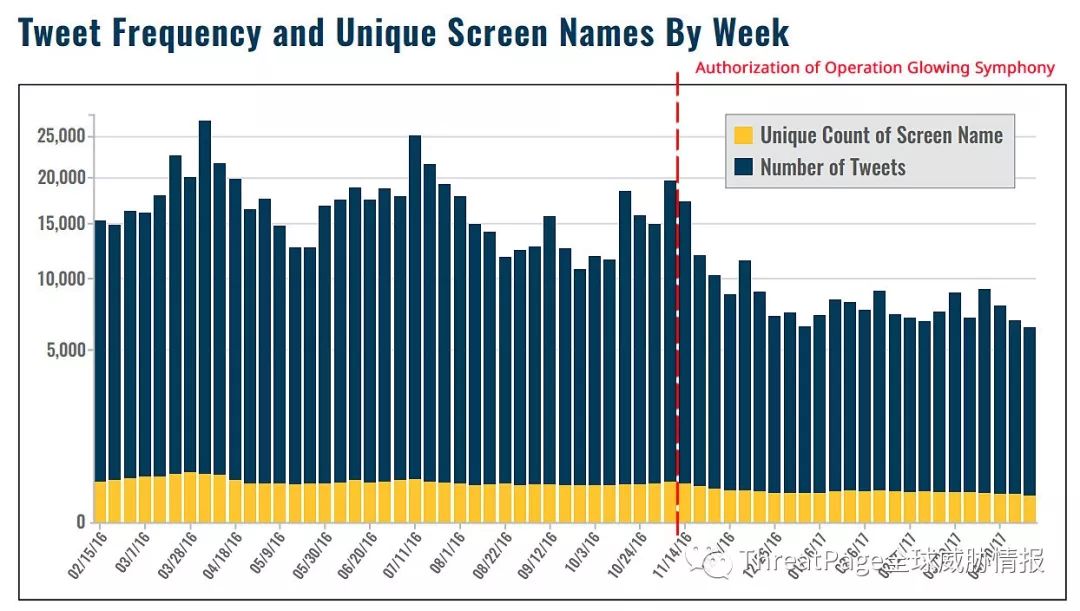

工作做完了,总得有个结果吧,可惜没有官方的数据证实GLOWING SYMPHONY行动的成果,不过,乔治华盛顿大学极端主义计划的研究员奥黛丽·亚历山大(Audrey Alexander)追踪恐怖分子对数字通信技术的使用。亚历山大(Alexander)于2017年在Twitter上发布了Digital Decay(《数字衰变》),该书分析了英语极端主义活动的趋势。

她的研究表明,从2016年2月到2017年4月,活动量呈下降趋势,其特征是直到2016年11月,即“GLOWING SYMPHONY行动”获得批准后,繁荣-萧条周期一直持续。在这一点上,活动明显下降,并且没有循环回升。

2020年1月21日公开文档的几点关键信息

(文件*代表的是参考链接不同的地址,1=1,2=2)

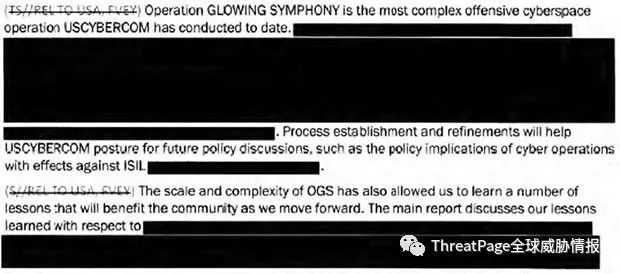

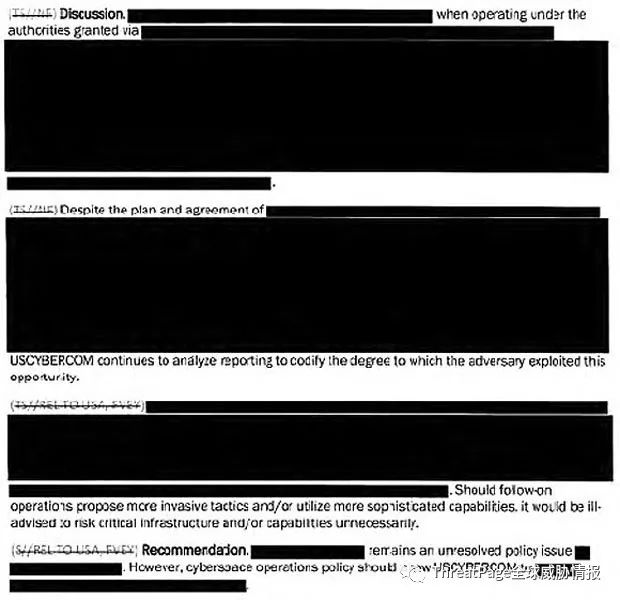

1、“Operation GLOWING SYMPHONY”是USCYBERCOM的一个分水岭,因为它的行动范围和复杂性迫使美国网军司令部在执行行动的方式上进行演变。这一事实在以前关于目标的安全文件中已经提到,在USCYBERCOM 璀璨交响乐30天评估[文件5]中反复强调。该行动迫使与目标确认、业务解除冲突和机构间协调有关的进程走向成熟。它还揭示了数据利用能力方面的缺陷。

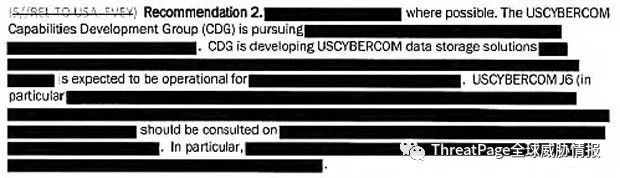

2、[文档6]进一步详细介绍了利用“Operation GLOWING SYMPHONY”计算机网络数据采集所面临的挑战。评估表明,利用的关键挑战是数据本身的存储,这表明了该行动相对于USCYBERCOM当时容量的范围不一致。

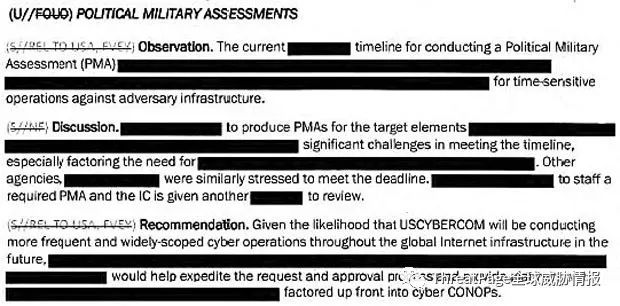

3、该行动的范围还挑战了基于时间敏感目标进行政治军事评估的现有能力。在30天评估[文件5]中提出的这一点继续指出,“鉴于USCYBERCOM未来在全球互联网基础设施中开展更频繁、范围更广的行动的可能性”,这一挑战需要以永久性的方式加以解决。

4、【文件6】协调跨部门之间、跨国家之间协作,确定目标范围。

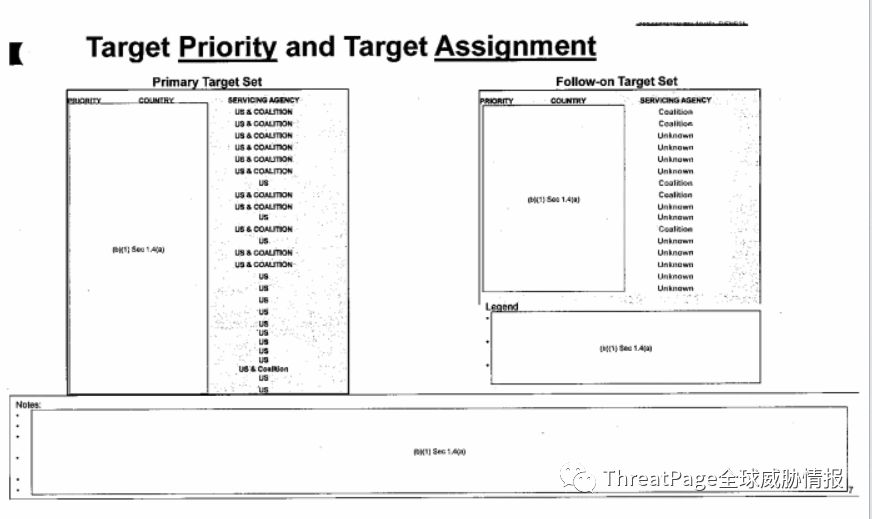

对于不同目标打击,JTF-ARES司令部将不同目标交给盟国处理,不过参考的标准要求是USCYBERCOM制定,同时 JTF-ARES负责协调合作伙伴国家

USCYBERCOM(美网军司令部)负责协调与国会之间、CIA、NSA之间的“海外业务”关系。避免业务交叉、相互干扰。

5、【文件5】JTF-ARES的另一个挑战是在USCYBERCOM下达作战命令之前,对于目标的需要审查、确认。与合作国家、合作部门确定目标,清除干扰因素,特别是注重与地面部队的合作与业务交叉。

6、虽然不太容易确认目标达成后,其效果如何。但是美网军特别注重其在攻击渗透过程中使用的网络武器被敌方二次利用。避免被敌方或者其他第三方国家“窃取”了网络武器。可能需要“更具侵入性的战术和/或利用尖端能力”,并有可能“危及关键基础设施和/或能力”。制定“计划和协议”限制信息共享协议的联盟成员或非联盟成员政党将行动情报泄露给了美国的“对手”。

主要内容已经结束了……

我看完这几天的材料后,不禁感叹,老美网军司令部跨部门协作、跨国家合作以及网军系统工程能力十分强大。老美还将GLOWING SYMPHONY行动踩过的坑和亮点做了更多的分析,自2018年11月下旬以来,该司令部的联合情报作战中心-作战目标司牵头进行了内部讨论,涉及美军的联合目标在进攻性网络作战的适用性做了更多的讨论。Paul Nakasone将军将JTF-ARES与俄罗斯高级网络威胁组织联系起来的评论,以及将反ISIS的内部讨论联系起来的简报幻灯片,充分说明了JTF-ARES和“将GLOWING SYMPHONY行动”在美国网络作战界的重要性。

下一章与大家探讨美网军司令部针对网络目标的运营

参考链接:

https://nsarchive2.gwu.edu//dc.html?doc=6655592-National-Security-Archive-1-USCYBERCOM-Operation

https://nsarchive2.gwu.edu//dc.html?doc=6655593-National-Security-Archive-2-USCYBERCOM-Operation

https://nsarchive2.gwu.edu//dc.html?doc=6655594-National-Security-Archive-3-USCYBERCOM-Operation

https://nsarchive2.gwu.edu//dc.html?doc=6655595-National-Security-Archive-4-USCYBERCOM-Operation

https://nsarchive2.gwu.edu//dc.html?doc=6655596-National-Security-Archive-5-USCYBERCOM

https://nsarchive2.gwu.edu//dc.html?doc=6655597-National-Security-Archive-6-USCYBERCOM

https://nsarchive.gwu.edu/briefing-book/cyber-vault/2020-01-21/uscybercom-after-action-assessments-operation-glowing-symphony

Top Secret documents show Cyber Command’s growing pains in its mission against ISIS

https://www.npr.org/2019/09/26/763545811/how-the-u-s-hacked-isis

https://nsarchive.gwu.edu/briefing-book/cyber-vault/2018-08-13/joint-task-force-ares-operation-glowing-symphony-cyber-commands-internet-war-against-isil

https://nsarchive2.gwu.edu//dc.html?doc=5751043-National-Security-Archive-COS-MEMO-11-FEB-19

https://nsarchive2.gwu.edu/dc.html?doc=4311638-United-States-Cyber-Command-Mission-Analysis

声明:本文来自ThreatPage全球威胁情报,版权归作者所有。文章内容仅代表作者独立观点,不代表士冗科技立场,转载目的在于传递更多信息。如有侵权,请联系 service@expshell.com。

联系我们

联系我们 在线留言

在线留言 京公网安备11011202100645号

京公网安备11011202100645号