作者 | 绿盟科技格物实验室 李东宏

一、背景

移动通讯的发展改变了人们的生活方式,特别是手机,在生活中扮演着多媒体娱乐、个人学习、移动办公,掌上支付、日程规划,社交互动等角色,越重要的角色越应该关注其安全性,避免给个人、企业乃至国家造成不可挽回的损失。

据国外媒体报道,俄罗斯在某款手机中发现了一种硬件植入物。

二、植入物分析

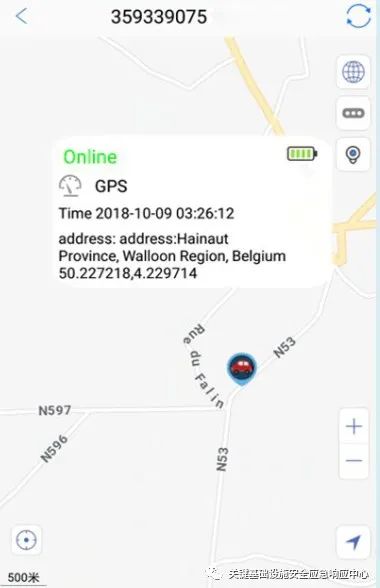

上图为硬件的管脚分布图,通过全网搜索发现此植入物为TOPIN小型ZX620 PCB Wifi LBS GSM跟踪定位监控设备,硬件大小为13mm x 22 mm,售价也仅有15.54美金。

具体的功能如下:

-

语音监听

实时录制硬件所在设备的语音信息并上传到服务器,以WAV格式进行保存。

-

短信控制

( 1 ) 发送短信”pwrst”到设备清除密码,回复”password clear”表示清除成功。

( 2 ) 发送短信”1122″到设备恢复工厂设置,回复”factory success”表示恢复成功。

( 3 ) 发送短信 “imei #” 到设备获取IMEI号码。

( 4 ) 发送短信“imei#+有效的imei号”到设备设置IMEI号码。

( 5 ) 发送短信“led#on/ led#off”到设备打开或者关闭LED。

( 6 ) 发送短信“time # + number”(number可以设置1-60)到设备修改分钟数以设定上传间隔。

( 7 ) 发送短信“MD # + number #”(number 可以设置10-60)”到设备修改秒数以设定上传间隔。

( 8 ) 发送短信“DOMAIN # domain name or IP # port number #”到设备修改设备连接到的服务器。

( 9 ) 发送短信“APN # Parameter# Account # Password#”到设备进行设备APN设置。

( 10 ) 发送短信“SYSRST #”到设备进行设备重启。

-

定位跟踪

-

设备管理

-

隐私数据获取

获取手机中的个人通讯录、短消息等内容。

三、攻击意图分析

● 获取机密信息

攻击者通过在特定人群的手机中植入这种硬件,可以获取到个人的隐私数据,例如通讯录、短信记录、隐私通话、身体状况和身份信息等,通过后期的交易获得不正当的收入。当然,可能出于商业竞争或者政治目的,攻击者会针对企业或者国家的核心人员使用的手机,在供应链环节植入这种硬件,获取到高价值的核心机密信息。

● 目标行为分析

利用在手机中植入这种硬件,攻击者可以针对个人的出行行为、交易行为、商务活动进行分析,确定对象的身份价值,推送一些商业服务,也有可能会出于恶意的目的,威胁个人的生命、名誉和财产。

● 发动大规模的拒绝服务攻击

在大量人群的手机中安装这种硬件,攻击者由于可以对设备进行管控,因此有可能在敏感的时间节点,对特定目标发起大规模的拒绝服务攻击,达到自己技术炫耀或者勒索钱财的目的,同时可以很好的隐藏自己的身份,由手机的使用者承担相关的法律风险。

● 操控投票结果

投票选举是每一个国民合法的权利,为了能够在选举中获胜,一些组织可能会雇佣一些人员,在大量人群的手机中安装这种硬件,改变普通大众的投票意愿,当然也有可能是攻击者进行这样的操作,和不同的组织进行谈判,获得最大的权益。

四、如何避免?

利用供应链方式进行攻击,一般是具有特定的攻击目的,成本由大众进行分摊,可谓一本万利,针对这种攻击的防御建议如下:

● 监管级

针对厂商上报的手机进行硬件功能和软件功能的验证测评,避免从厂商源头引入。

● 企业级

对于生产企业,对内加强企业自律,排查在开发过程中的软硬件安全隐患。对外需要增加组件供应的安全检测环节,避免风险由外部引入,同时对外出货需要公示原装检查标准。

针对产品使用企业,需要具备正版意识,并向员工灌输正版意识,购买产品应该从正规途径进行购买,避免买到存在风险的设备。

● 产业链

针对产业链,产品的每个中转环节,需要增加设备的封装检查,依据原始厂商的封装标准进行检查,避免存在二次打包行为。

● 用户级

建议用户从官方授权的途径进行产品购买,收到产品后根据原始厂商的原装检查标准进行检查,避免买到假货、二手货,组装货、存在安全隐患的产品等,给个人带来一些不必要的麻烦和损失。

五、总结

本次以手机植入恶意硬件事件为起点,引入对供应链安全的思考,同时提出相关的建议以供参考,旨在推动全社会对供应链安全风险引入的重视,保证个人生活稳定,维护社会团结安定。

参考链接:

[1]https://www.aliexpress.com/item/32843871002.html

转载请注明来源:关键基础设施安全应急响应中心

声明:本文来自关键基础设施安全应急响应中心,版权归作者所有。文章内容仅代表作者独立观点,不代表士冗科技立场,转载目的在于传递更多信息。如有侵权,请联系 service@expshell.com。

联系我们

联系我们 在线留言

在线留言 京公网安备11011202100645号

京公网安备11011202100645号