受新冠疫情打击,东京奥运会正面临现实、网络空间的双重艰难考验。

因日本疫情再次反弹,延迟至今年7月举行的奥运会或面临再度推迟甚至取消的窘境。日本政府近期多次坚定表态,将如期继续举办奥运会。不过即使真能过现实空间这一关,网络空间仍存在重大变数。

东京奥运会网络形势空前严峻

平昌奥运会遭遇世界级网络安全事故后,有网络安全专家曾设想过东京奥运会的可能面临的情况,比如黑客利用网络攻击,在电子记分牌上发布类似大地震、核事故的虚假紧急警报,操纵数十架专门干扰移动信号的无人机,造成现场大恐慌。但在当下的日本,这些可能还不是最坏的情况。

1、东京奥运会筹办期间,已有国家黑客长期进行盯梢。

据《卫报》报道,英国国家网络安全中心披露称,俄罗斯APT组织沙虫曾准备对原定2020年夏天举办的东京奥运会和残奥会发起网络攻击,攻击目标包括赛事主办方、后勤服务和赞助商。

沙虫组织被指归属俄罗斯军方情报部门格鲁乌,曾策划了平昌奥运会“最糟糕开幕式”的袭击行动。该组织已经对东京奥运会相关官员和组织进行了“网络侦察”。

东京奥运会组委会回应表示,已注意到相关报道,将采取网络安全措施,确保顺利举行。2019年底,东京组委会曾在官网发布警告,检测到伪装成奥运工作人员的邮件,提醒要警惕钓鱼邮件。而这一攻击手法正是沙虫组织袭击平昌奥运会时所用。

2、日本数字化基础薄弱,疫情叠加下频频爆出新攻击入口。

东京奥运会以“发现明天”为主题,希望打造世界级的智能城市体验。日本首相菅义伟上任以来大力推进政务数字化,希望引领整个社会的数字化进程。但推进过程反而暴露了大量新旧交替之间的薄弱面,可能成为攻击方的新入口。

2020年9月,日本最大移动运营商都科摩(NTT Docomo)爆出大规模支付服务盗刷事件,11家银行受影响,损失金额近3000万日元,经查是由于都科摩和银行之间的基本验证流程存在缺失。这是日本无现金化政策推广以来的第二起重大安全事件,近两年来日本无现金支付安全事件已造成至少1.6万亿日元损失。

2020年6月,日本INAP数据中心出现故障断电近两天时间,其上承载的地方政府和公共机构(L-gov)应用无法提供服务,且灾备措施不足,导致兵库县等8个城市13家市政网站长时间宕机。

2020年上半年,三菱电机、NTT、日本电气、神户制钢等多家军工相关企业接连披露遭网络攻击,致使日本自卫队大量机密外泄,包括潜艇导弹等武器装备、军事通信网络信息等。

疫情期间日本泄露了大量的机构和个人数据,加上薄弱的数字基础设施,很容易被潜在攻击者利用,在奥运等重大活动中造成严重影响。

奥运网络安保趋势:威胁逐届加剧,危害倍增

作为世界最高级别的体育赛事,奥运会备受全球黑客“关注”,近几届奥运会网络攻击态势呈现“逐届加剧,危害倍增”的趋势。

2010年温哥华冬奥会 影响轻微的病毒感染

温哥华奥运会期间,发生了加拿大计算机事件响应中心收到了一些攻击报告:乌克兰出现了假冒的温哥华组委会网站。发现使用奥林匹克主题的搜索引擎毒化,用户指向到发布恶意软件的网站。上报了许多轻微的病毒感染事件。

2012年伦敦奥运会 未成功的大规模DDoS攻击

伦敦奥运会期间出现了数项会对运动会举办带来影响的网络安全事件。包括:开幕前,东欧黑客对伦敦奥运会的IT基础架构进行了约10分钟的漏洞扫描;开幕当日,奥林匹克场馆电力系统遭受了40分钟大规模DDoS攻击,但没有成功;多家媒体机构遭到由国家赞助的网络攻击,还发生了笔记本电脑盗窃、高价值IT和通信设备盗窃、病毒蠕虫感染等事件。

2016年里约奥运会 APT攻击窃取大量隐私数据

里约奥运会开始出现APT攻击泄密、大规模DDoS等行为。APT28组织对奥运会相关的反兴奋剂组织发起了攻击,获取并公开该组织账号、运动员测试结果、相关人员隐私等数据。大量针对奥运会的邮件欺诈、网站篡改、网站仿冒、贩卖假门票、伪造Wi-Fi网络、勒索病毒的网络安全事件。针对奥运会相关网站、巴西和里约政府相关网站、赞助商相关网站的DDoS攻击,流量高达300~500Gbps。在虚假网站上未经授权的售票。

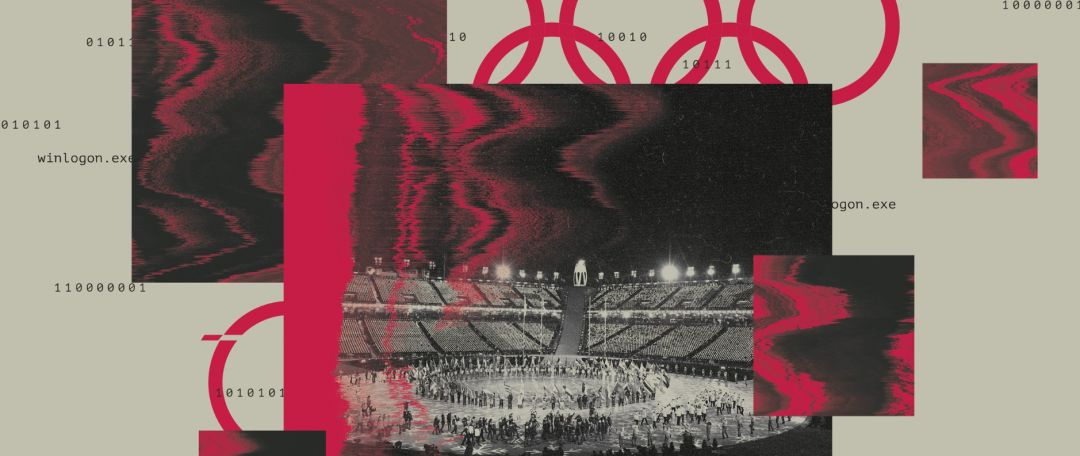

2018年平昌冬奥会 世界级网络安全事故

平昌冬奥会则遭遇了世界级的网络安全事故。在开幕前,安全研究人员就发现有黑客盯上了本届冬奥会,不少冬奥会相关组织经常收到恶意钓鱼邮件。开幕式期间出现了种种混乱:互联网和广播系统中断;奥运会网站瘫痪数小时,导致门票销售和下载被中断,甚至有些观众无法打印出门票,导致很多人无法参加开幕式,场馆内出现大量空位;奥林匹克场馆周围的本地Wi-Fi短时无法使用,开幕式直播信号中断。

复盘:史上最糟糕的奥运开幕式

平昌奥运会开幕式当晚混乱百出的场景,算得上是网络战历史上浓重的一笔。

调查发现,平昌奥运会的内部系统遭大规模渗透,核心数据中心感染了特种蠕虫病毒“奥林匹克破坏者”,开幕式启动时现场场馆、楼宇、直播、官网和APP等众多网络服务被破坏瘫痪,近12小时才完成修复,成为奥运史上最大的网络安全事故。

事后各方复盘总结了过程:

-

攻击者很早就利用钓鱼邮件投递恶意代码进入内网,获取部分组委会工作人员的计算机权限。

-

开幕式当天早上,攻击者向这些计算机中投放了以破坏为目的的蠕虫病毒,该病毒会窃取用户密码,在内网进行爆破传播,投放后很快便控制了数百台电脑。

-

开幕式启动时,蠕虫病毒开始大肆破坏控制电脑的系统。很快,数据中心开始报警,服务器被破坏至系统崩溃,网络、WiFi、电视直播、楼宇门禁、网站、APP等服务均陷入瘫痪。

-

技术人员试图恢复系统,但一次又一次地失败,说明内部网络仍存在恶意代码在持续破坏服务器。最终,技术人员紧急找到对抗蠕虫病毒的方法,关闭所有服务,从备份数据成功重建服务器系统,此时已过去12小时。

-

平昌奥运会官网pyeongchang2018.com在重建系统过程中被关闭,外部开始大量流传“被入侵”的消息。

从这个过程可以看出,攻击方拥有非常成熟的网络攻击技能、极其高超的网络隐藏能力、极其险恶的政治意图。

其精心设计的特种蠕虫病毒,通过平昌奥委会域账号进行内网横向移动,窃取所有被控设备上的凭证信息并再次爆破传播,保证了可以精准控制、最大化控制奥委会内部设备;

在蠕虫病毒的代码中大量使用某东亚APT组织的特征,事发后一度让全球安全人员把攻击者误认为该组织;

专门设计的系统毁灭和持续感染机制,令技术人员难以快速解决问题,迫使奥委会只能“休克式”重建系统,让攻击持续了12个小时。

最严重供应链APT攻击再敲警钟,东京奥运会将如何防范?

今年1月,日本共同社报道称,为了应对网络攻击,东京奥组委已经培养了220名“白帽黑客”。东京奥组委以发生大规模系统故障的平昌冬奥会为教训,设想了开幕式等遭到攻击的情景,并针对此类情况培养人才,保障赛事运营。

日本网络防御专家Toshio Nawa表示,尽管东京奥组委全面分析了近三届奥运会期间的网络攻击事件,并制定采取了相应的对策。但到2021年,又有了三年的差距,预计将出现超出大家想象的网络攻击方式,而日本还没有做好准备。

这正被现实所印证。2020年末,美国爆出最严重供应链APT攻击,网络监控软件商“太阳风(SolarWinds)”被黑客植入恶意代码,美国关键政府部门、企业大面积沦陷,机密信息、重要权限等被窃取,日本也有机构受影响。

同样2020年底,由于没有给飞塔VPN设备的老漏洞打补丁,超600家日本机构企业被攻击,内部账号密码泄露,包括日本警察厅、国家旅游局、岐阜县政府等政府机构。有研究员发现,当时公网上还存在5000多台归属日本机构、没打补丁的飞塔VPN设备。

Toshio Nawa称,日本“看见网络威胁”的能力严重不足。面对史上网络安全形势最为严峻的一届奥运会,日本政府是否能确保东京奥运会网络安全,目前仍是一个大大的问号。

声明:本文来自士冗科技,版权归作者所有。文章内容仅代表作者独立观点,不代表士冗科技立场,转载目的在于传递更多信息。如有侵权,请联系 service@expshell.com。

联系我们

联系我们 在线留言

在线留言 京公网安备11011202100645号

京公网安备11011202100645号