2020年下半年至2021年初,谷歌威胁分析小组发现并确定了一个持续针对网络和漏洞安全研究人员的攻击活动,这些研究人员在不同的公司和组织中从事漏洞研究和开发。

谷歌认为这项攻击运动的发起者来自朝鲜网军。

需要注意的是,这起攻击活动成立的本身,在于实施社会工程学的人员精通漏洞分析和研究,在此基础上才能成功攻击多个漏洞研究人员。

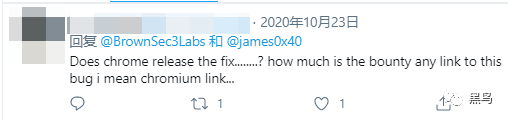

攻击者首先建立了几个专注于漏洞研究的推特号。他们使用了这些Twitter个人资料来发布指向其博客的链接,并发布漏洞利用的视频,这些账号之间存在互相转发的行为。

号称安全界养号策略,这点此前黑鸟也曾发布过一个伪装成漏洞研究人员发布0day剪辑视频用来骗钱的案例:外国骗子装成中国黑客制造假0day漏洞视频,骗完钱后删号走人

但需要注意的是,这次的攻击者真的懂漏洞研究,并且发布的文章分析的还挺不错。

博客包含已公开披露的漏洞的文章和分析,甚至有的安全研究人员还会往这投稿,可能试图在其他安全研究人员中建立更多的信誉。

2021年1月14日,攻击者们通过Twitter分享了他们上传的YouTube视频,声称可以利用CVE-2021-1647(一个最近修复的Windows Defender漏洞)。在视频中,他们声称成功构造了漏洞利用程序,该程序产生了cmd.exe shell,但仔细检查该视频后发现该漏洞是虚假的。

在YouTube上的多条评论表明,该视频是伪造的,没有可利用的漏洞得到证明。发表这些评论后,攻击者们使用了另一个已经被控制的Twitter帐户来转发原始帖子,并声称该帖子“不是假冒视频”。

在完成造势以后,攻击者便会利用其在漏洞社区良好的信誉开始进行社会工程学攻击。

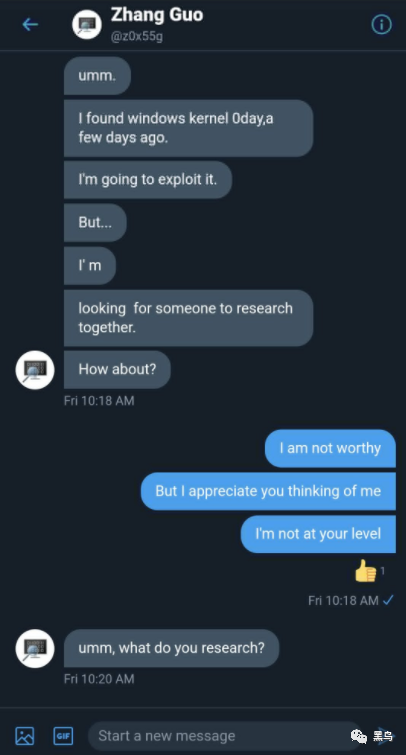

首先,他们会去和目标安全人员建立联系,并询问目标研究人员是否希望在漏洞研究方面进行合作,然后为研究人员提供Visual Studio项目。在Visual Studio项目中将包含用漏洞利用的源代码,但是在编译该Visual Studio项目的时候会自动生成存在恶意代码的DLL,编译运行后即触发恶意代码,并与攻击者的C2域名进行通讯,恶意代码片段如下。

还有一些案例显示,研究人员在访问攻击者的博客后遭到了攻击。

研究人员通过Twitter链接到blog.br0vvnn[.]io上的文章,此后不久,研究人员的系统上安装了恶意服务,并且内存后门将开始连接到攻击者拥有的命令和控制服务器。

而当时研究人员的系统正在运行最新版本的Windows 10和Chrome浏览器版本。目前谷歌方面没有发现是否为chrome的0day漏洞。

这些攻击者已使用多个平台与攻击目标进行通信,包括Twitter,LinkedIn,Telegram,Discord,Keybase和电子邮件。

黑鸟目前已得知,国内有多名漏洞研究人员已经被作为目标进行攻击,基本都是通过推特渠道被社工,流程基本为要求对方下一个PGP软件解密,然后会发一个密钥和加密后的文件给分析人员。

一些聊天记录截图如下:

攻击者的网络资产以及使用的恶意软件信息如下,相关安全研究人员记得排查一遍自己是否曾经访问过这些网站或者推特账号等。

研究博客

-

https://blog.br0vvnn[.]io

Twitter账号

-

https://twitter.com/br0vvnn

-

https://twitter.com/BrownSec3Labs

-

https://twitter.com/dev0exp

-

https://twitter.com/djokovic808

-

https://twitter.com/henya290

-

https://twitter.com/james0x40

-

https://twitter.com/m5t0r

-

https://twitter.com/mvp4p3r

-

https://twitter.com/tjrim91

-

https://twitter.com/z0x55g

LinkedIn 账号

-

https://www.linkedin.com/in/billy-brown-a6678b1b8/

-

https://www.linkedin.com/in/guo-zhang-b152721bb/

-

https://www.linkedin.com/in/hyungwoo-lee-6985501b9/

-

https://www.linkedin.com/in/linshuang-li-aa696391bb/

-

https://www.linkedin.com/in/rimmer-trajan-2806b21bb/

Keybase

-

https://keybase.io/zhangguo

Telegram

-

https://t.me/james50d

样本hash

-

https://www.virustotal.com/gui/file/4c3499f3cc4a4fdc7e67417e055891c78540282dccc57e37a01167dfe351b244/detection (VS Project DLL)

-

https://www.virustotal.com/gui/file/68e6b9d71c727545095ea6376940027b61734af5c710b2985a628131e47c6af7/detection (VS Project DLL)

-

https://www.virustotal.com/gui/file/25d8ae4678c37251e7ffbaeddc252ae2530ef23f66e4c856d98ef60f399fa3dc/detection (VS Project Dropped DLL)

-

https://www.virustotal.com/gui/file/a75886b016d84c3eaacaf01a3c61e04953a7a3adf38acf77a4a2e3a8f544f855/detection (VS Project Dropped DLL)

-

https://www.virustotal.com/gui/file/a4fb20b15efd72f983f0fb3325c0352d8a266a69bb5f6ca2eba0556c3e00bd15/detection (Service DLL)

攻击者自己的域名:(务必排查)

-

angeldonationblog[.]com

-

codevexillium[.]org

-

investbooking[.]de

-

krakenfolio[.]com

-

opsonew3org[.]sg

-

transferwiser[.]io

-

transplugin[.]io

攻击者通过入侵后控制的域名:

-

trophylab[.]com

-

www.colasprint[.]com

-

www.dronerc[.]it

-

www.edujikim[.]com

-

www.fabioluciani[.]com

C2 URLs

-

https[:]//angeldonationblog[.]com/image/upload/upload.php

-

https[:]//codevexillium[.]org/image/download/download.asp

-

https[:]//investbooking[.]de/upload/upload.asp

-

https[:]//transplugin[.]io/upload/upload.asp

-

https[:]//www.dronerc[.]it/forum/uploads/index.php

-

https[:]//www.dronerc[.]it/shop_testbr/Core/upload.php

-

https[:]//www.dronerc[.]it/shop_testbr/upload/upload.php

-

https[:]//www.edujikim[.]com/intro/blue/insert.asp

-

https[:]//www.fabioluciani[.]com/es/include/include.asp

-

http[:]//trophylab[.]com/notice/images/renewal/upload.asp

-

http[:]//www.colasprint[.]com/_vti_log/upload.asp

Host IOCs

-

Registry Keys

-

HKLM\SOFTWARE\Microsoft\Windows\CurrentVersion\KernelConfig

-

HKLM\SOFTWARE\Microsoft\Windows\CurrentVersion\DriverConfig

-

HKCU\SOFTWARE\Microsoft\Windows\CurrentVersion\Run\SSL Update

-

File Paths

-

C:\Windows\System32\Nwsapagent.sys

-

C:\Windows\System32\helpsvc.sys

-

C:\ProgramData\USOShared\uso.bin

-

C:\ProgramData\VMware\vmnat-update.bin

-

C:\ProgramData\VirtualBox\update.bin

攻击者名称均对应一个github,注意查看有没有使用这些github下载的poc。

参考链接:

https://blog.google/threat-analysis-group/new-campaign-targeting-security-researchers/

声明:本文来自黑鸟,版权归作者所有。文章内容仅代表作者独立观点,不代表士冗科技立场,转载目的在于传递更多信息。如有侵权,请联系 service@expshell.com。

联系我们

联系我们 在线留言

在线留言 京公网安备11011202100645号

京公网安备11011202100645号