2月3日,谷歌宣称,如果供应商事先正确修复,2020年有四分之一的零日漏洞利用本可以避免。

谷歌表示,其Project Zero团队检测到2020年有24个零日漏洞遭到利用。

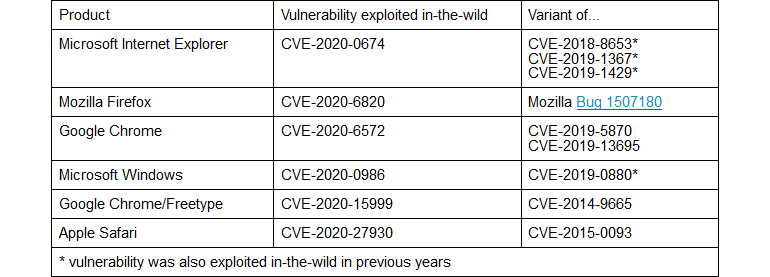

其中六个是去年披露的漏洞的变体,攻击者可以获取到早前的漏洞报告,因而能够研究并部署的漏洞利用程序版本。

Project Zero团队成员Maddie Stone在博客帖子中解释道:“这些零日漏洞利用程序中,有部分程序只需要修改一行或两行代码就能改造成新的漏洞利用程序。”

其中包括Chrome、Firefox、IE、Safari和Windows零日漏洞。

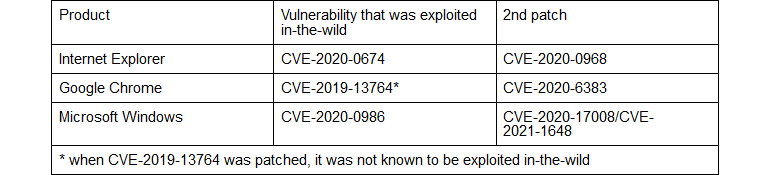

而且,2020年发现并修复的其他三个零日漏洞也能以类似的方法利用。

Stone表示,这三个漏洞分别影响Chrome、IE和Windows,最初的补丁需要再行修复。

只要认真研究这些补丁,恶意黑客很容易就能编写出新的漏洞利用程序,或者重新武器化同一漏洞并继续攻击。

Stone已于本周在USENIX Enigma线上安全大会上公布了自己的发现,并表示:如果供应商深入调查漏洞的根源,并在修复过程上投入更多资源,这一状况本可以避免。

Project Zero研究人员敦促其他安全专家抓紧零日漏洞暴露的时间,展开更深入的分析研究。

Stone表示,零日漏洞为研究攻击者的思维提供了窗口期,防御人员应该利用这段时间,尝试了解攻击者试图利用的入侵途径,确定漏洞类别,然后部署全面的缓解措施。

Stone称,这也是多年前谷歌Project Zero团队成立的初衷,也就是“从遭野生利用的零日漏洞中学习,好让零日漏洞更难以利用。”

声明:本文来自数世咨询,版权归作者所有。文章内容仅代表作者独立观点,不代表士冗科技立场,转载目的在于传递更多信息。如有侵权,请联系 service@expshell.com。

联系我们

联系我们 在线留言

在线留言 京公网安备11011202100645号

京公网安备11011202100645号