引言

俄罗斯的官方文件中,与网电空间最为接近的概念是“信息空间”,是指与形成、创建、转换、传递、利用、存储信息有关的活动域,该活动域中所实施的活动,可对个体和社会认知、信息基础设施及信息本身产生影响。与美国常用的“赛博空间”相比,这一概念更容易理解。

俄军的网电部队被称为“信息战部队”,俄罗斯将网电作战视为信息战的一部分,不仅包括纯技术层面的网电攻防对抗,还包括网电空间的情报战、心理战、舆论战等。经过多年建设,俄罗斯建立了专业性强、体系完整的网电空间作战部队,拥有强大的网电空间作战力量。

一、战略规划

俄罗斯将网电空间安全提升至国家战略高度,注重网电部队的建设,通过一系列战略举措形成比较全面的网电空间安全战略体系。按照俄罗斯官方文件所述,俄罗斯网电空间战略目标是降低使用网电武器实施损害国家主权、破坏国家领土完整以及威胁国际和平、安全和战略稳定的敌对行为的风险。为此,俄罗斯重点关注建立国家网电攻击防御和网电威胁预警系统,提高关键信息基础设施的安全标准,改进网电空间国家信息资源的安全保障措施,建立国家、私营企业和民众在网电安全领域的合作机制,提高民众的网电安全意识和能力。

1、战略性政策法规

俄罗斯早在20世纪90年代就设立了信息安全委员会,专门负责网电信息安全;2002年通过《俄联邦信息安全学说》,将网电空间战称为未来的“第六代战争”。

2013年,俄罗斯发布《2020年前俄联邦国际信息安全领域国家政策框架》《2014—2020年信息技术产业发展战略及2025年远景规划》等网电空间建设相关战略文件。2014年以来,俄罗斯修订的诸多国家级战略都更加强调网电安全建设,对网电安全技术的研制与应用予以高度重视。为此,俄罗斯必须建立安全、可靠的网电安全保障体系,发展网电空间作战部队和武器装备。

2015年发布的《俄联邦国家安全战略》提出要“完善发现和分析信息领域威胁并对抗这些威胁的体系”“采取措施提高公民和社会免受极端主义和恐怖主义组织、外国情报部门和宣传机构的破坏性信息影响的防护能力”。2016年发布的修订版《俄罗斯联邦信息安全学说》,以信息主权为理论基础,将合法、协调一致、利益平衡和安全保障作为国家信息安全保障机构的活动原则。

2017年,俄罗斯发布《俄罗斯联邦数字经济规划》,宣布将通过立法手段提升网电关键基础设施的自主可控水平,做好在网电空间被西方国家制裁时的应对措施。同年发布《重要信息基础设施安全法(草案)》《2017—2030年俄联邦信息社会发展战略》,2018年发布《关键信息基础设施安全保障法案》。

2019年5月,俄总统普京正式签署《〈俄罗斯联邦通信法〉及〈俄罗斯联邦关于信息、信息技术和信息保护法〉修正案》。该法案允许俄罗斯创建自主互联网,旨在确保俄罗斯互联网在受到境外威胁时仍能够稳定运行。其主要内容就是建立俄罗斯自己的全国域名系统和自主地址解析系统,以在紧急时刻取代现有域名服务系统。因此该法案又被称为“主权互联网法”。

2、战略性基础设施

第一,建设军用互联网。

2016年,俄国防部开始建设“数据传输闭环系统”(ZSPD)。该网与全球互联网隔断,所有入网终端都不能使用未经许可的U盘和外接硬盘。该网基础设施部分是向俄电信股份公司租借的,某些地方则利用国防部自有的与国际互联网隔断的基础设施。该网使用的操作系统为“移动武装力量”,可通过微机浏览网站。该网设有电子邮件部门,只允许用户在内部交换信件,军人的所有文件流通(报告、申请、名单、带照片的工作总结等)都通过该部门进行。

2019年4月,俄国防部开始建设“多服务通信传输网”(MTSS)。该网能在俄罗斯全国范围内快速传输大容量信息,同时还拥有穿越北极海底的专属光纤网络,可保证战时稳定运行。俄罗斯计划将ZSPD并入该网,故MTSS也被称为俄“军用互联网”。俄国防部在2019年测试了该网,其信息交换速度达到每秒300兆字节,域内野战指挥所之间的传输距离超过2000公里。

除了军队,俄军工企业也展开了“内网建设运动”。俄联合仪表制造公司和军事电信股份公司为俄军工企业组建了专用秘密网——“可靠通信系统”,提供包括多媒体通信在内的信息交换服务。“可靠通信系统”可提供不低于10兆比特/秒的速率,只允许接专用微机,使用Astro-Linux和“移动武装力量”等操作系统。“可靠通信系统”与国际互联网隔断,条件允许时会与俄军的ZSPD相连,未经许可的移动载体无法接入。俄军工企业可通过“可靠通信系统”交换各种信息,比如命令、产品设计图纸和试验视频文件等。

第二,建设军用数据库。

俄国防部投入3.9亿卢布,为各大军区建设保密“云库”——“超级保密iCloud”,并成立分区设置的数据处理中心。这使得俄军在“断网”条件下依托“军用互联网”确保军事数据的存储、加密、交换和备份等功能正常运行。

二、编制体制

1、网电空间作战部队

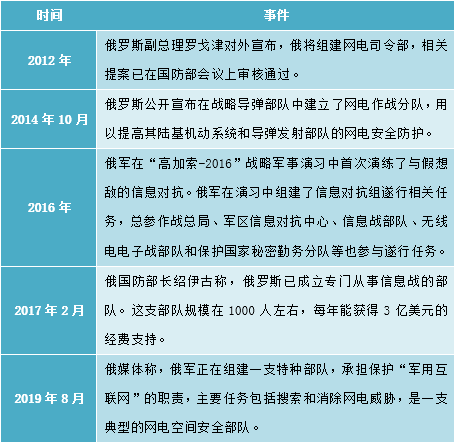

俄军网电作战部队建设始终处于高度保密状态,2017年之前俄罗斯官员一直否认俄信息战部队的存在。这种高度的保密状态使得对手难以摸清其网电作战部队的真正实力,增加了威慑性。下表是根据公开信息的俄罗斯网电部队建设的几个重要时间节点。

俄罗斯网电部队建设重要时间节点

俄军总参谋部是网电空间作战的总指挥机关,分管作战的第一副总参谋长主管网电空间作战指挥系统的规划和建设问题,依托总参作战总局指挥系统与指挥所、通信总局和总参军事科学委员会等部门开展相关工作。

-

作战指挥规划机构。总参作战总局是网电作战的主要规划机构。其下设的第5局负责网电作战指挥,第6局负责网电作战技术装备研发,第19局负责管理指挥特种技术总中心和第18中央科研所信息对抗方法与设备科研局。

-

网电作战部队。各军兵种、各战区组建相应的网电作战部队,负责组织所属部队遂行网电作战任务,同时参加总参谋部组织的网电空间作战行动,对所属部队执行网电作战行动计划的情况实施监督。

-

网电作战技术研究机构。俄罗斯建设了完备的信息技术研究机构,如信息与自动化研究所、国家自动化系统和计算机软件科技集团、圣彼得堡大学信息技术研究所、“信息系统”特种设计局等。

2、俄罗斯APT组织

俄罗斯拥有庞大且技术精湛的黑客群体,其APT组织往往政治目非常明显、攻击注重实效。俄罗斯的APT组织很多受到FSO(联邦警卫局)、FSB(联邦安全局)、SVR(对外情报局)、GRU(格勒乌)等机构的支持,例如2014年被发现的APT28组织普遍认为其幕后支持者是俄罗斯军事情报机构(GRU),该组织可能是迄今为止对全球政治、历史发展影响最大的网络攻击组织。

该方面的信息没有足够权威的信息源支持,下表列出的是来自互联网发布的文章的部分俄罗斯APT组织的介绍。

图表:俄罗斯部分APT组织

|

APT组织 |

介绍 |

|

APT28,又名Fancy Bear、Sofacy、Sednit |

最早活跃于2004年,在2016年试图干预美国总统大选 |

|

Turla,又名WhiteBear、VENOMOUS BEAR |

最早活跃于2004年,自2004年以来已感染了超过45个国家的机构,涉及政府、军事、教育、科研和制药公司等多个行业。Turla因开展水坑和鱼叉运动以及利用内部工具和恶意软件而闻名。 |

|

APT29,又名Cozy Bear、CloudLook、Grizzly Steppe、Minidionis、Yttrium、The Dukes、Group 100等 |

最早活跃于2008年,从2015年夏季开始就攻击民主党全国委员会。 |

|

Sandworm Team,又名 VOODOO BEAR、Quedagh、TeleBots等 |

最早活跃于2009年,主要针对与能源、工业控制系统、SCADA、政府和媒体相关的乌克兰实体。 |

|

Dragonfly,又名EnergeticBear、Crouching Yeti、Electrum、Group 24、Koala Team等 |

最早活跃与2011,最初瞄准的是国防和航空公司,2013年初转移到能源领域。他们还瞄准了与工业控制系统相关的公司。2015年出现了一个类似的小组,被确定为Dragonfly 2.0。 |

|

Gamaredon |

最早活跃于2013年,其攻击对象可能是乌克兰政府的相关人员。 |

|

FIN7,又名Carbanak、Annuak、Carbon Spider等 |

最早活跃于2015年,出于经济动机的威胁组织,自2015年中期以来,其主要针对美国的零售、餐饮和酒店业。他们经常使用销售点恶意软件。 |

|

Cobalt Group,又名Cobalt Spider、Cobalt Gang、Gold Kingswood等 |

最早活跃于2016年,是一个出于财务动机的威胁组织,主要针对金融机构。该组织通过针对ATM系统、卡处理、支付系统和SWIFT系统进行入侵,以窃取金钱。Cobalt Group主要针对东欧、中亚和东南亚的银行。 |

|

Dragonfly 2.0,又名Berserk Bear |

最早活跃于2016年,自2016年3月起就瞄准了政府实体和多个美国关键基础设施领域。 |

|

Silence Group |

最早活跃于2016年,他们的主要目标是俄罗斯、乌克兰、白俄罗斯、阿塞拜疆、波兰和哈萨克斯坦。他们破坏了各种银行系统,包括俄罗斯中央银行的自动工作站客户端、自动柜员机和卡处理系统。 |

|

TEMP.Veles |

最早活跃于2017年,主要针对关键基础设施。 |

资料来源:blog.51cto.com/antivirusjo/2476171

3、网电作战人才储备

为了调动地方高校参与军队网电人才建设的积极性,俄国防部每年都联合联邦教育与科学部以及不同地方高校共同举办“为了俄联邦武装力量全俄科研竞赛”,竞赛主题之一就是信息安全。除了与高校联合培养网电人才以外,俄罗斯也采用一些非常规手段招募能力超群的网电战士。比如从网络安全公司和网络犯罪部门招募合适的人员。

三、作战训练

1、防御——年度断网演习

2014年,俄罗斯通信部进行了第一次“断网”演习,模拟“关闭”全球互联网服务,并使用俄罗斯备份DNS支持国内网电运营。演习主要测试对国际互联网核心设施拥有控制权的国家是否有能力通过停止对俄罗斯的因特网连接和服务,如果发生断网发生会给俄罗斯造成什么样的损失等问题。2018年,俄罗斯进行了第二次备份DNS测试。

2019年,俄罗斯举行首次国家级“断网”演习。演习期间,俄主要研究了其电力设施的网电安全问题、政府部门间协作水平、通信网电故障检修能力以及在遭遇外部断网时俄境内互联网运行的完整性和安全性等。

2019年10月俄罗斯颁布《保障俄境内国际互联网与公共通信网电稳定、安全与功能完整的演习条例》,即“断网演习条例”,由此俄罗斯的“断网”演习获得了法律保障。条例规定演习的总体目标是确保本国互联网和公共通信网络的稳定、安全和功能完整,并确立紧急情况下恢复通信网络的机制。

2、攻击——大量实战训练

俄罗斯网电部队具有很强的进攻性。由于俄罗斯财力相对有限,只能将有限的资源向发展进攻性能力倾斜,迫使对手对俄采取防御策略。俄罗斯也在积极建设网络靶场等网电空间作战模拟的基础设施,但俄罗斯的网电部队在大量的网络攻击实战中得到了锻炼。以乌克兰为例,据统计,在2014年到2019年间,俄罗斯就对乌克兰发起至少14次大规模的网络攻击,涵盖政府、军队、交通、电信、银行、天然气、关键基础设施等领域,其中包括两次大规模的断电史。

在对爱沙尼亚、格鲁吉亚、乌克兰等国的网电攻击中,俄罗斯展现出强大的网电攻击能力。网络攻防实战场景是最好的训练场,大量网络攻防实战使得为俄罗斯训练了网电空间作战人才,使其网电作战能力得到了保障。

四、作战行动

俄罗斯在网电空间作战方面侧重于进攻,其开发的网电攻击武器相当先进,能够对关键基础设施造成毁灭性影响。但由于过分依赖进攻,让俄罗斯的网电作战能力存在短板,总体上和美国的差距较大。不过近年来俄罗斯的网电空间进攻作战方面有着不少可圈可点的战例。

在2014年至2015年2月期间,俄罗斯以叙利亚境内ISIL黑客组织身份针对美国军方和执法机构实施骚扰和恐吓,制造出ISIL会对与反恐行动相关的美方组织机构进行报复的假象;接着,俄罗斯入侵了马里兰州、新墨西哥州等的媒体网站和社交媒体账户,并利用亲ISIL的图像来丑化这些网站;此外,俄罗斯通过美国中央司令部被黑的社交媒体账户对外泄露了诸多关键信息。

2016年,黑山共和国举行议会选举,旨在加速加入北约的进程。为扰乱这场关键选举,俄罗斯对黑山发起网电攻击行动。在选举前三天,俄罗斯对黑山媒体网站、电信公司、监控选举进程的非政府组织以及黑山民主社会党等均发起了分布式拒绝服务攻击,试图利用网电手段操纵黑山的政治和社会环境。

俄罗斯对其他西方国家选举的干预完全集中在利用网电信息制造舆论效应。如2016年美国大选、2017年法国总统选举等案例中,为抵制西方反俄政客,俄罗斯网电攻击主要起到两大作用:一是利用社交媒体引导舆论走向,加剧政治不稳定态势,如窃取并泄露希拉里、马克龙等政治候选人的电子邮件;二是通过先发制人的行动为最大限度地扩大影响创造机会,窃取选举电子邮件内容的行动在邮件被泄露前几个月就开始了,这使得俄罗斯能通过适时发布邮件内容来最大限度地扩大影响。

小结

西方国家对俄罗斯网电攻击的防范和警惕,恰说明了俄罗斯网电部队攻击作战能力的强大。随着2019年俄罗斯“主权互联网法”的正式生效,俄罗斯的网电空间攻防体系不断得到完善。俄罗斯不断从顶层战略、法规体系、技术支撑等其网电部队的发展,俄罗斯网电作战能力将不断跃升。

主要参考资料

[1] BOOZ ALLEN HAMILTON. Bearing Witness: Uncovering the Logic Behind Russian Military Cyber Operations. APRIL 4, 2020

[2] Bilyana Lilly. The Past, Present, and Future of Russia’s Cyber Strategy and Forces. 2020

[3] Russian GRU 85th GTsSS Deploys Previously Undisclosed Drovorub Malware. August 2020

[4] wikipedia.org

[5] 杨晓姣, 霍家佳. “战斗民族”俄罗斯网络空间作战研究[J]. 网信军民融合, 2019, 000(006)

[6] 张晓玉. 俄罗斯国家级”断网”演习解析与思考[J]. 网信军民融合, 2020, No.035(04)

[7] 由鲜举.俄罗斯信息空间建设的思路与做法[J].俄罗斯东欧中亚研究,2017(05)

[8] 罗仙,胡春卉,霍家佳.从美国顶尖信息技术咨询公司博思艾伦报告看俄罗斯网络作战[J].信息安全与通信保密,2020(9)

[9] 俄罗斯APT组织一览. 2020

声明:本文来自高端装备产业研究中心,版权归作者所有。文章内容仅代表作者独立观点,不代表士冗科技立场,转载目的在于传递更多信息。如有侵权,请联系 service@expshell.com。

联系我们

联系我们 在线留言

在线留言 京公网安备11011202100645号

京公网安备11011202100645号