近日,美国国家情报系统研究人员(ANSSI)在蓝牙Bluetooth Core和Mesh Profile规范中发现多个安全漏洞,攻击者可利用这些漏洞在配对过程中冒充合法设备,并发起中间人(MitM)攻击。

蓝牙核心和网格配置文件规范定义了蓝牙设备相互通信以及使用低能耗无线蓝牙设备所需的要求,以实现可互操作的网格网络解决方案。

负责监督蓝牙标准开发的蓝牙特别利益组织(Bluetooth Special Interest Group,简称Bluetooth SIG)今天早些时候发布了安全公告,针对影响这两个脆弱规范的七个安全漏洞逐一提供了缓解建议。

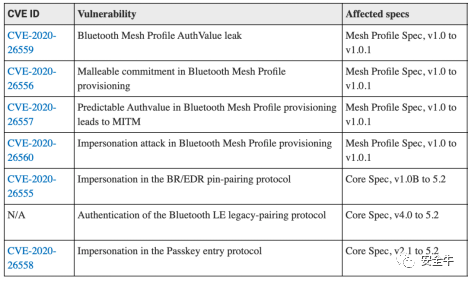

下表中列出了有关已发现漏洞的详细信息,包括受影响的蓝牙规格。

据卡内基梅隆大学CERT协调中心(CERT/CC)称,到目前为止,Android开源项目(AOSP)、思科、英特尔、红帽、Microchip Technology和Cradlepoint的产品都受到了这些安全漏洞影响。

AOSP正在努力发布安全更新,以缓解影响Android设备的CVE-2020-26555和CVE-2020-26558漏洞。

AOSP告诉CERT/CC:“Android已将该问题评估为Android OS的严重漏洞,并将在即将发布的Android安全公告中发布针对此漏洞的补丁程序。”

思科还在努力修补影响其产品的CVE-2020-26555和CVE-2020-26558问题。

该公司表示:“思科正在通过事件PSIRT-0503777710跟踪这些漏洞。”

“思科已经调查了上述蓝牙规范漏洞的影响,目前正在等待所有产品开发团队分别提供解决这些问题的软件修补程序。”

尽管受到某些漏洞的影响,但英特尔、红帽和Cradlepoint在漏洞披露之前并未向CERT/CC提交声明。

参考资料

https://www.bluetooth.com/learn-about-bluetooth/key-attributes/bluetooth-security/reporting-security/

声明:本文来自安全牛,版权归作者所有。文章内容仅代表作者独立观点,不代表士冗科技立场,转载目的在于传递更多信息。如有侵权,请联系 service@expshell.com。

联系我们

联系我们 在线留言

在线留言 京公网安备11011202100645号

京公网安备11011202100645号