作者 | 安天CERT

一、概述

2021年5月7日(美国当地时间),美国最大成品油管道运营商Colonial Pipeline遭到网络攻击,此次攻击事件导致提供美国东部沿海主要城市45%燃料供应的输送油气管道系统被迫下线。安天CERT针对该事件进行持续关注和分析,分别在5月10日发布《关于美燃油管道商遭勒索攻击关停事件的初步研判和建议》[1]和5月11日发布《关于美燃油管道商遭勒索攻击事件样本与跟进分析》[2]两篇报告。安天CERT后续也在关注该事件始末,据彭博社报道,知情人士透露,Colonial Pipeline公司于5月7日就已向DarkSide勒索软件组织支付了440万美元赎金。该组织在收到赎金后,为Colonial Pipeline公司提供了解密工具,用以恢复内部被加密的计算机系统。但是,解密工具恢复速度过慢,Colonial Pipeline公司最后使用备份数据恢复了系统。5月10日,Colonial Pipeline公司在与美国能源部磋商后,开始将部分管道系统重新上线,并逐步分阶段恢复相关供应服务。17日,该公司的汽油、柴油及航空燃油供应恢复到正常水平。

据Exploit黑客论坛名为UNKN的用户发帖称,受执法行动影响,DarkSide已经无法访问其数据泄露服务器、赎金支付服务器和CDN服务器。在DarkSide组织无法通过SSH访问服务器的前一天,美国总统拜登在白宫新闻发布会上声称将追捕DarkSide组织,并强调,我们不相信俄罗斯政府卷入了这次攻击。但是,我们确实有充分的理由相信,发动攻击的罪犯就住在俄罗斯,攻击的来源就是俄罗斯[3]。虽说美国执法机构名正言顺,但没有充分的证据能够表明DarkSide组织的基础设施是被执法机构查禁的,其中也不排除DarkSide组织迫于美国方面的压力,卷款跑路,从此销声匿迹,或改名换姓卷土重来。这种猜测也并非毫无根据,在DarkSide组织称无法访问运营服务器后,其中一部分加密货币被转移到未知身份的钱包地址中,但这个钱包地址归属于DarkSide组织还是执法机构则无从知晓。众所周知DarkSide组织采取的运营模式是RaaS(勒索软件即服务),如果DarkSide组织无法访问自身基础设施并归咎于美国执法机构,那其顺理成章的将所有赎金据为己有,自导自演一场“黑吃黑”的戏码也不得而知。

此次事件被认为是迄今为止对美国关键基础设施造成的最具破坏性的网络攻击。这一事件迅速引发美国国内和全球的广泛关注。一方面,它显示了美国多年来关注和警惕的管道系统安全事件广泛而严重的后果;另一方面,出现尚不足一年的DarkSide组织表现出复杂和成熟的技术和运营能力,它是真的仅以经济利益为目的进行勒索?还是谋求达成更深层的物理空间影响,或者有更大的政治目的驱动,依然需要更多的信息来支撑和后续判断。Colonial Pipeline公司遭受DarkSide组织网络攻击的事件算是告一段落,安天CERT针对此次攻击事件进行梳理和总结。

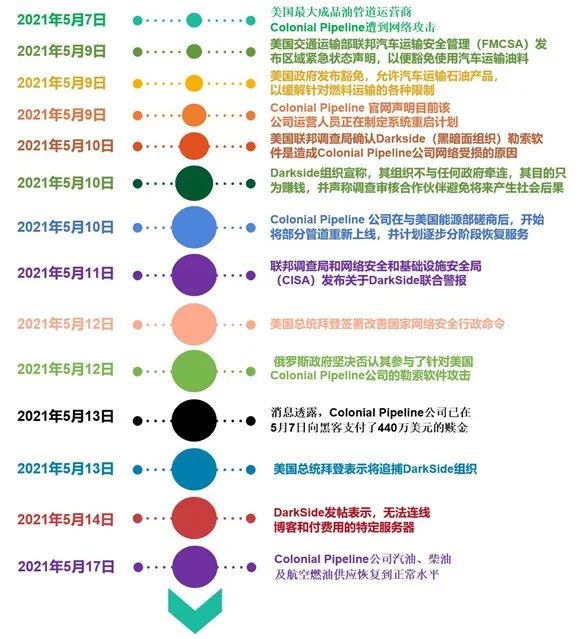

二、Colonial Pipeline公司遭受网络攻击事件整体时间线

图 2‑1 Colonial Pipeline遭受网络攻击事件整体时间线

5月7日,美国最大成品油管道运营商Colonial Pipeline遭受网络攻击,此次攻击事件导致提供美国东部沿海主要城市45%燃料供应的输送油气管道系统被迫下线。5月9日,美国交通运输部联邦汽车运输安全管理局(FMCSA)发布区域紧急状态声明,以便豁免使用汽车运输油料。正常情况下,按规定只能通过管道运输。紧接着美国政府发布豁免通知,允许汽车运输石油产品,以缓解针对燃料运输的各种限制。Colonial Pipeline官网声明目前该公司运营人员正在制定系统重启计划。5月10日,联邦调查局确认DarkSide勒索软件是造成Colonial Pipeline公司网络受损的原因,通过该组织在暗网上公布的数据信息显示,也进一步证实了攻击者为DarkSide组织。该组织在其暗网上宣称,其组织不与任何政府牵连,其目的只为赚钱,并声称调查审核合作伙伴避免将来产生社会后果。该组织意识到该起攻击事件的严重性,声称在今后会对他们的会员进行严格审查,以免造成严重的社会后果。Colonial Pipeline公司在与美国能源部磋商后,开始将部分管道重新上线,并计划逐步分阶段恢复服务。5月11日,联邦调查局和网络安全和基础设施安全局(CISA)发布关于DarkSide联合告警,对所有关键基础设施发布预警,警惕DarkSide组织对其他关键基础设施再次发起攻击。5月12日,美国总统拜登签署改善国家网络安全行政命令。俄罗斯政府坚决否认其参与了针对美国Colonial Pipeline公司的勒索软件攻击活动。5月13日,据消息称Colonial Pipeline公司在5月7日就已向黑客支付了440万美元的赎金,值得一提的是,此事在13日才被内部人员爆出,而且交付赎金后DarkSide组织提供了解密工具,但因其解密工具恢复效率过慢,Colonial Pipeline公司使用数据备份恢复了系统。可见,在企业遭到勒索攻击后,数据备份对企业恢复数据起到关键性作用。同时也表明Colonial Pipeline公司在有数据备份的情况下还支付了赎金,说明该公司担心DarkSide组织泄露其数据,也印证了被窃数据的重要性。基础能源设施运营等重要数据如果被曝光,肯定会带来重大社会影响,也就是说Colonial Pipeline公司支付440万美元买的只是DarkSide组织不曝光的承诺。5月13日,美国总统拜登表示将追捕DarkSide组织。5月14日,DarkSide发帖表示,无法连线其博客和付费用的特定服务器,那里的比特币被转移到一个陌生的钱包地址中,这个钱包地址归属于DarkSide组织还是美国执法机构我们不得而知。5月17日,Colonial Pipeline公司汽油、柴油及航空燃油供应恢复到正常水平。

三、总结

2021年5月初,DarkSide组织相继攻击了Colonial Pipeline公司、东芝公司的欧洲业务部和德国的化学品分销公司Brenntag。Colonial Pipeline公司和Brenntag公司都选择支付赎金,一时间成为了全球网络安全关注的对象,再次表明勒索软件攻击已经是全球网络安全主要威胁之一。

安天CERT预测,未来勒索软件依旧是网络安全主要威胁之一,继从最早的破坏数据开始,逐渐演变至加密数据和勒索赎金,再到窃取数据、加密数据和勒索赎金。未来可能会在窃取数据、加密数据和勒索赎金“双重勒索”的基础上,利用所窃取的数据信息对有意向者出售或敲诈勒索窃密数据中涉及到的相关人员,以此获得更多赎金,转而演变为“三重勒索”。

“三重勒索”模式早在2020年10月已有先例,勒索软件组织对芬兰Vastaamo心理治疗医院的攻击中,窃取了超过4万名患者的数据。攻击者要求医院支付赎金并要求患者也提供数额相对较小的赎金。很多患者都收到了勒索的电子邮件,攻击者声称,如果患者不支付赎金将会公布患者与医师的谈话治疗记录。Revil勒索软件又称Sodinokibi,于2019年4月出现,该勒索软件组织此前先后对宏碁、广达和苹果等公司发起网络攻击,声称在规定期限内不支付赎金则公开窃取到的数据,其攻击目标多为全球大型企业机构,该组织在2021年2月宣布开始升级“双重勒索”模式,增加DDoS攻击与向受害人的合作伙伴和媒体的电话进行VoIP轰炸业务 [4],逐步向“三重勒索”模式转变。

后疫情时代,各公司、企业和政府部门或多或少都会采用线上办公的方式,带来便利的同时也增加了网络安全隐患。部分黑客组织通过利用其他恶意软件、漏洞以及网络钓鱼等方式发起针对关键信息基础设施的攻击,将对社会造成日益加剧的负面影响。在黑客组织多变的攻击手段下,简单的安全防护显得相对薄弱,在做好基础防护的前提下,提高员工个人安全意识和定期更新维护内部安全设施尤为重要。

目前,勒索软件攻击仍然保持广撒网与定向攻击并存的趋势,随着经济利益的驱动,勒索软件的变现能力越来越强,攻击者可以攫取极大的直接收益。勒索软件通常采用加密货币作为支付赎金的方式,利用暗网作为难以追踪的支付链路,结合强加密算法,形成了勒索软件所依赖的“铁三角”高效组合。大部分政企机构依然固守依靠一道网络边界防护来御敌于城门之外的思想。防火墙等安全网关设备当然是安全的必备环节,部署成本低,易于维护,但也极容易被穿透。如果防护单点依赖安全网关,一旦载荷进入到端点侧,就几乎处于无检测管控的状态,可以恣意渗透,横扫全网。因而,端点侧需要选择“EPP+EDR”组合能力产品,既能提升第一时间的阻断成功率,又能有效支撑集中运维响应。同样针对性免杀必然出现在定向攻击中,因此,基于动态沙箱的分析设备也已经成为安全的必选项目。

安天在2020年网络安全威胁年报中曾提出:勒索软件制作者开始关注攻击成本和攻击效率,勒索软件的攻击方式从最初的广撒网寻找目标逐渐地变成对有价值的攻击目标进行定向勒索。定向勒索和非定向勒索的攻击面将扩大,非定向勒索攻击者会继续使用RaaS(勒索软件即服务)模式以及通过僵尸网络进行分发,预测仍将采用大面积广撒网的方式进行传播;定向勒索攻击能力接近或达到“APT”水平,定向勒索攻击组织多针对大型有价值目标,进行定制化攻击,以期提高攻击成功率的同时尽最大可能获利。企业面对日益严峻的勒索攻击,非定向勒索攻击做到“有效防护”是应对勒索威胁的能力要求,尽量确保系统不被感染,数据不被加密是首要工作。企业需要具备APT级别的防御能力来防护定向勒索的攻击,在非定向攻击应对策略的安全运营基础上,增加建立纵深防御、安全服务,使用多种数据设备备份等安全措施来提升安全水平。

参考资料:

[1]关于美燃油管道商遭勒索攻击关停事件的初步研判和建议

https://www.antiy.cn/research/notice&report/research_report/20210510.html

[2]关于美燃油管道商遭勒索攻击事件样本与跟进分析

https://www.antiy.cn/research/notice&report/research_report/20210511.html

[3]DarkSide ransomware serversreportedly seized, operation shuts down

https://www.bleepingcomputer.com/news/security/darkside-ransomware-servers-reportedly-seized-operation-shuts-down/

[4]The New Ransomware Threat: Triple Extortion

https://blog.checkpoint.com/2021/05/12/the-new-ransomware-threat-triple-extortion/

声明:本文来自关键基础设施安全应急响应中心,版权归作者所有。文章内容仅代表作者独立观点,不代表士冗科技立场,转载目的在于传递更多信息。如有侵权,请联系 service@expshell.com。

联系我们

联系我们 在线留言

在线留言 京公网安备11011202100645号

京公网安备11011202100645号