2021年的RSAC大会的主题是“Resilience”,可以翻译为弹性,也有人翻译为韧性。围绕这个主题,引发国内业界同仁的大讨论。那么,什么叫弹性?在网络空间安全领域,弹性究竟所为何意?本文就此问题进行了一番深入研究。

叫弹性还是韧性?

在研究resilience / resiliency的时候,第一个问题就是如何翻译的问题。现在业界普遍存在两个翻译:弹性、韧性。

笔者查阅了百度学术,以“网络韧性”和“网络弹性”作为关键词进行检索,“网络弹性”有59800条结果,而“网络韧性”有13100条结果。进一步分析,“网络弹性”的查询结果涉及的领域主要涵盖信息与通信工程、计算机科学与应用、化学工程与技术等。“网络韧性”的查询结果涉及的领域主要涵盖化学工程与技术、材料科学与工程、化学等。此外,通过百度搜索发现,在建筑学的城市规划领域,比较多地提到了城市韧性(Urban Resilience)的概念。

在标准方面,国际标准化组织ISO下有一个从事公共安全标准化的技术委员会,国内官方称作“ISO/TC 292 安全与韧性”技术委员会,对口的是TC351全国公共安全基础标准化技术委员会。该技术委员会所涉及Resilience之翻译皆为韧性。

查看TC260信安标委的网站,没有发现有关resiliene的正式定义,发现了不同的翻译材料中有的叫弹性(譬如赵战生、彭勇的培训材料),但也有的叫韧性。在2020年的《信息安全技术 术语》的报批稿中,没有对resilience的定义,但在附录A的资料性清单中将《ISO 22301:2019 Security and resilience》的resilience翻译为韧性。而该国际标准的制定方正是TC292。此外,TC260对弹性计算安全制定了相关标准,这里的弹性计算是指Elastic Computing,是一种云计算架构。

所以,最后,到底resilience叫弹性还是韧性?目前没有定论。鉴于笔者之前称之为弹性,姑且继续叫做弹性吧。如果您有这方面的观点,欢迎与笔者讨论。

网络弹性的不同定义

定义1:【ISO国际标准化组织,2017年】组织在不断变化的环境中吸收和适应的能力,使其能够达成自身的目标,从而生存下来并实现繁荣“… the ability of an organization to absorb and adapt in a changing environment to enable it to deliver its objectives and to survive and prosper.”

定义2:【MITRE】网络弹性是指预测、承受、恢复和适应网络资源面对不利条件,承受压力、攻击或者损害的能力。

The ability to anticipate, withstand, recover from, and adapt to adverse conditions, stresses, attacks, or compromises on cyber resources.

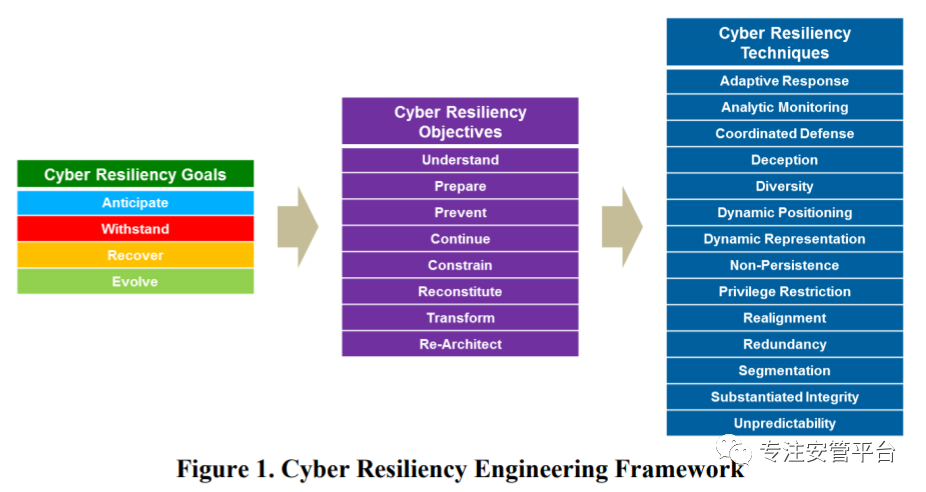

MITRE研究网络弹性颇有历史,甚至还还给出了一个网络弹性工程框架,涵盖4个目的(goal)(预测、承受、恢复和演进)以及衍生出来的目标(objective)和技术集合。

定义3:【NIST SP800-53修订版4】信息系统弹性包含两种持续的能力:1)在面对不利条件、压力,甚至是退化或衰弱的状态下持续运行、维持必要操作功能的能力;2)在达成任务所能容忍的时间内恢复到有效操作状态的能力。

定义4:【NIST SP800-160第二卷】网络弹性(cyber resiliency)是指使用网络资源的系统,或者被网络资源使能的系统在面对不利条件,承受压力、攻击或者损害的时候所展现出来的预测、承受、恢复和适应能力。

The ability to anticipate, withstand, recover from, and adapt to adverse conditions, stresses, attacks, or compromises on systems that use or are enabled by cyber resources.

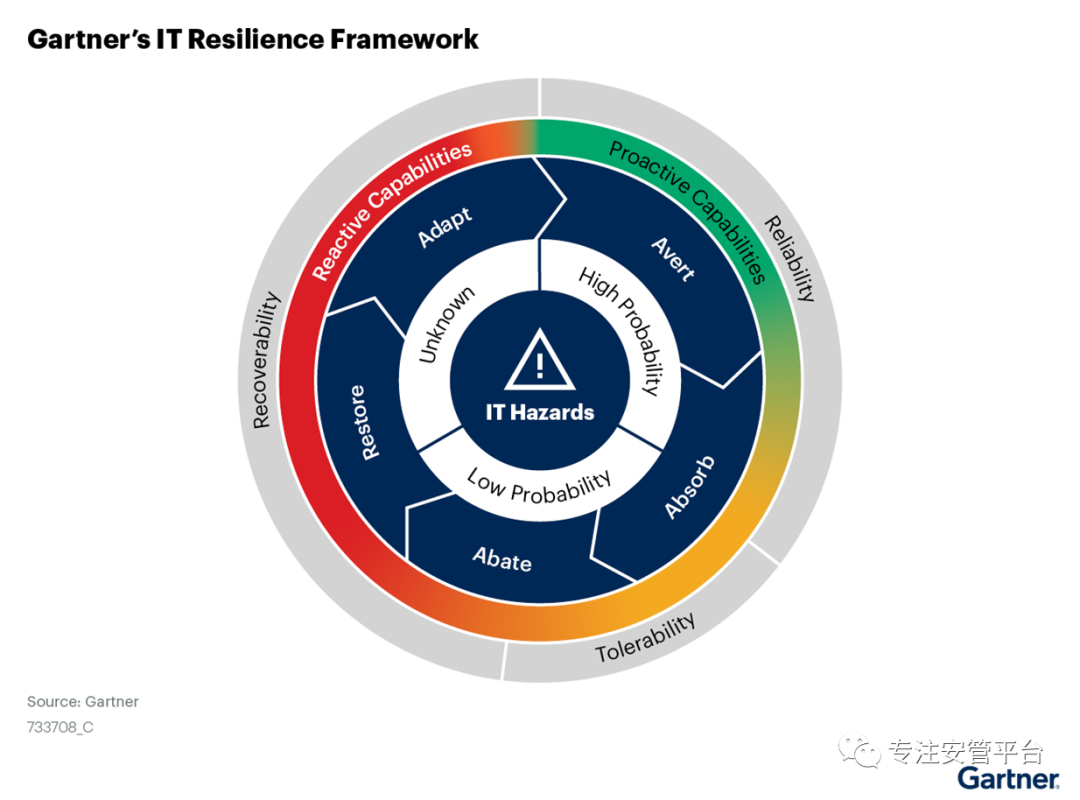

定义5:【Gartner】IT弹性是组织规避、吸收、减少、恢复和适应与IT 相关的危害(例如应用程序缺陷、性能阈值、安全漏洞、单点故障和服务提供商中断)以及持续改进端到端的姿态,以实现系统的可靠性、可容忍性和可恢复性。

IT resilience is the organization’s ability to avert, absorb, abate, restore and adapt to IT-related hazards such as application defects, performance thresholds, security vulnerabilities, single points of failure and service provider outages, and to continuously improve end-to-end posture so that systems are reliable, tolerant and recoverable.

定义6:【Ponemon】网络弹性被定义为拉齐阻止、检测和响应能力,以管理、减轻和摆脱网络攻击。这是指企业在面对网络攻击时保持其核心目标和完整性的能力。具有网络弹性的企业可以阻止、检测、遏制针对数据、应用程序和 IT 基础设施的各种严重威胁并从中恢复。

定义7:【埃森哲】具有网络弹性的业务汇集了网络安全,业务连续性和企业弹性的功能。它采用灵活的安全策略来快速响应威胁,从而最大限度地减少破坏并在受到攻击时继续运行。

定义8:【世界经济论坛,2012】描述了系统和组织抵御网络事件的能力。包括组织针对威胁和漏洞所做的准备、已开发的防御措施以及可用于在发生安全故障后缓解安全故障的资源。“the ability of systems and organizations to withstand cyber events.”

世界经济论坛治理与信任部主管2016年撰文指出,网络弹性与网络安全不同,更具战略性和长远性,并指出网络弹性问题本质上是一个风险管理问题。

弹性的不同视角

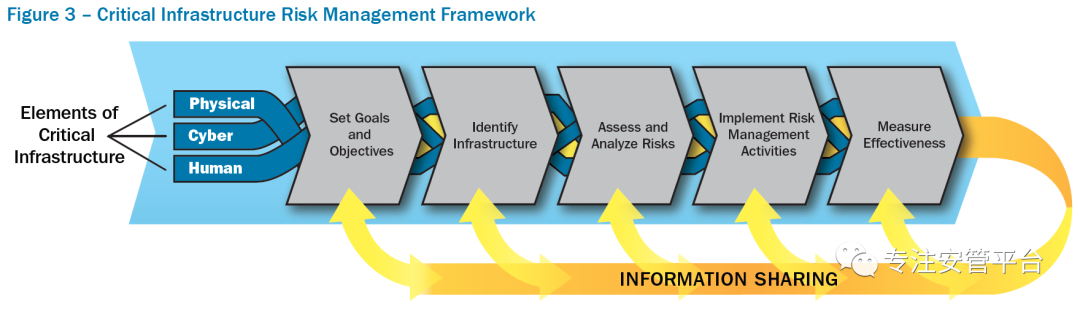

1、美国政府(尤指DHS下属的CISA):关键基础设施弹性

美国政府很早就提出了弹性的概念。2013年,当时的美国总统奥巴马签署了一项《关键基础设施的安全与弹性》的总统政策指令(PPD-21),里面将弹性与安全并列看待,是保障关键基础设施两个重要方面。里面提到:(关键基础设施)“弹性”是指准备并适应不断变化的条件以及抵御破坏并迅速从破坏中恢复的能力。弹性包括抵御故意攻击,事故或自然发生的威胁或事件并从中恢复的能力。The term “resilience” means the ability to prepare for and adapt to changing conditions and withstand and recover rapidly from disruptions. Resilience includes the ability to withstand and recover from deliberate attacks, accidents, or naturally occurring threats or incidents.

总统政策指令颁布后,同年DHS根据指令要求更新了NIPP(国家基础设施保护计划),提出了关键基础设施风险管理框架,其实也就是将安全和弹性统一到了风险之下。笔者认为,要达成网络安全和网络弹性的目标,就必须采用风险管理的方法。

在2019年11月,DHS下属的CISA(具体负责基础设施安全与弹性的部门)发布了《关键基础设施安全与弹性指南》,对此前的各种概念和要求做了一个小结,其中关于弹性的概念依然跟2013年一致,依然是以风险管理框架为指导方法去实现关键基础设施安全与弹性。

需要指出的是,美国政府在讨论关键基础设施安全与弹性的时候,是将物理安全与网络安全统一对待的,即安全与弹性既包括网络维度的,也包括物理维度的。对于我国,目前在管理上则是分开的。

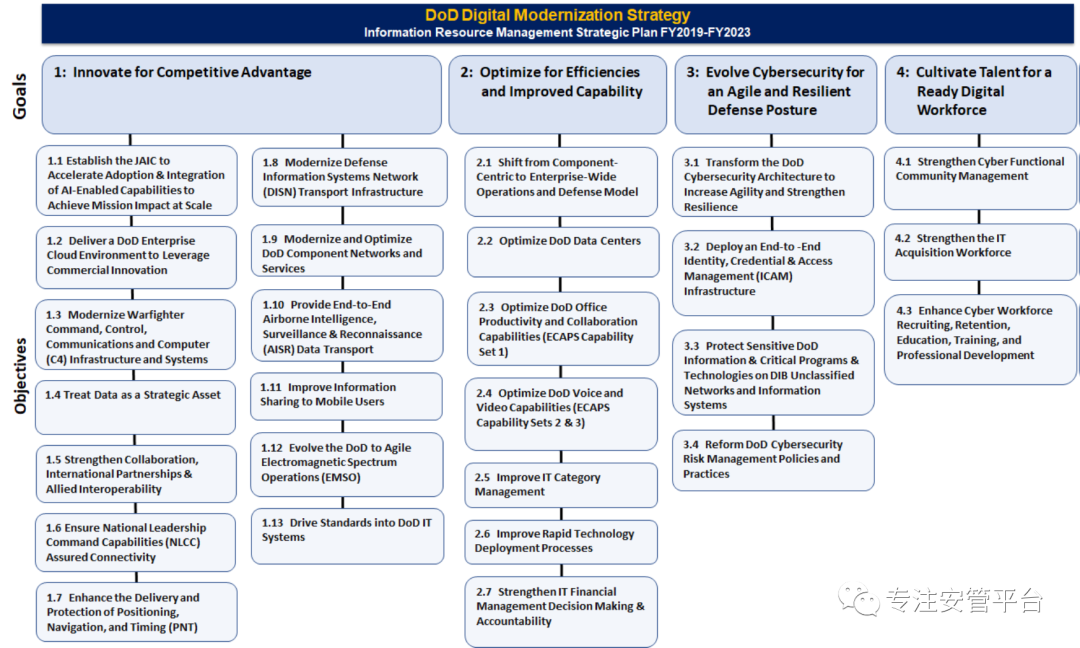

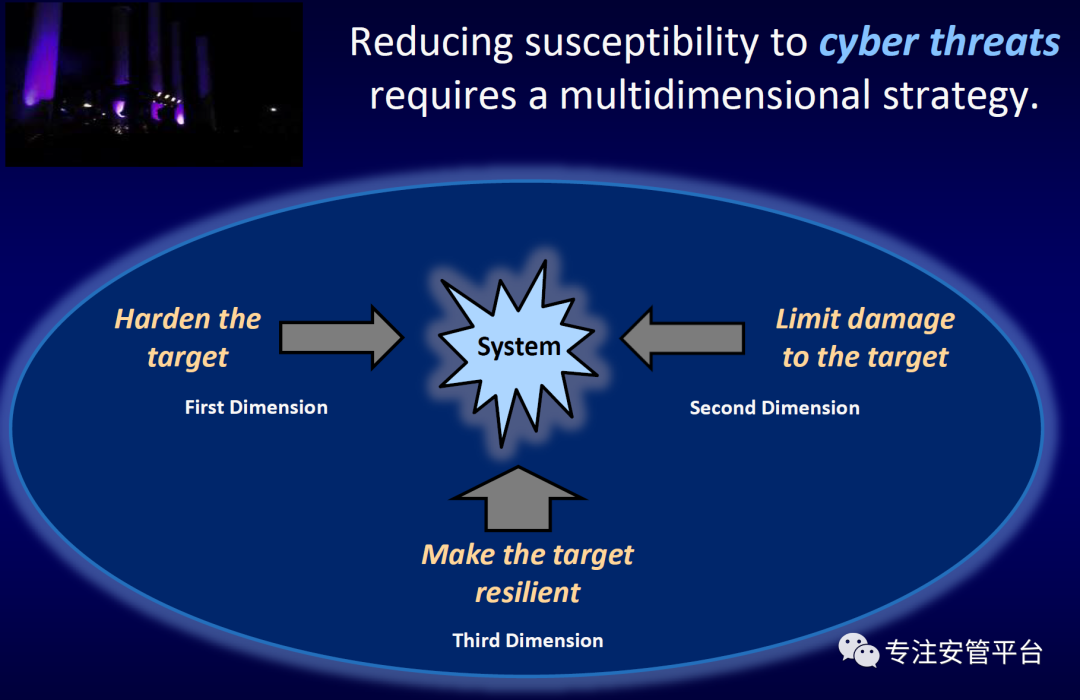

2、美军:网络弹性

2013年1月,美国的国防科技委员会工作组发布报告《Resilient Military Systems and the Advanced Cyber Threat》指出,面对高级网络威胁,谁也无法保证自己的系统不被攻破,必须引入系统安全工程的方法,建立起可防御的、可生存的、可信赖的系统。而要建立这样一个安全的系统,就需要关注网络弹性。安全的系统,一定也是一个弹性的系统。

2013年11月,美国国防部发布了《国防部网络、系统和数据防卫战略2013-2020》,提出了四大战略焦点,其中第一个就是“建立弹性的网络防御姿态”(Establish a Resilient Cyber Defense Posture)。关键内容包括:要架构一个可防御的信息环境(JIE),要做好基础安全工作。此外,该战略还包括要提升主动网络防卫(ACD)的能力、采用不可预测的动态防御能力和技术、增强网络态势感知、确保面对高复杂网络攻击条件下的可生存性。纵览整个战略规划,无不体现了网络弹性的思想。

2018年,美军网络司令部发表了《获取并维持网络空间优势——美国网络司令部的指挥愿景》,阐述了其指挥战略。美军网络司令部认为,网络空间的“地形”是一个不断接触和变化的流动环境。当新的“地形”出现时,新的漏洞和机会就会不断出现。没有什么目标是维持静态的,也没有什么攻击和防御是持久有效的,更没有什么优势是永久的。要维持网络空间的战略优势,就必须增强自己的弹性、进行抵近防御、并持续接触对手。其中,“增强弹性”就是做好自己,降低自身的暴露面和攻击面,预测对手的行为,增加响应的灵活性。

2018年,美国国防部发表了《国防部网络战略2018版》,明确指出在平时要强化自身网络和系统的安全性与弹性。

2019年,美国国防部发表了《国防部数字现代化战略2019~2023财年》,提出了4大目的,27个目标。

其中,第三个目的是:提升安全以形成敏捷和弹性的防御姿态。从字面上看,安全的目标之一是弹性。

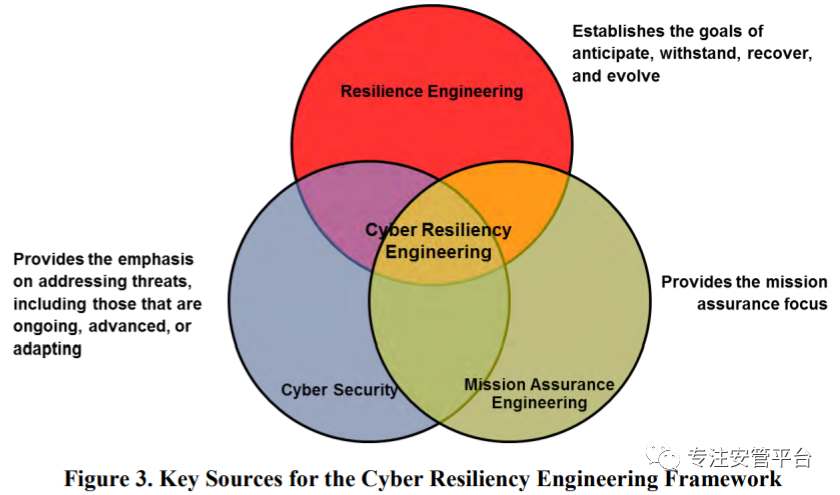

3、MITRE:网络弹性

2010年,MITRE发表了一篇题为《构建安全的、弹性的架构以实现网络使命保障》(Building Secure, Resilient Architectures for Cyber Mission Assurance)的论文,开启了网络弹性架构领域的研究。

论文开宗明义地指出:100%的防护是不现实的,必须考虑在防护失效的情况下采取恰当的补偿措施以确保在遭受攻击的情况下仍然能够达成使命,因而引出了所谓弹性架构的概念。

在这篇论文中,弹性架构是一个很广义的概念,与“面向失效的防御”、广义的“纵深防御”、“自适应防御”的理念基本相同,都是要考虑从多个层次和维度来全面地进行安全拒止、检测与响应,达成五个目标:保护/威慑、检测/监测、遏制/隔离、维护/恢复、自适应。同理,要实现弹性架构,必须采用基于风险的方法。

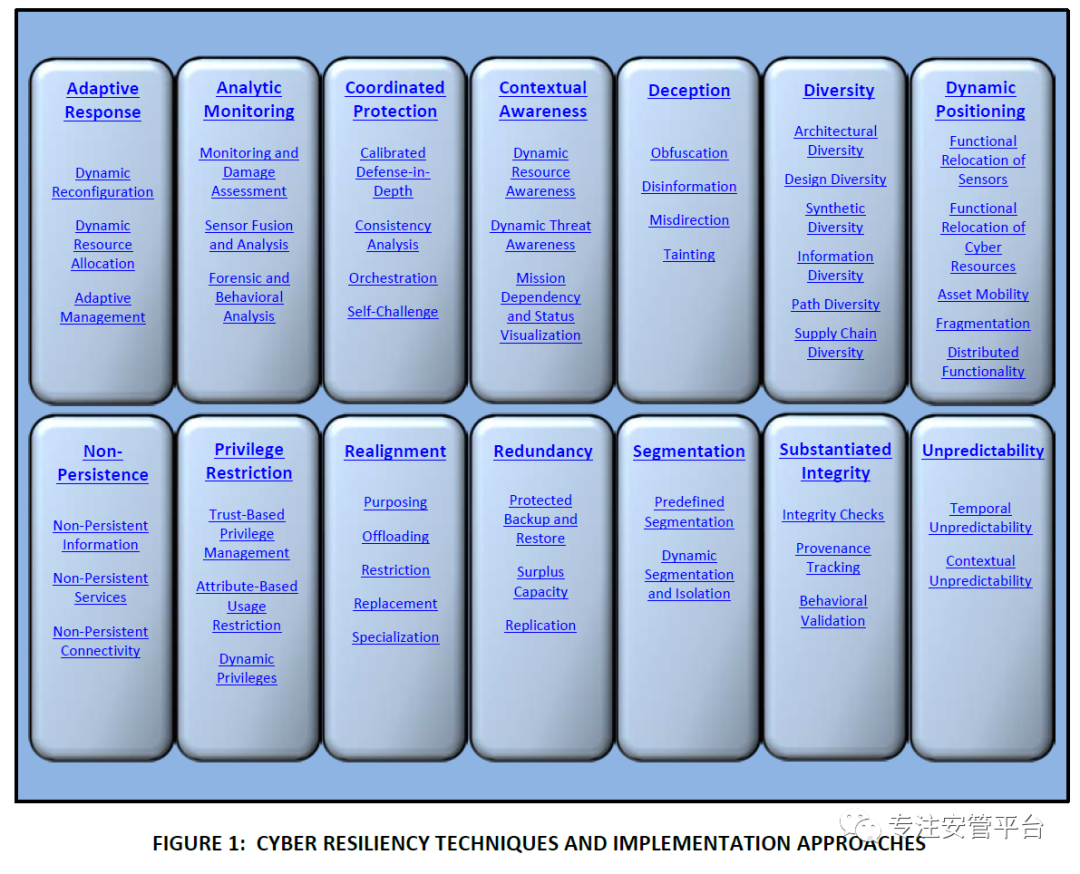

论文还提出了几种关键弹性技巧与机制,包括:多样性、冗余、完整性、隔离/分段/遏制、检测/监测、最小特权、非持久化、分布式和MTD(移动目标防御)、自适应管理与响应、随机化与不可预测性、欺骗。这些技巧(tehniques)也构成了后来的网络弹性工程框架的雏形。可以发现,作为2010年提出来的这些技巧,当下很多都已经成了热门。

在2011年,MITRE正式提出了网络弹性工程和网络弹性工程框架(Cyber Resiliency Engineering Framework)的概念。

MITRE将网络弹性工程看作是弹性工程、网络(空间)安全、使命保障工程三者结合的产物。

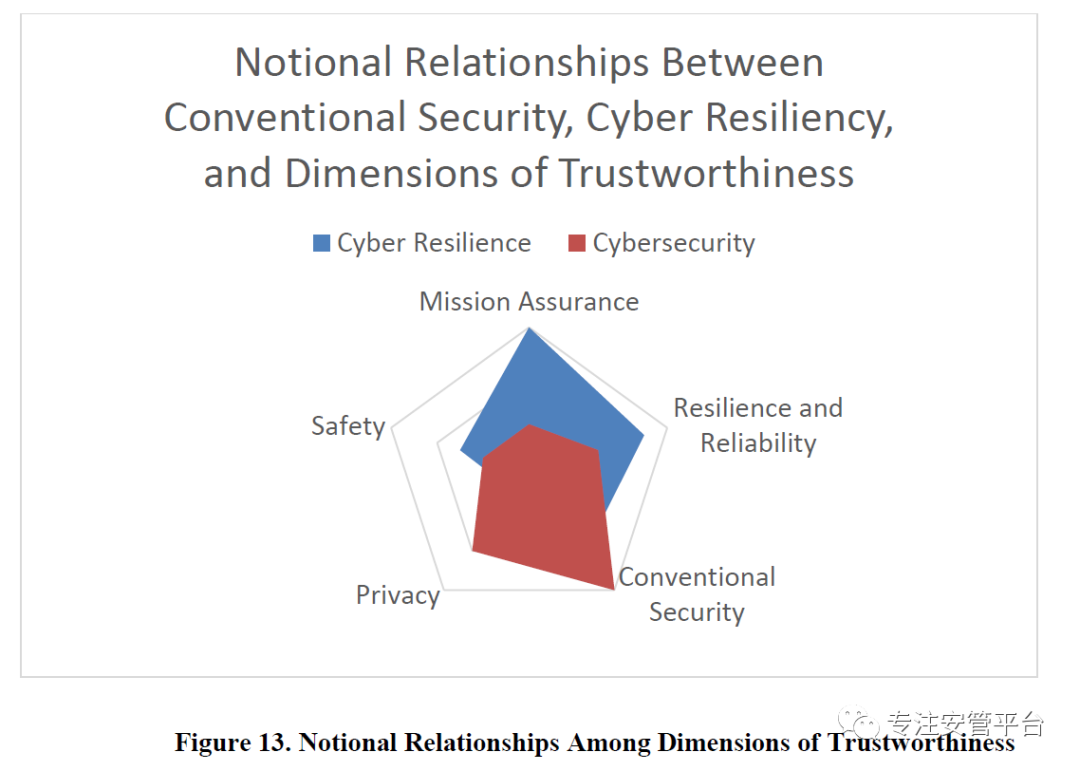

从上图可以看出网络弹性与网络安全的基本区别,即网络弹性在吸收部分网络安全概念的基础上、加入了弹性工程的思想和使命保障的思想。譬如,网络弹性更多强调从保障系统和使命(mission,可以看作是一个或多系统的集合,用以达成特定的目的,也即system-of-system,我们也可以把mission看作是业务)达成预定目标的角度出发来看待网络安全和弹性。网络弹性很关注业务交付。

下图是MITRE分析的网络弹性与网络安全的区别:

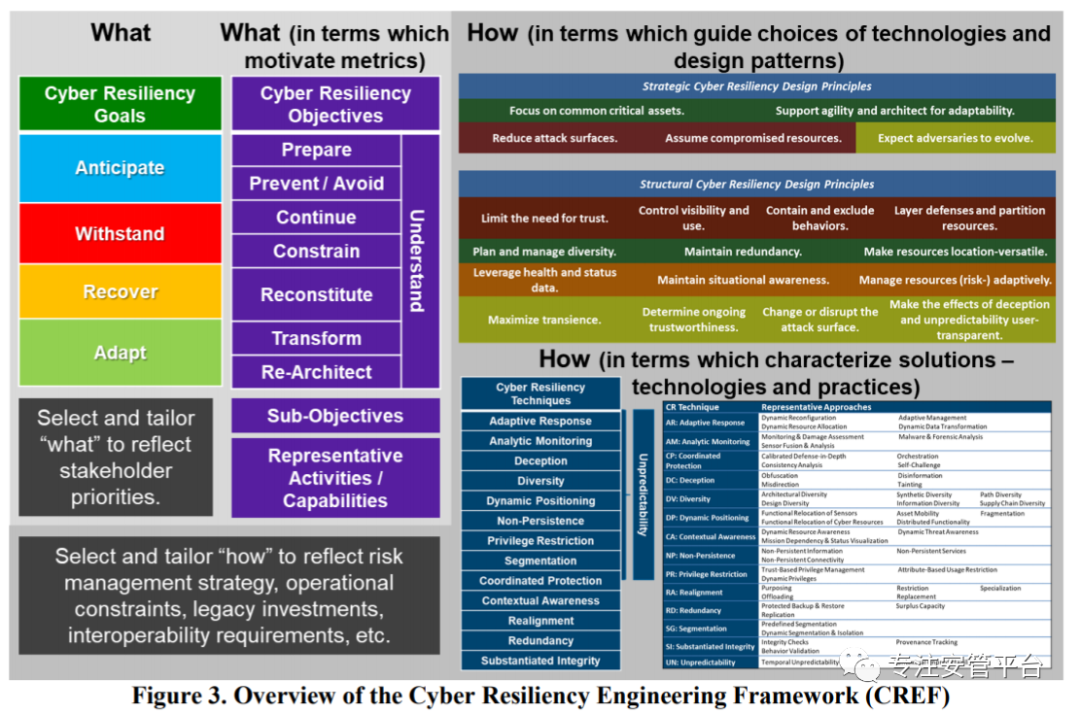

网络弹性工程框架由目的、目标和技巧三部分组成,逐层展开,层层递进。

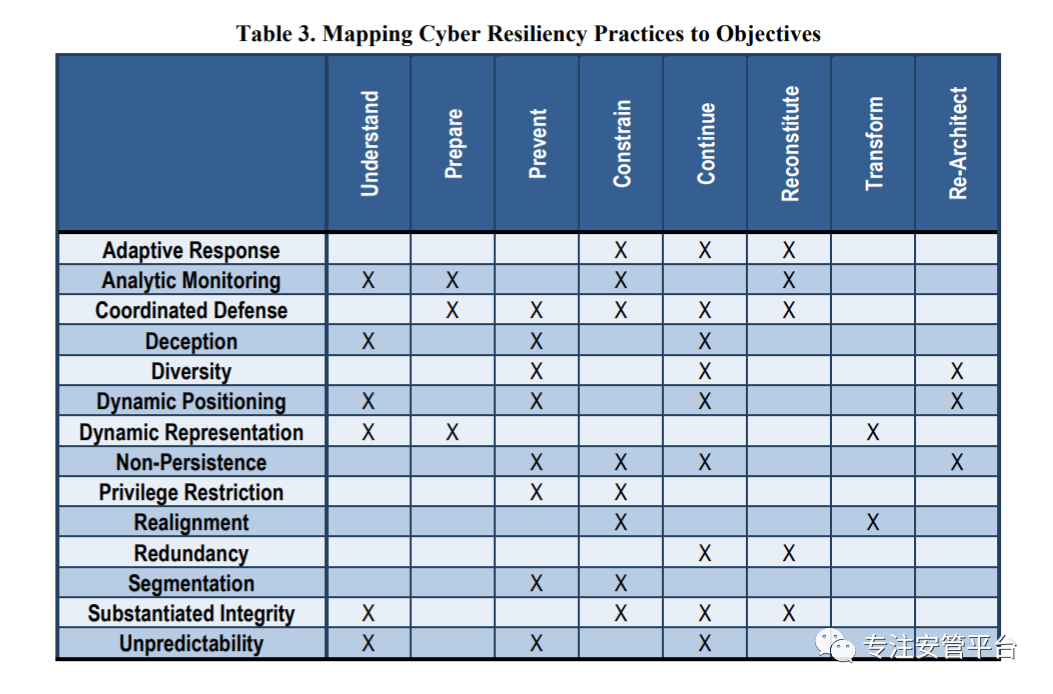

下表给出了各种技巧与目标的映射关系。

接下来的几年,MITRE不断完善这个网络弹性工程框架(CREF)。

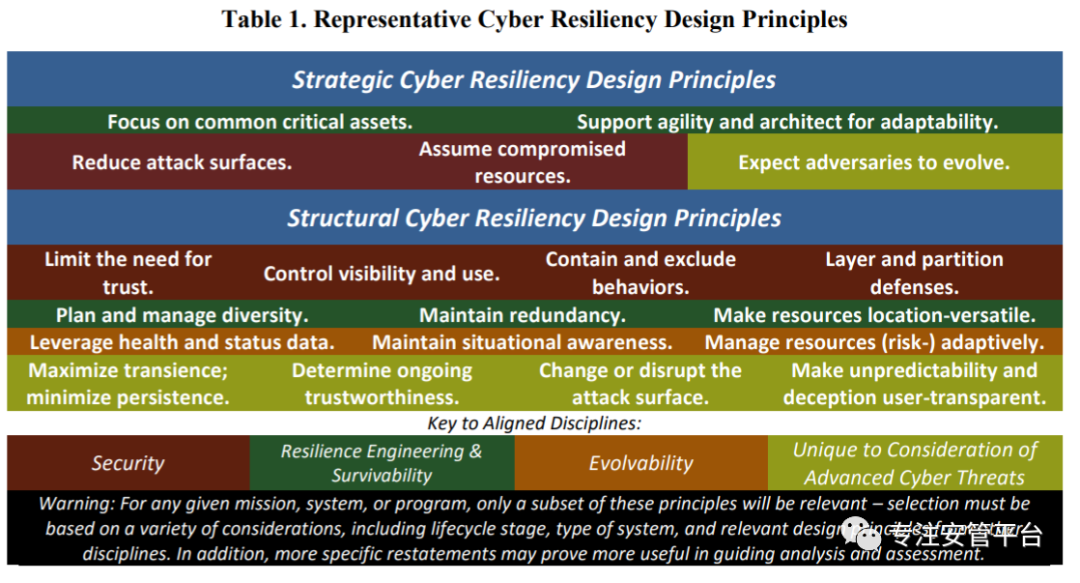

在2017年提出了网络弹性的设计原则,包括战略原则(聚焦共用或关键资产、支持敏捷和自适应架构、减少攻击面、假定部分资源失陷、预料到对手演进)和结构原则(战术原则)。

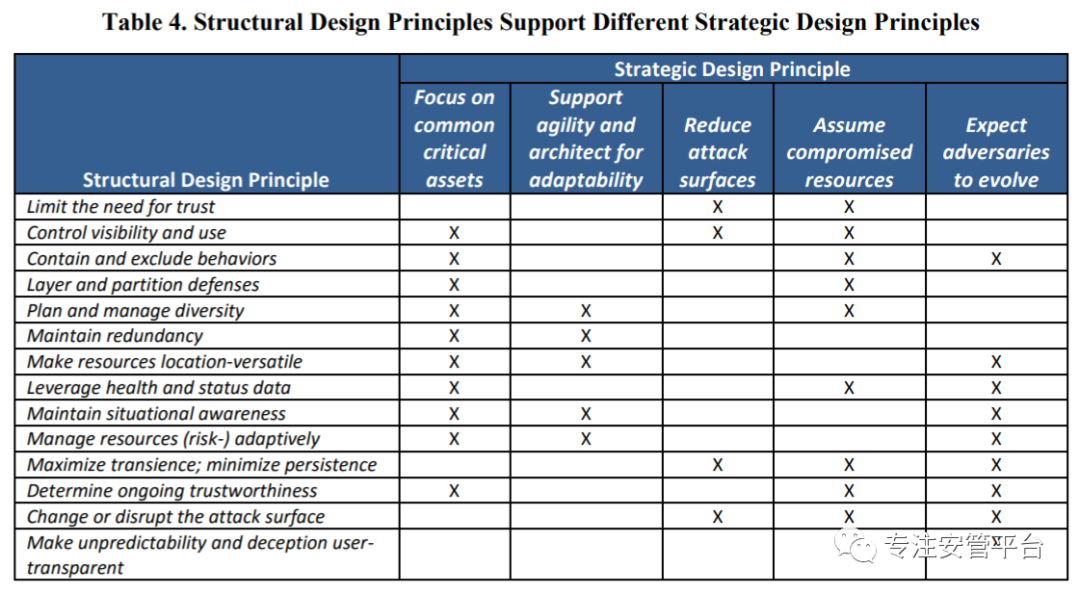

结构设计原则是对战略设计原则的落地支撑。下表给出了结构设计原则与战略设计原则的支撑关系。

在2018年又进一步提出了网络弹性指标、有效性度量和评分模型,并进一步完善了CREF。

下图是细化版:

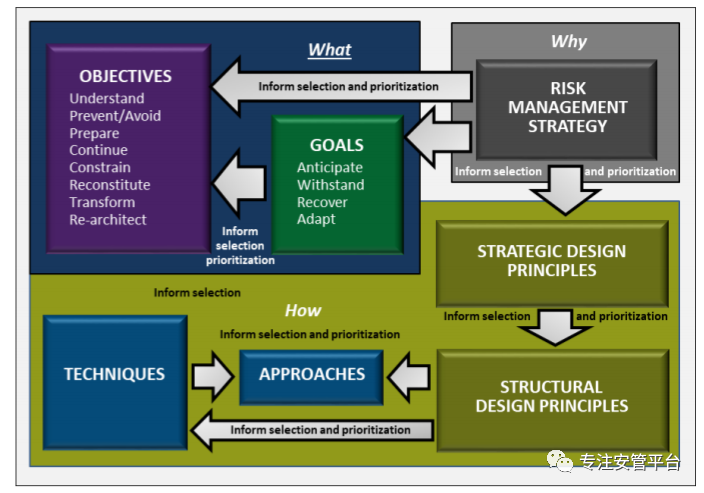

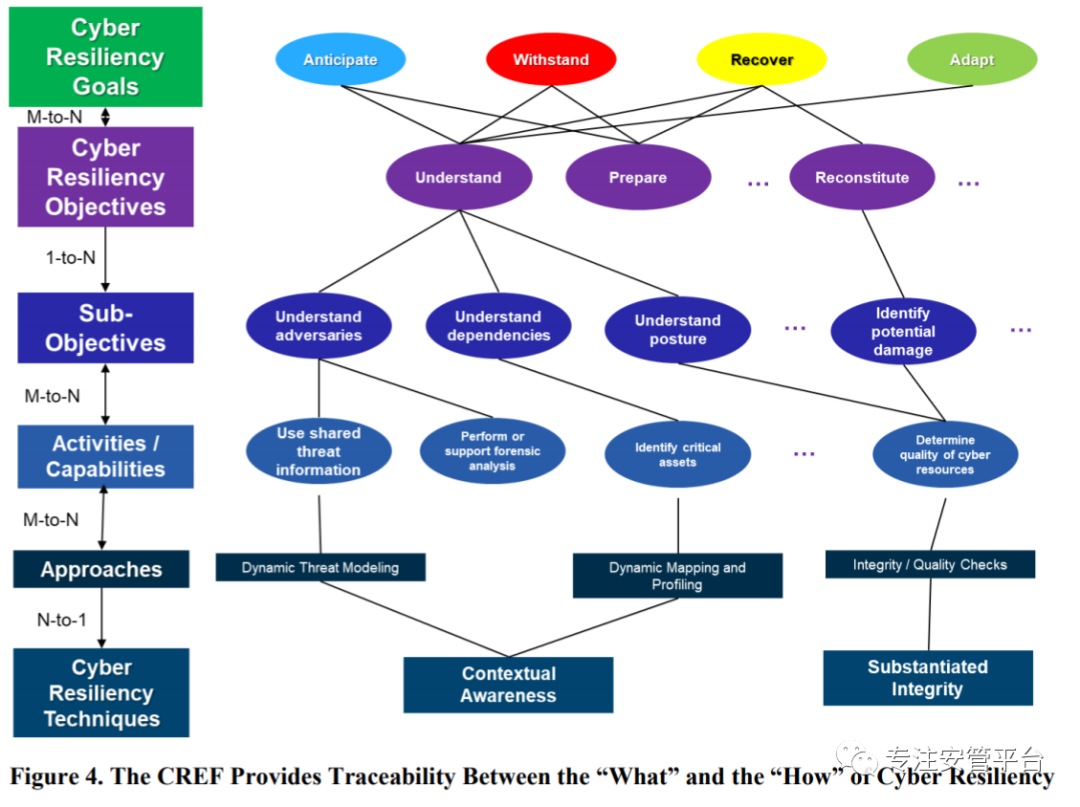

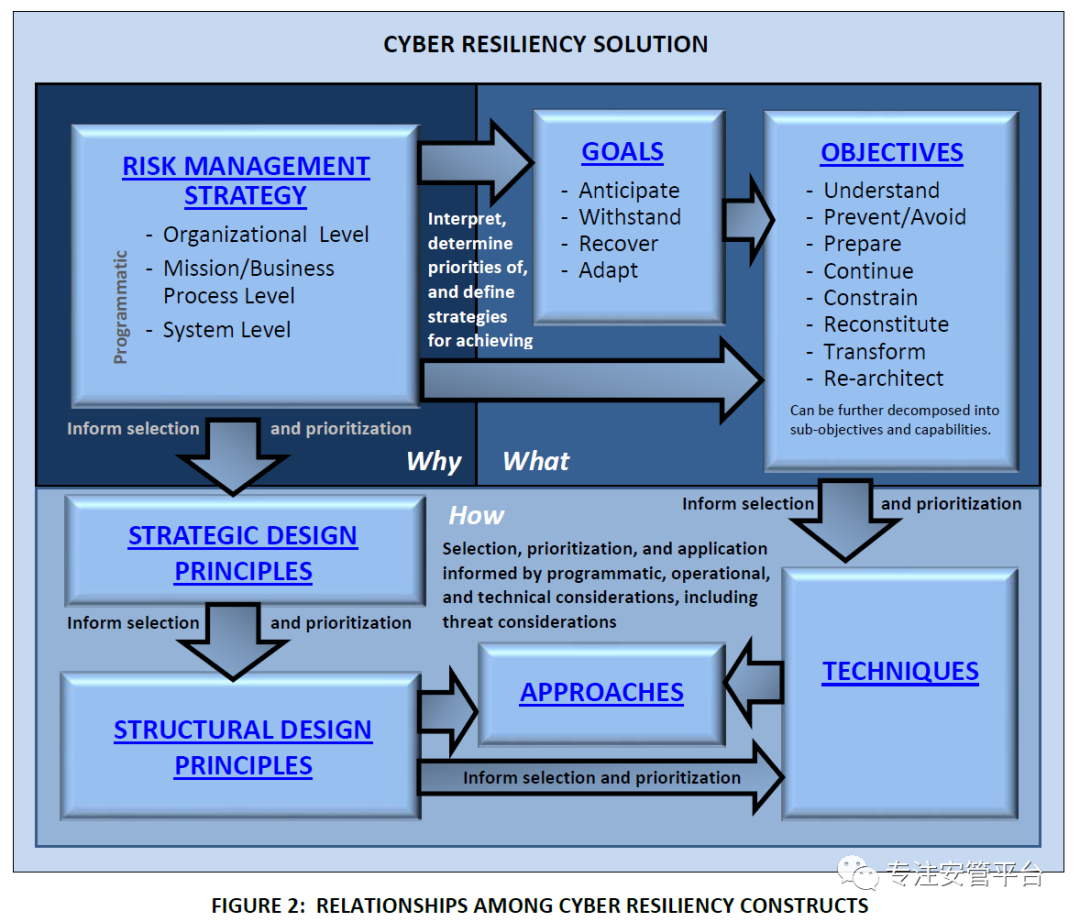

整个框架以风险管理为导向,明确网络弹性的目的(goal),并逐层分解为一系列目标(object)、子目标、活动/能力。然后在战略设计原则和落地的结构设计原则的指引下,针对每个活动/能力选取相适应的技巧(technique)及其配套的方法(approch)。最后对每个活动/能力的实现效果按照选定的指标集合进行有效性度量(MOE)和评分。

后来,这个框架基本为NIST SP800-160全盘采纳。

为了设计网络弹性度量指标,MITRE基于系统弹性工程理论,结合应对高级威胁的攻击链模型,提出了一个基于攻防对抗的可观测对象(功能项和性能项)时序图,如下图:

图中红色是攻击视角,采用了攻击链模型,包括7个步骤;蓝色是防守视角,分为了PDRR四个环节。上图展示了两个典型场景,一个场景会引发功能和性能的显著变化,另一个(数据渗漏)则没有显著变化。

基于时序图,可以帮助我们针对CREF中的每个活动设计出相应的网络弹性指标。

4、NIST:网络弹性

从系统安全工程到网络弹性工程

NIST认为,系统的安全问题源于设计,系统的复杂性和动态性决定了必须采用系统工程的思想来设计系统架构。因此,NIST提出了“系统安全工程”(SSE)的概念,并出版了NIST SP800-160卷一。

网络弹性工程则是系统安全工程的重要组成部分,强调处于系统的复杂性,在系统安全工程的实践过程中,要采用多学科、多维度的综合性方法。

上如图,就给出了一个三维方法。第三个维度就是网络弹性工程。

网络弹性的构成要素及其关系

根据NIST SP800-160卷二,下图展示了网络弹性框架的构成要素及其相互关系:

这个框架基本承袭了MITRE的CREF。整体上还是以风险为导向,引出目的,然后将目的分解为目标、子目标。同时仍然从风险出发,制定战略设计原则及其落地的结果设计原则。最后,基于这些原则和前面分解得到的目标/子目标去选取相适应的技巧及其配套的方法。

风险管理的战略聚焦在三个层次上(系统级、使命/业务级、组织级)。风险管理战略本身不属于网络弹性工程,但是网络弹性工程的起点。

如上图所示,讲清楚了系统、使命和组织之间的关系。尤其是“使命”(mission)这个术语,国内很少用到,却经常在美国的政府和军方的文档中出现。这里的使命是指一个多个系统组成的达成某个目标的系统之系统(SoS),即使命是一个复杂系统。

承袭MITRE的CREF,目的也是4个,目标是8个,子目标26个,技巧14个,方法49个,战略设计原则5个,结构设计原则14个。

纵览8个目标,以及技巧和方法,可以发现:整体上是包括了IPDRR五个部分,或者说包括了PDR三个环节,但显然更加聚焦于D和R。

网络弹性的独特性

NIST在提出网络弹性工程概念的时候,赋予了它四个独特的特征,这四个特点也是网络弹性工程实践的假定前提:

(1)聚焦使命或业务

网络弹性聚焦于支撑组织使命及业务的能力,使得组织的系统或者系统的关键部分在遭受敌对方威胁和失陷的情况依然有能力达成关键或者必须的使命。笔者的理解,即网络弹性面向业务。

(2)聚焦APT攻击

网络弹性工程重点针对的就是像APT这类的高级的、复杂的攻击行为。在网络弹性的原则、目标、技巧、方法等的设计过程中,都以防范APT为首要考量。按照笔者的理解,网络弹性面向高级威胁。

(3)假定对手必将攻陷系统

网络弹性工程的很多设计原则、技巧、方法都是围绕敌对方已经攻陷系统后展开的。笔者的理解:网络弹性假定敌必在我。

(4)假定对手会持续存在于系统之中

也就是说,对手不仅会进来,而且会长期潜伏、持续攻击、并不断更新攻击方法,此时有效的缓解措施下一刻就可能失效。即网络弹性假定敌必持续在我。

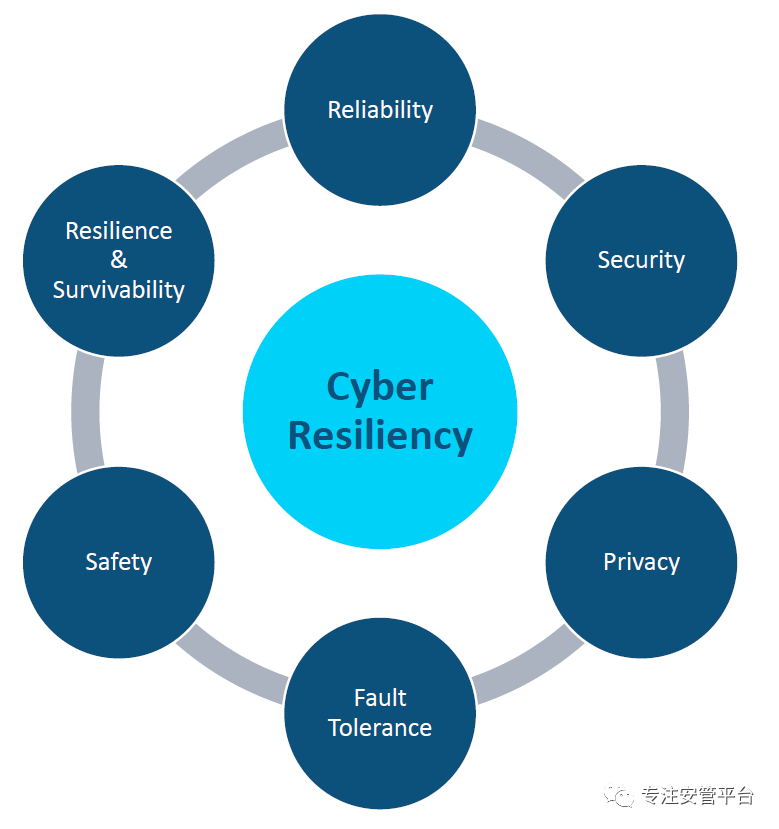

网络弹性与其它学科之间的关系

根据NIST的定义,网络弹性与安全性、系统弹性、可生存性、可靠性、故障容错(容错性)、安保(safty)等都是系统安全工程的重要方面,但他们之间并不完全相同。简言之,要从独立的视角来看网络弹性,譬如不要将网络弹性和网络安全等同看待,尽管它们可能存在很大的交集。

网络弹性与网络风险的关系

网络弹性解决方案以风险管理为指引,贯彻风险管理的方法论,目标也是降低风险,跟网络风险管理都属于风险管理的大范畴,因而网络弹性解决方案跟网络风险管理有很多重叠之处。而网络弹性解决方案的特别之处在于其具体进行风险建模、威胁建模的时候考虑的因素跟一般的网络风险管理有所不同,譬如更关注APT高级威胁,更关心威胁的潜在影响性和后果,更关注系统和使命的可用性,等。因而两者是交集的关系。

网络弹性贯穿系统工程生命周期

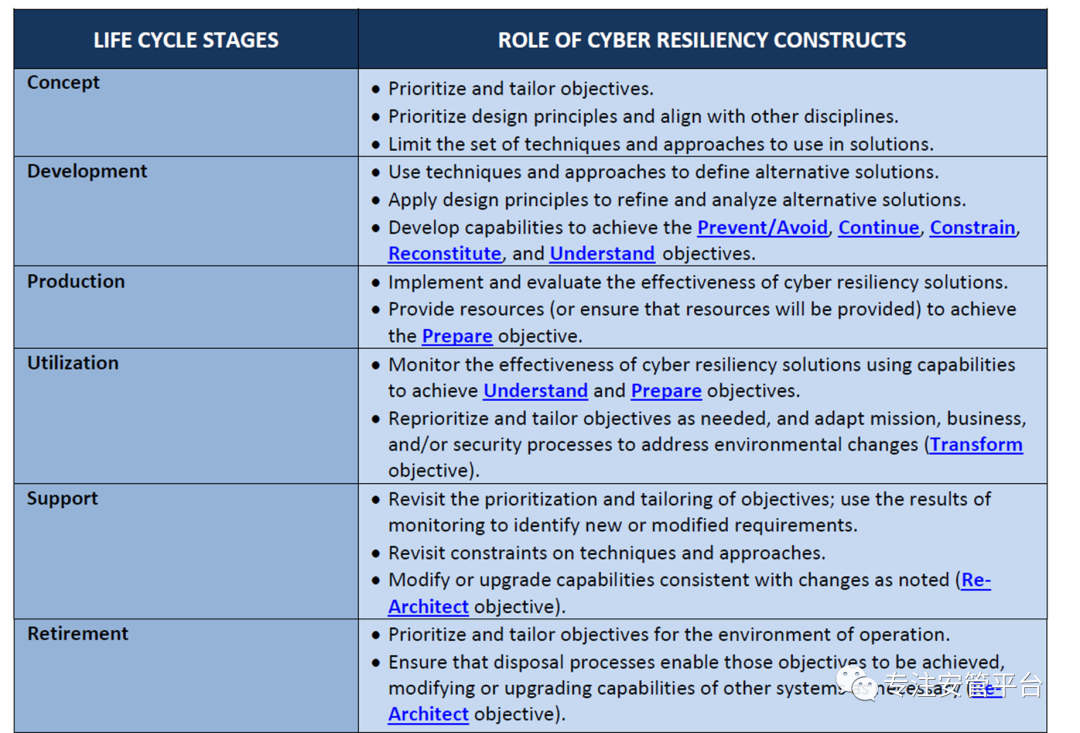

网络弹性框架可以用于系统生命周期的各个阶段。

网络弹性分析

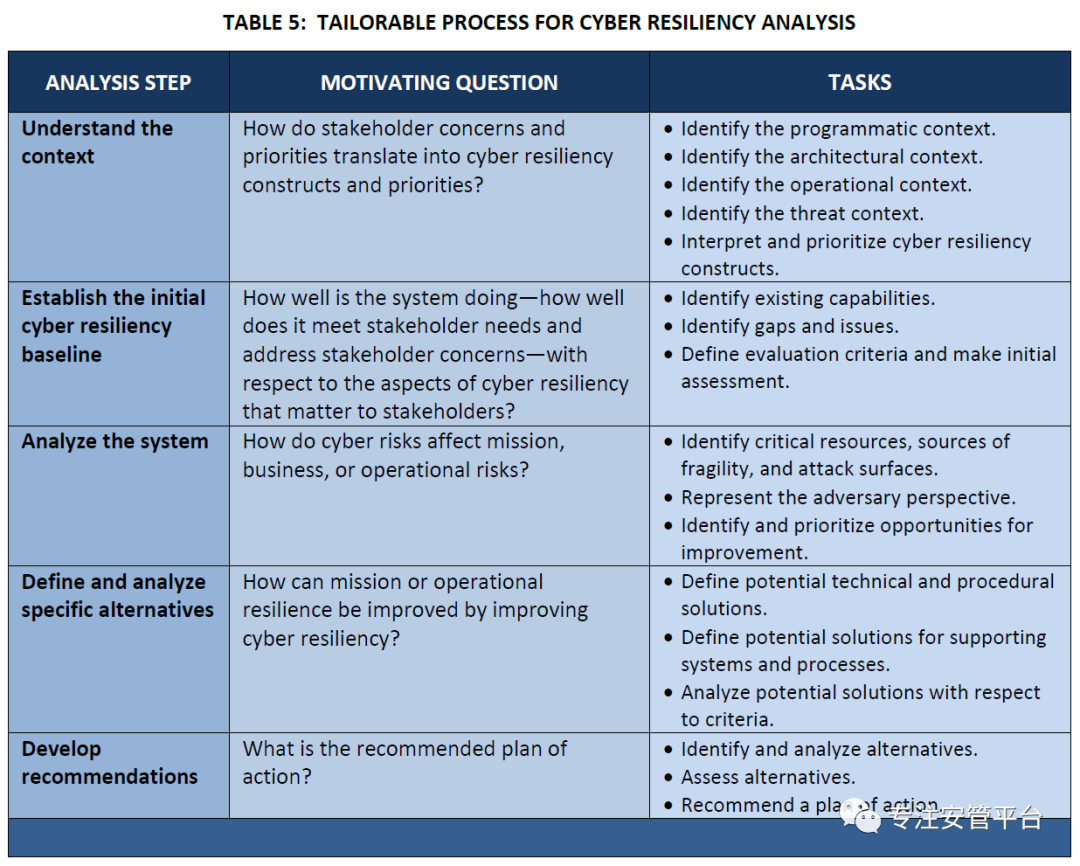

网络弹性工程的一个重要用途就是对感兴趣之系统进行弹性分析,识别问题,给出整改意见和建议。下表给出了一个可裁剪的分析流程,包括:情境理解、初始网络弹性基线构建、系统分析、可选整改方案定义与分析、推荐整改方案开发。

5、Gartner

Gartner认为,IT弹性是组织规避、吸收、减少、恢复和适应与IT 相关的危害(例如应用程序缺陷、性能阈值、安全漏洞、单点故障和服务提供商中断)以及持续改进端到端的姿态,以实现系统的可靠性、可容忍性和可恢复性。Garnter也认为要实现IT弹性,必须以风险管理为指导。

要实现IT弹性,基础设施&运行(I&O)团队以及安全团队必须通力合作。他们分别从两个不同的方面去维持IT弹性,各有道理,但如果不建议共同的对业务风险和IT弹性目标的理解与协作流程,那么这个团队之间可能会形成对立关系,从而破坏IT弹性。譬如,安全团队专注于防止数据泄露和勒索软件攻击,而 I&O 团队则优先考虑服务交付、正常运行时间和业务连续性。I&O 和安全团队都认为他们降低风险的方法是最关键的。

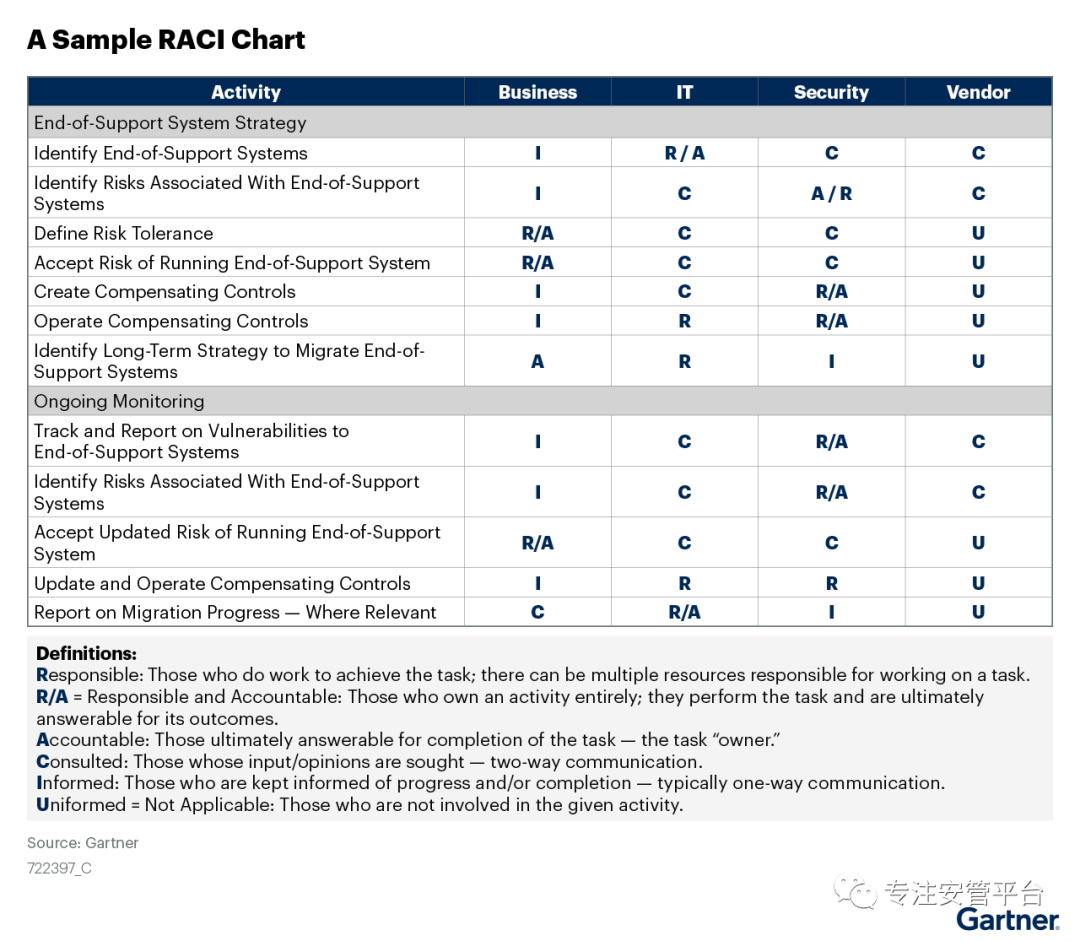

Gartner建议,I&O团队和安全团队要通力合作,共同维护企业的IT弹性,可以从以下三点入手:

-

建立业务风险的共同定义并确定共同目标

-

建立RACI,明确职责分工

-

加强两个团队的协作沟通,譬如会议、交叉培训、情报/信息交换

下图展示了针对供应商已经终止提供服务的系统的IT弹性保障活动的RACI矩阵:

通过上述矩阵,明确每个活动中,业务部门、IT、安全和供应商之间的责任与问责关系分工。

关于团队协作,Gartner以漏洞管理为例进行了阐释:安全团队需要公开并让 I&O 团队参与其漏洞评估过程。如何针对业务风险评估漏洞并确定其优先级,为I&O团队交付实际修复漏洞的计划提供了关键背景。同样,I&O 团队提供系统知识以及任何补救过程的测试和交付方面的限制。此外,业务系统所有者必须参与此过程,因为他们可以向任何一方倾斜——要么推动更快的修复,要么强调系统正常运行时间而不是所需的安全更新。

6、Ponemon的年度安全弹性报告

截至2020年,Ponemon做过5次《网络弹性组织年度调研报告》。根据Ponemon的定义,网络弹性被定义为拉齐阻止、检测和响应能力,以管理、减轻和摆脱网络攻击。这是指企业在面对网络攻击时保持其核心目标和完整性的能力。具有网络弹性的企业可以阻止、检测、遏制针对数据、应用程序和 IT 基础设施的各种严重威胁并从中恢复。

从这个定义来看,网络弹性也是一个广义的概念。从报告调研的问题来看,重点关注的是安全事件的检测与响应,包括响应计划。

2020年的调研对象涉及全球3400名IT与安全专业人士。报告显示,51%的组织在过去两年中曾因为网络安全事件造成重大业务中断;55%的高水平组织通过自动化工具提升其网络弹性;组织平均使用45种安全解决方案和工具;63%的受访者表示自动化、AI/ML和分析增强了其网络姿态,提升了网络弹性。

7、埃森哲的安全弹性报告

埃森哲也在做安全弹性的创新调研,2020年发布了第三期调研报告。埃森哲认为具有网络弹性的业务汇集了网络安全,业务连续性和企业弹性的功能。它采用灵活的安全策略来快速响应威胁,从而最大限度地减少破坏并在受到攻击时继续运行。

埃森哲的安全弹性调研也是包括了阻止、检测与响应,但也是着重看检测与响应。2020年的报告对4644位高管进行了调研。调研显示,领先的企业和组织在4个方面表现出色:阻止高级攻击的数量、发现泄露的速度、修复泄露的速度、泄露影响面的遏制能力。报告显示,领先的企业和组织在创新性技术投入这块特别重视SOAR,将其视为提升网络弹性的关键技术和优先技术。埃森哲建议客户对提升安全运营速度的的技术进行投资,特指更快的检测、更快的响应,以及更短的修复时间。

此外,埃森哲有一个联邦服务部,为美国政府客户提供网络弹性解决方案和服务。

8、RSAC2021

RSAC2021的主题就是“弹性”。在开幕演讲中,RSA的CEO做了一个题为《弹性之旅》的视频演说。视频中,RSA CEO用三个例子阐释了弹性的3个特征:少摔跤(Fall less often), 经得起摔(Withstand the fall better),越摔越强(rise up stronger everytime)。

第一个例子是将Netflix用混沌工程来提升其系统的弹性的故事延伸到网络空间安全领域,用网络弹性来提升网络系统的交付能力,尽量“避免摔跤”,。进一步,他提出了三点思路:见所未见(包括获得可见性、利用威胁情报、威胁建模、红蓝对抗等手段提前发现问题)、零信任(不仅是一个架构、更加是一个理念,通过限制用户的访问和特权来限制内部的威胁蔓延)、微隔离(提供7层威胁防御、基于风险的持续多因素认证,尽量避免一块多米诺骨牌倒下后推倒一片的情形)。

第二个例子是用二战时研究如何加固飞机降低战损以及后来延伸出来的“幸存者偏差”的故事来阐释如何找到优先要处置的问题,从而更快从摔倒中爬起来。进一步,他指出,我们在识别优先要处置的问题时,要采用基于风险的方法,将有限的资源投入到风险最大的问题处置中,以期最大限度地降低风险造成的影响。同时,必须注意,风险最大的点往往并不是那些你看到的、爆出来的,反而是那些你没有看到的。【笔者注:你看到别人Solarwinds爆出来了,就在想我们是不是也有这样的问题,很好,但还不够,还要想肯定还有我都没有听说过的雷埋在这里,“最可怕还不是你知道你不知道的,而是你不知道你不知道的”。】

第三个例子通过借助社区力量抗击疫情的例子来说明构建持续的网络弹性需要社区、需要协作。这个协作不仅包括安全团队内部,也包括安全团队和IT团队、业务团队之间,组织内外部之间,团结一切可以团结的力量。

纵观整个讲演,提及了网络弹性工程几个重要技巧和方法,也提到了基于风险的方法去进行网络弹性分析。最后,他还提到了社区和协作,印证了网络弹性工程依然是一个P、P、T结合的过程。

最后,RSA CEO用日本的金接(kintsugi)技艺做比喻,阐释通过反脆弱的过程可以让自己的系统变得更强,变得不同。

综合分析

通过上述研究,笔者综合分析,得出以下观点:

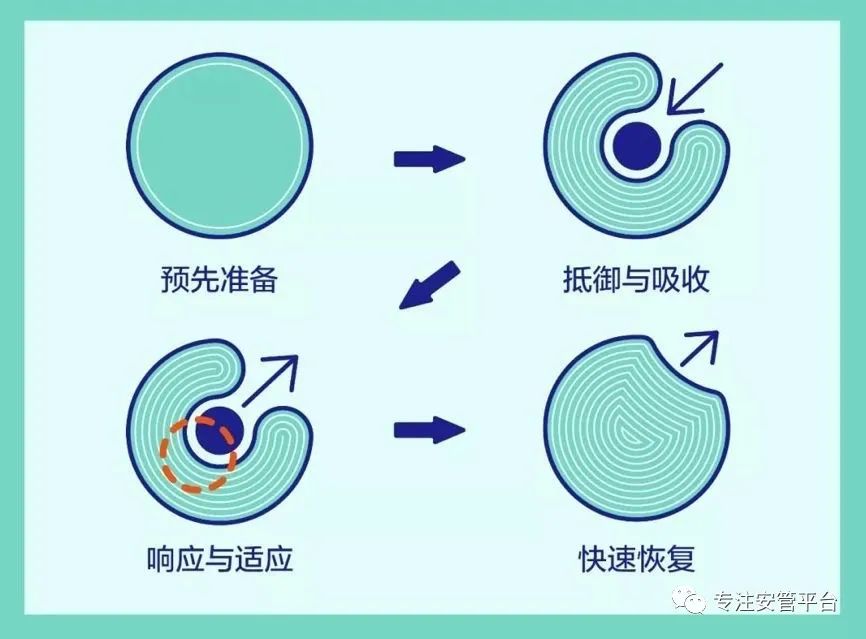

1)网络安全和网络弹性的定义与关系

网络弹性的定义【引自NIST SP800-160卷二】:使用网络资源的系统,或者被网络资源使能的系统(笔者注:这里简称为网络系统)在面对不利条件、压力、攻击或者损害的时候所展现出来的预测、承受、恢复和适应能力。可以看出,弹性这个词较为形象地反映了网络受到攻击、发生形变后恢复其原有状态的能力。

网络安全的定义【引自GB/T22239—2019】:通过采取必要措施,防范对网络(笔者注:这里的网络其实就是网络系统)的攻击、侵入、干扰、破坏和非法使用以及意外事故,使网络处于稳定可靠运行的状态,以及保障网络数据的完整性、保密性、可用性的能力。

两者虽有不少交集,但严格意义上来说,网络弹性不等于网络安全,他们是网络系统的两个不同方面、两个视角、两个属性。因此,严谨的描述方法通常是形如“我们要增强网络系统的安全与弹性……”,安全与弹性要并列列举出来。

以下笔者从几个维度来谈谈二者的区别。

网络弹性和网络安全关注的防御阶段不同

如果我们从防范、检测、响应、恢复、适应五个阶段来看一个网络系统的防御过程的话,那么网络安全更关注于前面阶段,而网络弹性则更关注后面几个阶段。因此,网络安全与网络弹性可以形成很好的互补。

我们经常说安全要做到面向失效的设计,要做好纵深防御,但在网络安全语境之下,总是很难实现战略落地。但如果我们把视角换成安全弹性,就会发现面向失效的设计、纵深防御、反脆弱性等等理念十分自然而然且意境深远。

网络弹性和网络安全的保障目标不同

从系统保障目标来看,网络安全更关注系统的CIA三性,并且更多是二元论视角看待系统——安全或者不安全。而网络弹性则以系统的业务目标交付为终极目标,不介意系统安全或者不安全(事实上也介意不了),系统完整不完整,局部不可用也无妨。如果说网络安全看系统是非黑即白的话,网络弹性看系统更像是一个太极图(你中有我,我中有你)。一般,我们说系统“带病运行”不是什么好话,那么换个视角来说,系统“带病还能运行”是个本事呢。按照反脆弱性的思路来说,“带病”挺好,还能促进“抵抗力”呢。

譬如,大家现在都很关注供应链安全问题,如果从网络安全的视角去考虑,可能更多会想法子尽量将供应链控制住,不可控的就要想法子去替代。而如果从网络弹性的视角去考虑,就会假定供应链是无法完全掌控的,也无法替代的,就会考虑在这样的情境之下的应对之策。所以,两个视角是不同的,是可以互补的。

本周云计算公司Fastly发生故障,导致全球数千个政府网站、新闻和社交媒体网站宕机大约一小时的事件其实也说明了上面这个区别,解决这类问题要引入网络弹性工程。

如果要举一个正面的例子,恐怕首当其冲的就是Netflix的混沌猴子项目及后来发展出来的混沌工程了。Netflix的做法就是主动地使劲折腾自己的系统,以期提升系统的弹性。在这时候,你思考的一定不是如何阻止这种折腾,而是如何在这种折腾中存活下来。把这种路子用到网络空间,就是网络弹性工程。

网络弹性更关注于业务

我们在重大保障的时候,可以下狠手去封堵攻击IP,并不太关心这个攻击本身,甚至在攻击还未到来之前就提前下线业务和应用。这是网络安全的典型路子,但这种方法对业务而言是极具杀伤力的,放到平时,恐怕根本行不通。

如果用网络弹性工程来应对上述问题,就不会轻易封堵攻击IP,而是要分析攻击所带来的风险,将这个风险与业务中断的风险进行权衡比较,尽可能在保证业务持续运行(哪怕降级运行)的情形之下去缓解攻击。譬如斩断攻击得手后进一步蔓延的链条,将攻击遏制在可控范围内,或者业务切换到新的地方,等等。总之,对于业务相关的IP,封乃下策。而要能在遭受攻击的时候能够从容地按照上述思路去消解攻击,必然要事先按照网络弹性工程的思想去设计这个系统和网络,否则也是惘然。

网络弹性更适用于应对高级威胁的场景

网络弹性概念的提出还有一个很重要的背景,就是在应对高级威胁的过程中深刻认识到防守是无法100%奏效的现实之后所引伸出来的一系列思考。因此,我们常把网络弹性这个概念用于对抗高级威胁的过程中。

但是,从广义的角度来看,笔者认为可以将基本的网络弹性看作是扩展的网络安全(eXtended Cyber Security)的一部分,这时候,我们讲网络安全的时候,包括了基本的网络弹性。

因此,在一般情况下,面向一般的对抗时,仅考虑广义网络安全就足够了。仅当在面向高等级对抗,应对高级威胁的时候,可以专门考虑网络弹性。

笔者认为,这种简化有助于降低对网络安全和网络弹性之间交错关系的纠结。越是面向高级威胁,网络弹性与网络安全的差异性越大。反之,差异越不显著。

2)将网络弹性工程用于对抗高级威胁实战

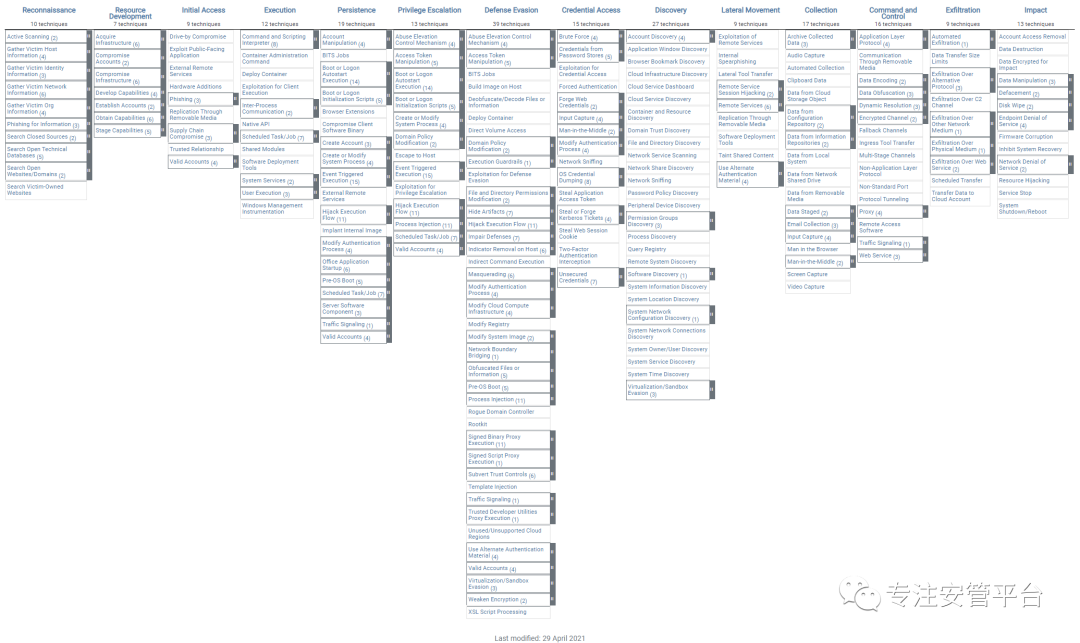

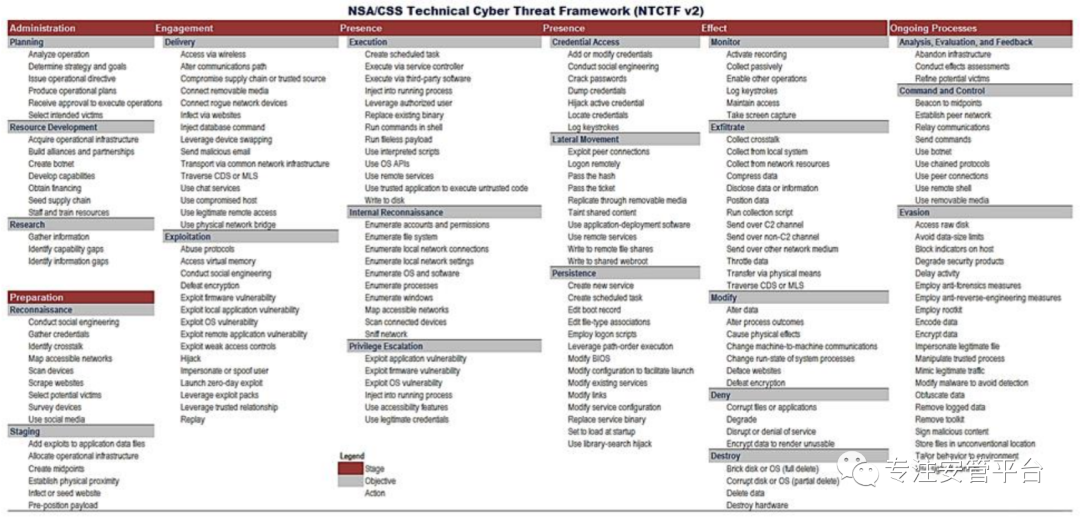

既然网络弹性工程主要是为了应对高级威胁而生的,那么就应该将其应用于对抗高级威胁的实战。网络弹性工程提出了14个技巧和49个方法,这些都可以看作是缓解高级威胁的方法。我们可以以MITRE的ATT&CK或者NSA的NTCTF作为攻击者TTP的枚举,针对每个攻击枚举,选取恰当的网络弹性工程中的技巧和方法,去缓解这个攻击活动。

从这个意义上来说,网络弹性工程的技巧和方法其实是给出了一个应对高级威胁的方法库。这个库跟MITRE的Sheild,或者RE&CT可以起到相似的用途。并且相较于Sheild(关注于主动防御)和RE&CT(关注于应急响应),网络弹性工程的方法库更全面,就更不用说跟ATT&CK自带的缓解方法相比了。

总结

随着数字化转型的不断推进,现实空间将越来越依赖于网络空间。网络空间中的系统安全至关重要。我们不仅要用网络安全体系去保障网络系统,还需要引入网络弹性工程体系,尤其是在应对高级威胁的过程中。网络弹性更强调从业务视角去保障系统,是对网络安全视角的重要补充。从网络弹性的视角来说,安全不是目标,业务持续运行才是。

声明:本文来自专注安管平台,版权归作者所有。文章内容仅代表作者独立观点,不代表士冗科技立场,转载目的在于传递更多信息。如有侵权,请联系 service@expshell.com。

联系我们

联系我们 在线留言

在线留言 京公网安备11011202100645号

京公网安备11011202100645号