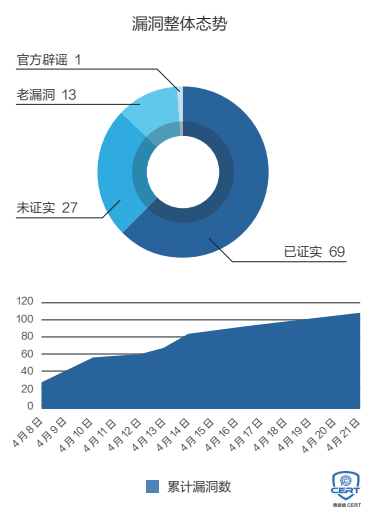

整体态势

2021年4月,国内实战攻防演习如火如荼地进行,期间虚假漏洞信息泛滥,真假0day难辨,对防守方造成了极大的干扰。

对此,奇安信CERT联合补天漏洞响应平台启动专项行动,7*24持续监测互联网上的漏洞情报,共监测到110个漏洞,包括已证实漏洞69个、未证实漏洞27个、老漏洞13个、被官方辟谣漏洞1个。

69个已证实漏洞中,有21个0Day漏洞(披露时厂商尚无修复方案)。相当于平均每天至少有4个已证实的新漏洞被用作攻击,其中包括1个0Day漏洞。

经技术研判,奇安信CERT针对已证实的漏洞已发布14份风险通告,每份均提供了详细的解决方案。

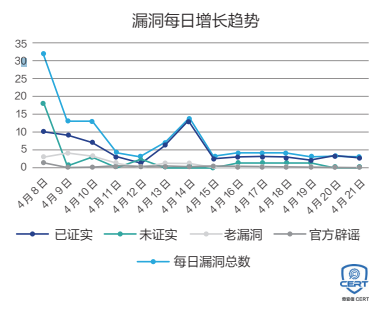

首日新增漏洞最多

攻防演习期间,每日漏洞新增趋势如图所示,在演习第一天新增漏洞数量最多,且以未证实的漏洞为主,之后逐日递减,且以已证实的漏洞为主。由于在演习期间互联网上的信息真假不知,还出现了一枚已被官方辟谣的漏洞。并且还出现了许多去年乃至更早的漏洞,在此提醒客户加强防护,及时更新补丁。

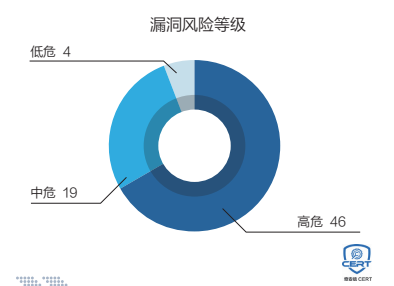

近七成是高危漏洞

对于已证实的漏洞根据漏洞的实际影响大小、利用程度难易及其他因素,奇安信CERT将这些漏洞进行定级分类如图所示,其中高危漏洞46个,中危漏洞19个,低危漏洞4个。

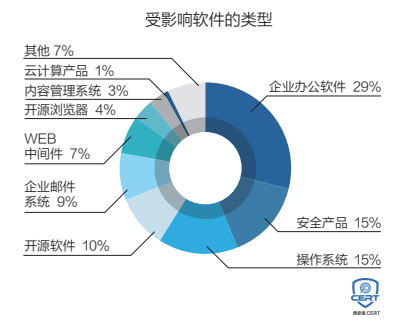

企业办公软件披露漏洞最多

演习期间已证实的漏洞所包含的软件类型占比如下图所示,其中企业办公软件的占比将近三分之一,可见对企业办公软件的防护措施要继续加强,另外安全产品、操作系统和开源软件也有不小的占比。

在攻防演习期间出现的热词如下所示:

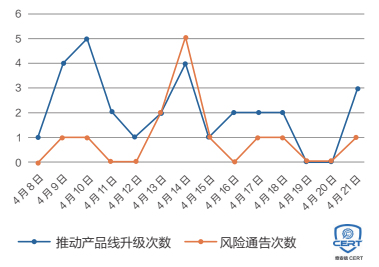

对于已证实的漏洞,奇安信CERT及时推动各产品线升级以及发布风险通告次数如图所示。在演习期间,奇安信CERT从得到漏洞情报到奇安信产品线更新防护规则的平均响应时间为 10分钟,以保证客户能在第一时间修补漏洞,防止出现更大的不良影响。

注:了解具体漏洞清单及应对建议,可邮件联络cert@qianxin.com,注明单位信息进行咨询。

声明:本文来自奇安信 CERT,版权归作者所有。文章内容仅代表作者独立观点,不代表士冗科技立场,转载目的在于传递更多信息。如有侵权,请联系 service@expshell.com。

联系我们

联系我们 在线留言

在线留言 京公网安备11011202100645号

京公网安备11011202100645号