-

又一家美国IT管理软件被黑,因0day漏洞突破防线,软件更新被篡改向其客户传播勒索软件,事态一发不可收拾,拜登总统又收到勒索软件简报;

-

上千家企业或受影响,包括至少8家使用其软件的托管服务商(客户也被勒索),受影响最大的瑞士最大零售连锁店Coop,旗下至少800家门店被迫停业;

-

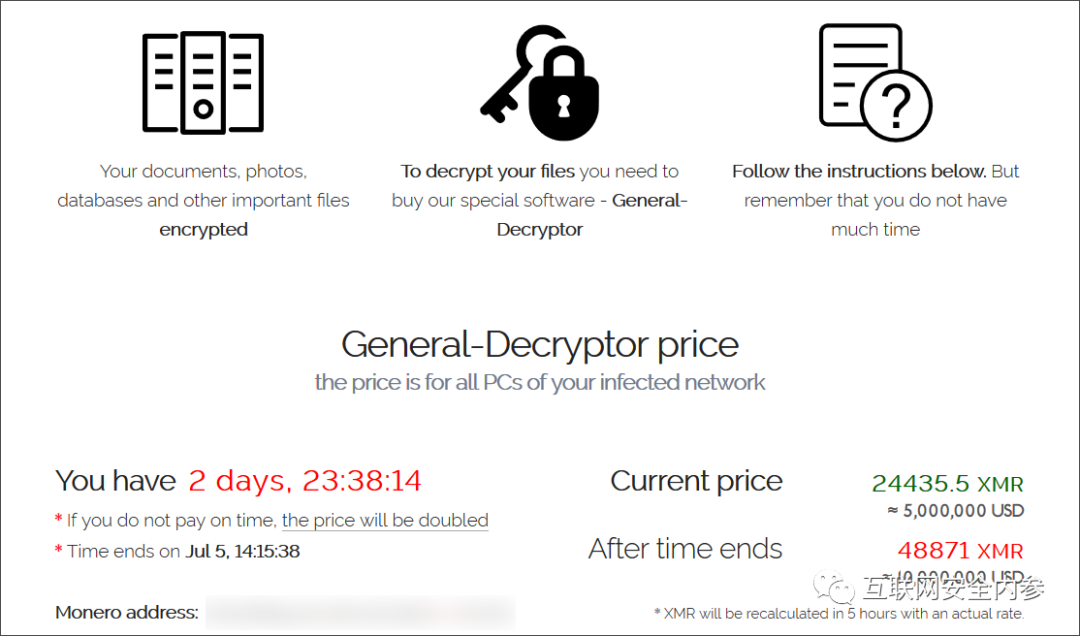

REvil勒索软件宣布对此负责,声称已经锁定了超过一百万个系统,要挟索要价值7000万美元的比特币赎金。

7月2日,为40000多家组织提供服务的美国IT管理软件厂商Kaseya披露,已经沦为“复杂网络攻击”的受害者。这导致包括瑞典最大杂货零售品牌在内的全球数百家企业,上周六启动紧急应急响应,以应对潜在的违规漏洞。

安全研究人员称,这次攻击可能由俄罗斯相关的勒索软件犯罪组织REvil实施。美国联邦调查局称,该组织曾在今年5月针对全球最大肉类供应商JBS发起大型网络攻击。

REvil在其暗网博客上确认对这次事件负责,声称在7月2日发动攻击后,已经锁定了超过一百万个系统,要挟受害企业支付价值7000万美元的比特币,以换取所有系统的通用解密器。

近千家零售店被迫关门,拜登总统又收到勒索软件简报

据安全厂商Yubico公司网络安全研究员Sebastian Elfors介绍,上周六,瑞典杂货零售连锁店Coop被迫关闭了至少 800家门店,商店门外放着将顾客拒之门外的告示牌,“我们的IT系统遭遇不可抗力干扰,已经无法正常工作。”

Elfors还提到,瑞典的一条铁道线路与一家大型连锁药店同样受到Kaseya事件波及。他说,“这完全是是毁灭性的。”

美国总统拜登上周六在密歇根州的采访中也被问及Kaseya事件。他回应称,就是为了听取关于这次事件的简报,他下飞机的时间才会有所推迟。他表示“联邦政府已经投入全部资源”开展相关调查,“初步认为幕后黑手不是俄罗斯政府,但还不能最终确定。”

0day漏洞攻破防线,篡改软件更新散布勒索软件

威胁研究人员Kevin Beaumont说,相关组织受害者是通过Kaseya软件更新中招的,他们收到的最新更新不是Kaseya官方的,而是被篡改为REvil勒索软件。

而Kaseya之所以被黑,是因为攻击者利用其系统中一个此前未知的零日漏洞突破了防线。当零日漏洞被发现时,软件制造商需要花费时间去进行修复。在修复之前的防御真空期,网络犯罪分子和间谍可以利用该漏洞进行破坏。

Beaumont认为,这次攻击标志着勒索软件团伙战术的重大升级。在以前的攻击中,REvil大多通过网络钓鱼、盗取密码或缺乏多因素认证的组合实施入侵。

荷兰漏洞披露研究所(DIVD)的研究人员称,已经向Kaseya公司报告了这一漏洞,但据了解情况的人说,Kaseya在被入侵、软件更新被劫持时,仍在开发补丁。

托管服务商也受影响,上千家企业面临风险

这次时间于上周五被正式公开。Kaseya公司表示自己很可能已经成为攻击的受害者。该公司敦促,使用其程序管理平台VSA的客户应立即关闭服务器,防止内部系统被攻击者入侵。

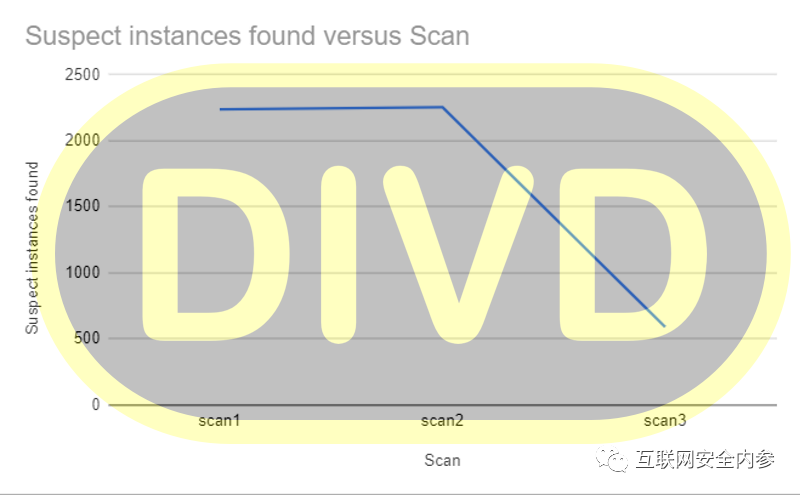

DIVD数据显示,发布安全预警后,公网上的VSA服务器从2200台快速下降到上百台

Kaseya公司在官方网站上宣布,“我们的VSA平台很可能受到了网络攻击,但影响范围应该只有少数采取本地部署的客户。”也就是那些没有将业务托管在云服务商,而是在自有网站上部署软件程序的客户。“我们正全力调查事件态势与发生原因。”

Kaseya公司CEO Fred Voccola在上周六的一份声明中提到,受到攻击影响的客户不足40家,但其中包括不少托管服务供应商(至少8家),它们每家都可以为几十甚至几百家公司提供安全和技术工具。

安全厂商Huntress Labs的研究员John Hammond称,这无疑放大了本轮攻击的严重性。

Hammond解释道,“这次攻击的特别之处,在于感染态势很有可能从托管服务供应商,扩散至更多企业客户当中。Kaseya公司为全球众多企业提供服务支持,因此任何规模、任何行业的企业最终都有可能受到本轮攻击的影响。”

Hammond还表示,部分受影响的企业已经收到勒索威胁,赎金高达500万美元。他说,上千家企业面临着风险。

美国网络安全与基础设施安全局周五发布声明,将此次事件定性为“供应链勒索软件攻击”,它敦促Kaseya公司的客户及时关闭自有服务器,表示已经着手开展调查。

最近几个月,黑客团伙已经先后针对JBS、科洛尼尔等多家美国相关企业发动一系列重大网络攻击,直接导致科洛尼尔管道系统停转、东海岸油气供应短缺。这两起事件都是勒索软件攻击,黑客试图关闭系统令其陷入瘫痪,要挟支付赎金。

参考来源:纽约时报、BleepingComputer

声明:本文来自互联网士冗科技,版权归作者所有。文章内容仅代表作者独立观点,不代表士冗科技立场,转载目的在于传递更多信息。如有侵权,请联系 service@expshell.com。

联系我们

联系我们 在线留言

在线留言 京公网安备11011202100645号

京公网安备11011202100645号